A doksi online olvasásához kérlek jelentkezz be!

A doksi online olvasásához kérlek jelentkezz be!

Nincs még értékelés. Legyél Te az első!

Tartalmi kivonat

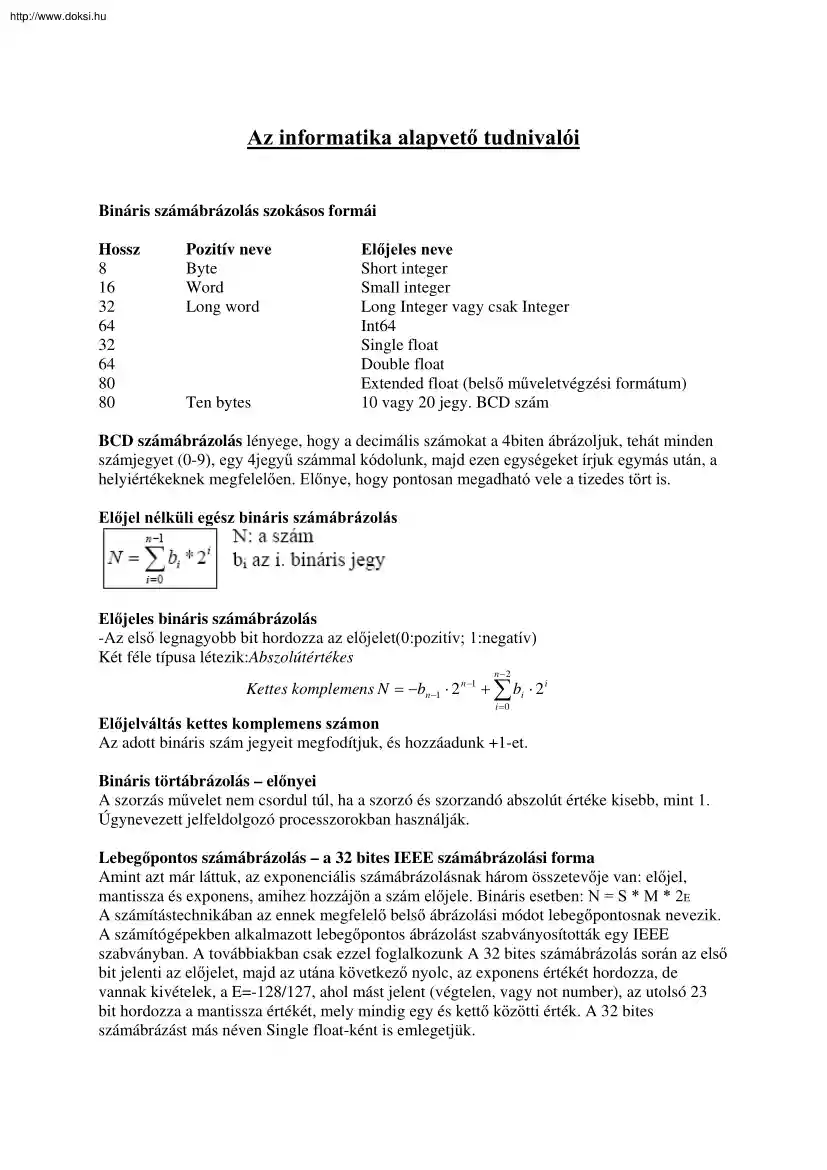

http://www.doksihu Az informatika alapvető tudnivalói Bináris számábrázolás szokásos formái Hossz 8 16 32 64 32 64 80 80 Pozitív neve Byte Word Long word Ten bytes Előjeles neve Short integer Small integer Long Integer vagy csak Integer Int64 Single float Double float Extended float (belső műveletvégzési formátum) 10 vagy 20 jegy. BCD szám BCD számábrázolás lényege, hogy a decimális számokat a 4biten ábrázoljuk, tehát minden számjegyet (0-9), egy 4jegyű számmal kódolunk, majd ezen egységeket írjuk egymás után, a helyiértékeknek megfelelően. Előnye, hogy pontosan megadható vele a tizedes tört is Előjel nélküli egész bináris számábrázolás Előjeles bináris számábrázolás -Az első legnagyobb bit hordozza az előjelet(0:pozitív; 1:negatív) Két féle típusa létezik:Abszolútértékes n−2 Kettes komplemens N = −bn −1 ⋅ 2 n −1 + ∑ bi ⋅ 2 i i =0 Előjelváltás kettes komplemens számon Az adott bináris szám

jegyeit megfodítjuk, és hozzáadunk +1-et. Bináris törtábrázolás – előnyei A szorzás művelet nem csordul túl, ha a szorzó és szorzandó abszolút értéke kisebb, mint 1. Úgynevezett jelfeldolgozó processzorokban használják. Lebegőpontos számábrázolás – a 32 bites IEEE számábrázolási forma Amint azt már láttuk, az exponenciális számábrázolásnak három összetevője van: előjel, mantissza és exponens, amihez hozzájön a szám előjele. Bináris esetben: N = S * M 2E A számítástechnikában az ennek megfelelő belső ábrázolási módot lebegőpontosnak nevezik. A számítógépekben alkalmazott lebegőpontos ábrázolást szabványosították egy IEEE szabványban. A továbbiakban csak ezzel foglalkozunk A 32 bites számábrázolás során az első bit jelenti az előjelet, majd az utána következő nyolc, az exponens értékét hordozza, de vannak kivételek, a E=-128/127, ahol mást jelent (végtelen, vagy not number), az utolsó 23 bit

hordozza a mantissza értékét, mely mindig egy és kettő közötti érték. A 32 bites számábrázást más néven Single float-ként is emlegetjük. http://www.doksihu A Single és Double lebegőpontos számábrázolás jellemzői Típus Tartomány Értékes jegyek Méret Single 1.5 x 10-45 34 x 1038 7-8 32 Double 5.0 x 10-324 17 x 10308 15-16 64 Megjegyezzük, hogy a Double módban leírható szám nagyságrendi sokkal nagyobbak, mint a természetben leírható nagyságrendek, például, mint a világegyetemben lévő atomok száma A világegyetemben lévő atomok száma Two back-of-the-envelope calculations give the number of atoms in the observable universe to be around 1080. from Wikipedia KÓDOLÁS Analóg és digitális információ Az analóg jel egy folyamatosan változó jel idő és amplitúdó szerint egyaránt. Leginkább abban különbözik a digitális jeltől, hogy az apró ingadozásoknak, hullámzásoknak is van jelentésük. Digitális jel valamely változó

jelenségnek, vagy fizikai mennyiségnek diszkrét (nem folytonos), megszámlálhatóan felaprózott, s így számokkal meghatározható, felírható értékeinek halmaza Mi a kódolás? Kódolás a mindennapi életben? A kódolás tulajdonképpen egy forráshalmaz (mely diszkrét) elemeihez rendel jeleket, szimbólumokat, melyeket az informatikában digitális jeleknek nevezünk, ezzel, az információ feldolgozható, alakítható, és visszanyerhető. A hétköznapokban sokféle kódot használunk, ilyenek a tömeg mérésére például a számokkal prefixált „súlymértékek” (kg, dkg, g), vagy a beszélt nyelv írásba foglalása, az abc, mely igen összetett kódolási folyamatnak számít(II. világháborúban indián nyelven kódoltak hadi üzeneteket, az amerikaiak.) A kódolás alapfogalmai Forráselemek: ezek azon elemek, melyeket le akarunk kódolni, egy másik rendszerbe Kódbetűk: azok a jelek, melyekkel konvencionáltatjuk a forráselemeket Kódszó: a kódbetűk

meghatározott sorozata (gyakran a sorozat határozza meg a kódot) A kódolás célja -Egy informatikai gép számára érthetővé tegyük a forrásjeleket -Egy információn rövidebben is tárolhassunk, szállíthassunk (tömörítés) -Az információ értékét, és pontosságát megóvjuk, (torzítástól, eltulajdonítástól) Elemi kódolási módszerek -A forráshalmaz elemeit sorba rendezve megszámozzuk, és ezeket kódoljukACII kód -Bizonyos forrástömböket, összetartozó adatokat (analóg is lehet), kódolunkBMP formátum Kódolt üzenet hosszának optimalizálása – az optimális kód kritériuma Célszerű a gyakran használt forrás egységeket rövidkóddal ellátni, így a kód hossza függeni fog, a forrásegység előfordulási valószínűségétől, ez a következő ni = − log C pi , ahol C: a kód ABC elemszáma, pi: az i-edik forráselem előfordulásának valószínűsége Prefix kódolás –példa Prefix kódolásban a kódszavak nem egymás

folytatásai, de egyenlő hosszúak, is így megfejthető, míg egy nem prefix kód nem fejthető meg egyértelműen. Egy prefix kód, 01; 001,100; 1100 Egy nem prefix kód A:00, B:01, C: 11, D:0001 A,B=D! http://www.doksihu Huffman kódolás Állítsuk sorrendbe az forráselemeket előfordulásuk szerint, ezek után a két legritkábban előfordulót helyettesítsük egy 1bit-es kóddal, majd rendezzük újra a sort, ezt a lépést egészen addig ismételjük, míg 2 elemig jutunk. Ha felírjuk a „kódfát” akkor minden elágazást egy bittel jellemezhetünk, tehát megkapjuk, hogy a forráselemünk hol is van a fán, a kódszó két jellemzőt is elárul a forrásunkról, azt hogy mennyire gyakran fordul, elő hány tagú a kódszó, valamint, hogy prefix-e a kódolás. A bináris szimmetrikus zajos csatorna modellje Úgy képzelhetjük el, hogy van egy csatorna, melyen kódszavak folynak át egyenként (bitenként), minden egyes bit információt a csatorna véletlenszerűen

egy bizonyos valószínűséggel megfordíthat, negál. Ez a valószínűség szükségszerűen> 50%(külön invertál) Valamint a csatornáról feltételezzük, hogy emlékezet nélküli, és invariáns, (mindegy, hogy a bitek milyen sorrendben és mikor érkeznek, a torzítás stacionárius). Az N tagú adatállományból p rontási valószínűsséggel n darab bit lesz hibás, ezt egy binominális N n eloszlással jellemezhetjük p n = (1 − p ) p ( N − n ) n A hibajelző, és hibajavító kódolás célja Az alapja az, hogy két kódszó között a minimális Hamming távolság előírt érték, így csak bizonyos számú tévesztés után, kapunk irreális megfejtés, ha egy pár bitet ugyan megváltozatott a csatorna, az még nem változtatja, meg az információ egész tartalmát. Hamming távolság Két kódszót leíró bináris kód megfelelő helyen lévő ellentétes helyiértékek(0 VS. 1) számát adja meg. Hamming távolság

összefüggése a hibajavító kepeséggel. Ha a hamming távolság nagy, akkor nagyobb valószínűséggel jut át épen az információ, de így több helyet foglal, ha túl kicsi, nagy valószínűséggel torzul. Paritás tulajdonságai Ha a kódszavakat úgy súlyozzuk (a bináris kódban lévő 1-esek számát úgy állítjuk be), hogy páratlan legyen, akkor egy páros súlyú kijövő információ biztosan hibás. Ha a hiba egyszeri valószínűségének előfordulása relatív nagy, akkor, hiba jelzése esetén pontosan egy hiba nem jelzés esetén kettő hiba lehetséges. A páratlan súlyozás technikailag egy paritásbittel állíthatjuk be, az 1-esek számától függően (0, ha páratlan vagy 1, ha páros). 7/4 bites Hamming kód tulajdonságai A kódszavunk 7 bites, melyből az első négy hordozza a lényegi információt, a többi három biztosítja a minimum 3-as Hamming távolságot (így konstruáltuk) így a kód egy hiba javítására használható. 8/4 bites

kiegészített Hamming kód tulajdonságai A kódszavunk 8 bites, a lényegi információt 4 bit hordozza, van 3 bit+1 paritásbit, ezek biztosítják a minimum 4-es Hamming távolságot. Egy hibát tudunk javítani és kettőt jelezni A plusz bitek száma, melyek nem hordoznak „közvetlen információt” javítható+jelző+1. Ahol mindig többet jelezhet, mint javíthat. Gray kód tulajdonságai Pozíciókódolásra használják, a kód minden egymás utáni pozícióban csak egy Hamming-gel változik, így az érzékelők nem adhatnak túl távoli helyzetet. A lehetséges kódszavak az n bites kódok kombinációi, tehát 2n. Pl: 3bites kód és kódtárcsa http://www.doksihu Titkosítás alapfogalmai A titkosítás célja, hogy csak az tudja elolvasni, értelmezni akinek szól, a titkosítást kulccsal lehet megfejteni, feltörni jó titkosítás nagyon nehéz, vagy lehetetlen(nagyon hosszú ideig tartana). A klasszikus titkosírás két féle módszert használ a

helyettesítésest, melyben a karaktereket szimbólumokkal helyettesítjük, és az átrendezésest, mikor az eredeti karaktereket más sorrendben tesszük. Létezik a kettő keveréke is Titkos kulcsú, és nyilvános kulcsú titkosítás Az informatikai világban jelenleg kétféle titkosítási módszert különbözetünk meg, az egyik a titkos kulcsú, során a titkosító, és fejtő kulcs azonos, a kulcs holléte, és birtoklása a megoldandó nehéz feladat, ha a kulcsot megszerzik a titkosított anyag elveszikkulcsos zár A másik típusú titkosítás a nyilvános kulcsú, más kódoló, és dekódoló kulcs ezért a kódolást mindenki elvégezheti, de dekódolni csak a vevő tudbankszámlaszám-Pin kód TÖMÖRÍTÉS, KÉP ÁBRÁZOLÁS A tömörítés célja Az alapcélunk az, hogy egy vagy több fájlt kisebb helyen tudjunk tárolni, vagy a kisebb méretnél fogva gyorsabb adatközlést tegyünk lehetővé. A tömörítés két féle képen kivételezhető

veszteségmentesen (ZIP,/RAR/TIF), vagy veszteségesen (JPEG, MPEG). A tömörítés során mellék folyamatokként gondoskodhatunk a tömítendő adatállomány adatvédelméről (ne legyen torzítás), és titkosításáról (ne legyen feltörés). Redundancia kapcsolata a tömörítéssel A redundancia fogalma azt árnyalja, hogy egy adott adatállomány elemei egymástól, nem függetlenek, és ezt a függőséget kifejezve lehet általánosítani bizonyos konzekvenciákat, ennek mértékét adja meg a Redundancia(információelméleti fogalom) A redundanciát felhasználva egy bizonyos elemsorozatot le tudunk rövidíteni, úgy hogy az eredeti sorozatot változatlanul kapjuk vissza. Pl írott szövegben csak értelmes szavak, filmkockák kis eltérése Run length encoding Futás-hossz-kódolás, ez a fajta, tömörítési technika azt használja ki, hogy egy bizonyos elemsor egymás utáni elemi azonosak, így egy karakterrel jellemezhető a mennyiségük, illetve az egymás

utáni sorok is hasonlók. Kisebb ismétlődő részeket rövidítve tárol el Pl faxgép. ZIP jellemzői Phil Katz fejlesztette ki 1989-ben, ez volt az első veszteségmentes tömörítési eljárás -egy vagy több fájlt tárol egyetlen fájlként, így spórolhatunk a minimális blokkméret miatt. -a fájlok a ZIP fájlban egyenként hozzáférhetők módosíthatók, vagy akár bővíthetők - a program az egyes file-okat különböző módszerekkel tömöríti: (nincs tömörítés,) Shrinking, Reducing, Imploding, Tokenizing, Deflating, Imploding, Method 11, BZip2. - a tömörítéssel együtt titkosítás is történhet (könnyen feltörhető) - a hiba hatása korlátozódik arra az eredeti file-ra, melynek becsomagolt formájában a hiba előfordul. A ZIP Deflating eljárási lépései A felsorolt tömörítési eljárások közül a leggyakrabban alkalmazott a Deflating (= [gáz, levegő] leeresztése). Ez az LZ77 eljárást és Huffman kódolást kombinálja A tömörítendő

file-ban ismétlődő részeket keresünk, ezeket egy szótárban kigyűjtjük, és egy sorszámot rendelünk hozzájuk. A tömörített file két részből áll: a szótárból és egy sorszám listából http://www.doksihu A vektorgrafikus és rasztergrafikus képábrázolás − Vektorgrafikusan: ekkor a kép elemeit adjuk meg, például egy egyenes kezdő és végpontjának koordinátáit, vastagságát, stílusát, színét. Alapvetően így működik például a CorelDraw rajzolóprogram. − Raszter grafikaként: a képet raszterpontokra osztjuk, és az egyes pontok jellemzőit (világosság, szín) adjuk meg. Bitmap file felépítése, tulajdonságai -fájl mérete (x*y) -fájl típusa 1,4,8,16,24bites kódolás a színektől/árnyalatoktól függően Színtábla: 4 és 8 bit/pont bitmap-nél megadja, hogy a 16, illetve 256 féle képpont milyen színű (24 bites felbontásban). 16 és 24 bites bites felbontásban nincs színtábla Bitmap: ennek mérete >= B * x y / 8

byte. A bitmap képek nagyon nagyok lehetneklehetséges tömörítés JPEG A színlátás fizikája, a szem szerkezet, pálcikák és csapok, színvakság A retina A retina vagy ideghártya az a vékony kis hártya, amin a fényérzékelő sejtek találhatók. Két típusuk van, a pálcikák csak annyit érzékelnek, van-e fény, de nagyon érzékenyek, már egyetlen fotont is megéreznek. A csapocskák a fény színét is érzékelik, de működésükhöz már erősebb fényre van szükség. Ezért van, hogy nagyon gyenge fényben fekete-fehérben látunk A látás során a színeket és azok intenzitását érzékeljük, ez egy adott fény hullámhossza, és amplitúdója. A hullámhosszt 400-700nm között a csapocskák érzékelik, ha ezek elromlanak, vagy degeneratív okokból egyszerűen egyik fajtájuk hiányzik színtévesztés, illetve színvakság alakul ki. Színes kép generálása az RGB képernyőn Az hogy valamilyen eloszlási spektrumot milyen színűnek látunk,

attól függ, hogy a háromféle csap milyen ingert kap. Ezért egy színes képhez nem kell végtelen sok színt generálni, hanem elég háromfélét – lehetőleg úgy, hogy a három komponens a háromféle csapot ingerelje. Egy-egy csap nem színspecifikus, vannak átfedések, de alapvetően sárga, kék, és zöld fényt érzékelnek a leginkább. A színes kép e képernyőn szintén RGB komponensekből tevődik össze, három külön csatornán érkező fény szuperpozíciójaként észleljük. http://www.doksihu A színkocka A számítástechnika fejlődésével lehetővé vált, hogy a szemünk színlátó képességét meghaladó számú színt legyünk képesek ábrázolni. Amióta létezik a 24 bites színmodell, valósághűnek látszanak a digitális képek. Legyen három koordináta tengelyünk, amely a három alapszínt szimbolizálja, RGB: Red (vörös), Green (zöld) és Blue (kék). E három szín intenzitását ábrázoljuk 0–255 között. A teljesen

sötétzöld (vagyis fekete) legyen 0, a teljesen világos pedig 255, valamint a többi két alapszínre is ugyanígy járjunk el. Az abszolút fekete pontban (Black) mindhárom alapszín intenzitás értéke 0, míg az abszolút fehér pontban (White) 255. Szín és fényesség megadása 24 bites bitmap képnél A 24 bites bitmap képnél egy pont színét és fényességét 3x8 biten adjuk meg, ahol a 3 byte az RGB komponensek intenzitása. A PC-ben a maximális intenzitású alapszínek 24 bites kódja: Kék FF 00 00 Zöld 00 FF 00 Piros 00 00 FF Ebből tehető össze a többi szín. Lásd színkocka! Képtömörítés – a JPEG tömörítés mértéke, tulajdonságai A JPEG veszteséges tömörítés, azaz nem állítható vissza pontosan az eredeti file, de a képminőség romlása nagyon kicsi lehet. A JPEG eljárásnak a felhasználó szempontjából legfontosabb tulajdonsága, hogy különböző minőség; tömörítést tesz lehet vé, és ha a minőségből engedünk, a

tömörítés egyre nagyobb lehet. A JPEG tömörítés lépései – magyarázat nélkül 1. Szétválasztjuk a fényesség és szín információt 2. A színtartalmat redukálhatjuk, azaz lecsökkentjük a felbontást Ezt azért tehetjük meg, mert a szem fényesség felbontása sokkal jobb, mint szín felbontása. 3. A bitmapeket 8 x 8 –as mezőkre osztjuk 4. A 8x8-as mezőkön diszkrét cosinus transzformációt hajtunk végre (ez amplitúdó frekvencia átalakítás, hasonlít a diszkrét Fourier transzformációhoz). 5. Kvantálás A felbontás csökkentésére minden komponenst elosztunk egy számmal 6. Az eredményt úgynevezett Entrópia kódolással kódoljuk, amiben benne van az együtthatók átrendezése, RLE és Huffman kódolása Az MPEG tömörítés Lényege: a mozgókép „első” kockáját tömörítjük. A további kockáknál kihasználjuk, hogy azok az előző kockához hasonlítanak, és csak a különbséget visszük át, persze ezt is tömörítve.

Bizonyos számú kocka után, vagy ha vágás van a filmben, újra a teljes képtartalmat visszük át. http://www.doksihu Néhány ismert TV képmegjelenítő eljárás bitsebessége. A szükséges DVD kapacitás Látszik, hogy a PAL átvitel sebessége 216 Megabit/s, amit az MPEG-2 eljárás 4-6 Megabit/sra csökkent. Így egy kétórás film tárolási igénye kb. 46 * 106 Megabit/s 7200s / 8 = 3,6.4,8 Gigabyte Ez a DVD igényelt kapacitása. LOGIKAI ÁRAMKÖRÖK Analóg és digitális áramkörök Az analóg áramkörök az időben folyamatosan (általában szinuszosan) változó jeleket kezelnek, ilyeneket helyeznek az analóg készülékekbe rádióerősítő, katódsugárcsöves TV. A digitális áramkörökben a jel nincs jellemezve, egyetlen tulajdonsága, hogy van-e, vagy nincs. Ha van, azt mondjuk igaz=1, ha nincs hamis=0, innen ered a logikai áramkör név A digitális áramkörök leggyakrabban tranzisztoros kapcsolások. A logikai áramkörök alapelemei A logikai

áramkörök alapépítő eleme a tranzisztor, ez lehet n, vagy p típusú, attól függően, hogy, hogy elektron, vagy lyukvezető. A legegyszerűbb kapcsolások egy tranzisztorból, és egy ellenállásból állnak. - Logikai alapáramkörök működésének leírása értéktáblázattal és logikai egyenlettel http://www.doksihu Logikai alapműveletek NEM: / Gyakran jelölik felülhúzással, mi az egyszerűbb leírhatóság miatt /-rel jelöljük. VAGY: + Nem azonos az aritmetikai összeadással (1 + 1 = 1) ÉS: . Tulajdonképpen azonos az aritmetikai szorzással: az eredmény 0, ha bármelyik összetevő 0. Logikai műveletek tulajdonságai, azonosságok Hogyan működik a D flip-flop A D- flip-flop az órajel pozitív végénél mintát vesz a D-re kötött bejövő jelből, és azt a következő periódusig(újabb mintavételig) tárolja és továbbítja valamelyik kimenő csatornán, ja a jel a mintavételnél igaz, akkor az igaz csatornánál, ha hamis, akkor a hamison.

4-es osztó 2 D Flip-flop-pal 3-as osztó 2 D Flip-flop-pal http://www.doksihu A SZÁMÍTÓGÉP ALAPFELÉPÍTÉSE Mi a számítógép, mi az alapműködés A processzor (CPU), sorban előveszi az utasításokat és végrehajtja azokat, ezt három különböző féle képen teheti meg -adatmemóriában lévő adatokat változtatja meg -az utasítások végrehajtásának sorrendjét változtatja -adatot hoz be a környezetből vagy visz ki a környezetbe Milyen tulajdonságok különböznek a Harvard és Neumann struktúrában Neumann féle struktúra: a gép képes sajátprogramjának generálására, mert program és adat együtt van, Harvard féle struktúra: mivel a két féle memória nincs összevonva, gyorsítási lehetőség adódik, míg az egyik helyen folyik egy utasítás végrehajtása, addig elkezdhető egy másik, ezt nevezzük pipe-line gyorsításnak. Mire való a számítógépben a regiszter? Tárolóelem-sor, melyben adott számú (8,16,32,) egybites tároló

van összefogva egy feladatra, tipikusan egy szám vagy kód tárolására. Dobozzal jelöljük Mire való és hogyan működik a számítógépben a multiplexer? Általában több bites adatok közül egyet véletlenszerűen kiválaszt, és azt adja a kimenetre. Mire való és hogyan működik a számítógépben a memória? Nagyobb mennyiségű adat tárolására szolgáló egység, WxN bites, ahol a W a memória címeit jelöli (ezek a sorok) egyszerre csak egy címet lehet írni/olvasni, és n jelöli a kapacitás, hogy hány bites kódot, tud eltárolni. Milyen regiszterei vannak egy egyszerű számítógépnek? -PC: ez tartalmazza a soron lévő utasítás címét, tartalma minden utasítás elővétele után eggyel nő, így a CPU az egymás utáni utasításokat veszi elő -IR: ide kerül az elővett utasítás -A: itt keletkezik az aritmetikai, és logikai utasítások eredménye -Flag: egybites rendszerek ZERO, CARRY, SIGN -B, C, D: segédregiszterek, indirekt címképzés,

és ciklusszámlálás -SP: a verem tetejét mutatja Nulla, egy és kétcímes utasítások Operandus nélküli Mnemonik (RET) Egy operandusos MnemonikOP1 (INC A) Két operandusos MnemonikOP2 (MOVE A,25) http://www.doksihu Címzési módok -Közvetlen -Regiszter -Direkt -Indirekt -Indexelt indirekt -Stack Adatmozgató utasítások Aritmetikai és logikai utasítások http://www.doksihu Léptető utasítások Vezérlésátadó utasítások http://www.doksihu Szubrutin hívási mechanizmus Be- és kiviteli utasítások. SZÁMÍTÓGÉP FELÉPÍTÉSE II. Periféria programozott működtetése A feladat: a memóriában található karakter sorozat nyomtatása 0.A számítógép beolvassa a nyomtató állapotát, amelyben benne van az, hogy a nyomtató kész-e? 1.Ehhez a memóriában található karaktereket egymás után ki kell küldeni a nyomtatóba 2 Következő karakter nyomtatása előtt meg kell várnunk, hogy az előző nyomtatás befejeződjön A nyomtatás során a

megszakítással oldható meg, hogy a számítógép mással is foglalkozhasson a nyomtatáson kívül. A megszakításhoz szükséges elemek, és működése a CPU-ban -Ha egy megszakítás kiszolgálása folyik, azt másik megszakítás nem szakíthatja meg (ezt egyszintű megszakításnak nevezik).Elemei: CPU-ban megszakítás engedélyező D Flip-flop • A megszakítás kezelés elemei: A CPU-ban (számítógép központi egység) van egy megszakítás engedélyező Flipflop, melyet az EI (Enable Interrupt) utasítással lehet beírni, a DI (Disable Interrupt) utasítással törölni) • a perifériák kezeléséhez két további utasítás kell: OUT (Elfogadás1) Ez törli a nyomtató kész jelzését OUT (Elfogadás2) Ez törli a klaviatúra kész jelzését • Ha a megszakítás engedélyezve van ÉS a nyomtató kész VAGY a klaviatúra kész, belső megszakításkérés keletkezik. A megszakítás kérés kezelése (a következő szabályok szerinti működést a CPU

hardware hajtja végre!): • Törlődik a megszakítás engedélyezés flip-flop – ezért nem fogad el újabb megszakítást a CPU • A CPU a Stack-ben menti a PC értékét, ugyanúgy, mint egy CALL utasításnál – ezért majd RET utasítással lehet a megszakítási programból visszatérni. • A PC-be beíródik a megszakítási program fix kezdőcíme (például a 0004h cím) - ezért egyszerű a megszakítási rendszer, így elindul a megszakítás kiszolgálása. http://www.doksihu • A megszakítás elfogadása után a regisztereket menteni kell, mert azokat a megszakítás kiszolgálás is használja, és visszatérés után a programot pontosan úgy kell folytatni, mintha meg sem szakították volna. • a program megkeresi a megszakítást kér. eszközt, és kiszolgálja azt Ha nem talál ilyet, az hiba! • Ha a nyomtató készült el, csak akkor indítunk újabb nyomtatást, ha még tart a szöveg. Ha vége van, csak a kérést töröljük. • A program törli

annak a perifériának a kész jelzését, amelyet kiszolgált. • A visszatéréshez: -Visszaállítjuk a regisztereket (ahogy már írtuk, fordított sorrendben kell a POP utasításokat alkalmazni, mint a PUS-okat). -Engedélyezzük a megszakítást, mert különben a CPU nem fogad el több megszakítást. -A RET utasítással visszatérünk a megszakított programba – amikor a CPU megkezdte a megszakítás kiszolgálást, a Stack-be mentette a PC értékét! Cache feladat, működése A számítógépben a Cache olyan gyors memória, amely a CPU és az operatív memória között foglal helyet. Ha a CPU a memóriából olvas, akkor az olvasott memóriacím, az olvasott adat és egy minden Cache műveletnél eggyel növekvő sorszám a Cache-ba kerül. Gyorskeresés során a CPU megnézi, van itt van-e amit keres HIT/MISS, ha megtalálja, akkor annak az adatnak a megtekintési sorszáma nő, ha nem be kell emelnie, de így a legkevésbé használt elem kiesik a Cache-ből.

Régen L1-es korlátozott teljesítményű, ma már L2-es Cache-ek vannak, melyek nagyon jól ellátják a gyors tárolás,és előhívás feladatát. Az adtok és utasítások más-más Cache-be kerülnek. Pipeline és párhuzamosítás A feladat az http://www.doksihu szorzatösszeg kiszámítása (ez az un. FIR digitális szűrő képlete) Ismételten elő kell venni két memóriatartalmat (hk és xN-k), ezeket összeszorozni, és hozzáadni az eddigi összeghez. A feladatot a következő. ábrán látható blokksémával oldjuk meg: A hk együtthatókat tegyük az „A” memóriába, az xN-k együtthatókat a „B” memóriába. Tételezzük fel, hogy a következő műveletek mindegyike egy ütem alatt hajtható végre: • hk és xN-k el.vétele a memóriából – ha ezt egyszerre lehet elvégezni, ez tipikus párhuzamosítás, melynek alapja az, hogy a memóriát kétfelé osztottuk • a szorzás végrehajtása • az összeadás végrehajtása, melynek eredménye az

akkumulátorba kerül. Látszik, hogy az adatpárt elővevő processzor továbbadja az adatpárt a szorzó processzornak, és mialatt az szoroz, előveszi a memóriából a második párt. Ugyanez igaz a szorzó és összeadó között is. Így a feldolgozási sebesség 1 adatpár/ütem, ami háromszor olyan gyors, mintha az adatpáronként 3 műveletet egymás után hajtanánk végre. A leírt szervezés a pipe line (csővezeték), amit inkább futószalagra érdemes fordítani. A vázolt működést elsősorban jelfeldolgozó processzorokban alkalmazzák. Látszik, hogy a ciklus elején és végén nem teljes a párhuzamosság, meg kell várni, míg a pipe line a ciklus elején feltöltődik, illetve a ciklus végén kifolyik. Ezért a pipe-line elrendezés olyan feladatoknál hatásos, ahol sok adaton kell ugyanazt a műveletsort végrehajtani. Ilyen például a képfeldolgozás is. Többmagos CPU A kétmagos processzorok teljesítménye dupla akkora lehet, mint az egymagosé, de

ennek feltétele az, hogy a gépben ténylegesen két szál fusson párhuzamosan. Szuperszámítógépek A szuperszámítógépek egy-egy időszakban a számítástechnika csúcsát jelentik, teljesítményük az általában használt számítógépek sokszorosa. A teljesítményt általában FLOP-ban, illetve ennek többszörösében mérik. 1 Flop = 1 lebegőpontos művelet/s GRID computing Ahogyan a Web az Interneten történő információ elosztás eszköze, a GRID olyan szolgáltatás, amely a számítógépek teljesítő képességét és adattároló képességét osztja szét az Interneten keresztül. A GRID jóval túlmutat a számítógépek közötti egyszerű kommunikáción, és végső célja az, hogy a számítógépek globális hálózata hatalmas számítástechnikai erőforrásként legyen használható. BEÁGYAZOTT RENDSZEREK Számítógép alaklmazási területei (számítástechnikai rendszer, beágyazott rendszer) A számítógép alkalmazás a modern világ

nagy részén teljesen általánossá vált, hatalmas teljesítmény, és szinte korlátlan internet kapcsolat érhető el mindenki számára. Beágyazott rendszer vezérlőegységeként: az esetek nagyobb részében nem is tudjuk, hogy a rendszert számítógép vezérli. Ma már mindennaposak a bonyolultabb elektromos eszközökben a mikroprocesszorok által vezérelt fejegységek. Mi a mikropocesszor és mikrokontroller? Mikroprocesszor: egy integrált áramkörben megvalósított CPU. Manapság ezek nagyon nagy integráltságú eszközök, egy Pentiumban több millió kapu – több százmillió tranzisztor van, órajelfrekvenciája 1GHz-4GHz. Mikrokontroller: egy integrált áramkörben integrálják a CPU-t, program- és adatmemóriát, belső perifériákat és tipikus perifériaillesztő áramköröket.(mikrochip) http://www.doksihu A mikrokontroller felépítése, egységeinek feladata CPU: központi egység Program Flash ROM: konstans tároló, mely elektronikusan

írhatő/törölhető, viszonylag gyors RAM: írható8olvasható memória, mely elfelejti a tartamát a tápfeszültség megszűnésekor(32k EEROM: eletromosan lassan író/gyorsan olvasó konstans tároló, pl SIM kártya PIO: párhuzamosan csatlakoztaható portok kapcsolódási helyei SIO: sorosan csatlakoztatható portok kapcsolódási helyei A/D: analóg digitális átalakító Timer/couter: 5db 8-16bites számláló Speciális interfacek: különböző BUS-ok, pl USB-port Mikrokontrollerek beágyazott rendsezerekben A beágyazott rendszerekben a mikrokontrollerek a vezérlési feladatokat látják el, de fizikailag szinte észrevehetetlenek, mert elrejtik. Árszorzós mérleg hardver blokksémája Árszorzós mérleg szoftver rendszere SZEMÉLYI SZÁMÍTÓGÉP A PC szerepe az életben A személyi számítógépet ára, mérete és képességei – és a használatában kialakult kultúra – teszik elérhetővé és kívánatossá az otthoni és hivatali alkalmazásban.

Általában egyszerre egy felhasználó használja őket a szokásos feladatokra: szövegszerkesztés, internetezés, emailezés, táblázat szerkesztés, ezen kívül számítógépes játék, filmnézés, zenehallgatás, és sokkal ritkábban számítógép programozásra. A PC története Mini számítógépek: például LINC és PDP-8. Ezek viszonylag nagy (kb jégszekrény méretű), de az akkori idők nagy számítógépeihez képest kicsi, kisteljesítményű és viszonylag olcsó gépek voltak. Otthoni számítógépek: ZX Spectrum; Atari; Commodore, Amiga; Apple II http://www.doksihu Először TV-hez lehetett csatlakoztatni őket, a jobb modellekhez monitort is fejlesztettek. Programozás gyakorlására, Játékgépként, táblázatkezelőként, később egyszerű szövegszerkesztőként alkalmazták őket. 1981.08 - IBM PC Intel 8088: Kívül 8, belül 16 bites processzor, 512kbyte RAM, 5,5’ floppy disk, CGA monitor – 640 x 200 pont, 4 szín, 64k méretű lap

szervezésű memória 1982 - IBM 80286 valós és védett működési mód, 16 Mbyte RAM lehetősége 1986 - IBM 80386 32 bites, valós, védett és virtuális működési mód, flat memória modell, elvileg maximum 4GByte memória 1989 - IBM 80486 integrált lebegőpontos egység, utasítás és adat cache 1993 – Pentium 64 bites, superscalar architectura: két adatvonal, így órajelenként több utasítást hajthat végre. Pentium 75, MMX, Celeron, Pentium II, Pentium III, Pentium 4 ., Celeron, Xeon A PC felépítése, elemi: 1. Képernyő 5. Bővítőkártyák 2. Alaplap 6. Tápegység 3. CPU (Mikroprocesszor) 4. Operatív tároló (RAM) 7. Optikai disk (CD vagy DVD) 8. Háttér tároló (Hard disk) 9. Billentyűzet 10. Egér A PC megjelenési formái Asztali gép; Notebook(laptop); PDA; Tablet-gép; Viselhető gép(órákban, stb.) Memória hierarchia HDD CD/DVD Pen-drive Floppy RAM L2 Cache L1 Cache Regiszter 250Gbyte 0,5-8Gbyte 4Gbyte 1,4Mbyte 2Gbyte 512kbyte 100kbyte

10-100byte Virtuális memória az operatív programban Több (sok) program párhuzamos futtatásakor alkalmazzák, amikor az összes program a memóriában van. Párhuzamos futtatás: a CPU váltogatva hajtja végre a programokat Virtuális diszk memória A Diszk memória terület egy részét, mint virtuális memóriát alkalmazzuk, és a virtuális memóriakezelő nem csak az operatív memóriát, hanem ezt is kezeli. Több programot akarunk párhuzamosan futtatni, mint amennyi elfér az operatív memóriában. Ekkor a programok egy részét ki kell tenni a háttértárolóra, amikor éppen nem működnek. Ezt automatizálja a PC-ben alkalmazott virtuális memóriakezelés. http://www.doksihu Merev lemezes tároló jellemző adatai Mai merev lemezes tárolók adatai: Kapacitás: 20.2500GByte Méret: 3,5’ vagy 2,5’ (1’: “Microdrive”, kapacitás maximum 4 GByte, SD kártya méretű!). Sebesség: Véletlen hozzáférési id-: 5ms . 15ms Adatátviteli sebesség belső

sávokon: 40MBit/s.75MBit/s külső sávokon: 74MBit/s.110MBit/s Hard disk felépítése A Hard disk a kazettás magnóval azonos elven rögzíti az információt, de a mágneses anyag Kétoldalasan borított tárcsákon van, ezek előtt mozog az író-olvasó fej. A valóságban a nyom sűrűség sokkal-sokkal nagyobb! Az írás-olvasás logikai egysége a szektor, ami például 1024 byte-nyi információ. Szektorszervezés mi az a plusz információ, amit mágneses rögzítés elvén tárolni kell • az egyes információs blokkokat különböző mark-okkal és hozzájuk tartozó szünet illetve szinkron részeket tartalmazó gap-ekkel fogjuk elválasztani • a mark-ok mögé tesszük oda azokat az információkat, amelyek jelzik, hogy mi a mögötte lévő információ • szektorazonosító információ • track szám • szektor szám • fej szám • szektor hossza • ciklikus hibaellenőrző kód (a későbbiekben több bájtos hibajavító kódolást tartalmaz) Monitor

feladata, működése, felbontása A PC által használt felbontás: 640 x 480 (VGA) 800 x 600 (SVGA) 1024 x 768 (XGA) 1280 x 1024 vagy még nagyobb [valamikor 320 x 200 volt] A CRT monitoron RGB színpötty hármasok vannak, melyeket a 3 elektronsugár egy árnyékoló maszkon keresztül világít meg: A három elektronsugár soronként végigpásztázza a képet. A maszkon keresztül minden elektronsugár csak a hozzá tartozó színű képpontot tudja gerjeszteni. Az elektronsugár intenzitásának változtatásával változik az egyes képpontok fényessége. A képpont hármasok távolsága kb 0,220,28mm, ami egy 17’-os képernyőnél 1300 x 1000 képpont hármast jelent. Erre vetítődik rá a mondjuk 1024 x 768 pont felbontású kép. Mivel fizikai képpontból nincs sokkal több, mint rávetített képpontból, és a kettő nem esik pont egybe, ezért a vonalak kontúrjai elmosódottak. A CRT kép a kép végigpásztázási frekvenciájától függően 60-80 Hz frekvenciával

villog. Van, akiket ez – főleg fiatalabb korban – zavar. TFT monitornál nincs ilyen villogás (megjegyezzük, hogy a TV félkép villogási frekvenciája 50Hz – a kép két egymás utáni félképből tevődik össze). A 17’-os vagy 19’-os TFT képernyőn pontosan 1280 x 1024 RGB fény7 világító TFT tranzisztor hármas van - pontosabban olyan eszköz, amely az oldalról (a képernyő alja fel-l) jövő megvilágítást háromféle színben a vezérléstől függ- erősséggel a felület felé engedi. A PC grafikus kártyája ezeket a tranzisztorokat vezérli, ezért a TFT monitor ábrája borotvaéles http://www.doksihu Grafikus kártya alapfeladata, színek száma, 2D és 3D kártyák. A processzort és a monitort a grafikus kártya kapcsolja össze. A grafikus kártya alapfeladata a például 1280 x 1024 képpontból állókép megfelelő frekvenciájú kiküldése a monitornak. Alapesetben ezt a képet a PC hozza létre, a grafikus kártya a raszterképet tárolja,

és ismételten kiküldi. A színek száma: Az eredeti VGA-nál 16 szín volt, az eredeti SVGA-nál 256 szín, a mai grafikus kártyáknál RGB komponensenként 8, 10, vagy 12 bit. Ez azt jelenti, hogy egy képpont szín és fényesség információját a kártya 3 x 8, 3 x 10 vagy 3 x 12 biten tárolja, és ennek megfelelő számú színárnyalatot tud kiküldeni a monitornak. Ez például 24 bitnél 224 = 16777216-féle színt jelent. A 2D, illetve 3D grafikus kártyák grafikus objetumokat tudnak tárolni, és azokon síkbeli, vagy térbeli transzformációkat – eltolás, nagyítás, forgatás – tudnak végezni. A kártyán – a Pentium CPU val összevethető – nagy teljesítményű speciális processzor és nagy memória van, ára nagyon sok lehet. A 3D működésnek főleg - vagy csak – videójátékokban van szerepe az alakzatok mozgatásakor. „Normál” használathoz a legegyszerűbb videokártya is megfelel, a legtöbb program nem támogatja a 3D grafikát a

videokártyában. Filmnézéskor a képet nem a videokártya, hanem a DVD drive-ban lévő MPEG-2 dekóder hozza létre. OPERÁCIÓS RENDSZER Az operációs rendszer definíciója, alapfeladatai Operációs rendszernek nevezzük azokat a program elemeket, melyek a felhasználó programok és a gép hardvere között helyezkednek el. Az operációs rendszerek legfontosabb feladatai: • a számítógép erőforrásainak (processzor, memória, diszk) kezelése • a hardware elemek "elfedése" a felhasználó, ill. a programok elől, egységes, jól használható hozzáférési módszerek biztosítása • az emberi felhasználó számára kényelmes, hatékony felhasználói felület kialakítása Az operációs rendszerek elemei Az operációs rendszer elemei: • speciális operációs rendszer elem a PC BIOS • eszköz meghajtók • ütemező • virtuális memóriakezelő • file kezelő • felhasználói interface Az operációs rendszerek alaptípusai Alapvető

típusok: • egyfeladatos - egyidőben csak egyetlen program fut • többfeladatos (multitasking) - ugyanazon a processzoron több program is futhat egyszerre. • Többfeladatos operációs rendszereknél többletfunkció: az erőforrások megosztása az egyes programok között, processzorütemezés, memóriavédelem • egyfelhasználós - csak egyetlen felhasználó használja • többfelhasználós (multi-user) - több, egymástól független felhasználó kiszolgálására is felkészült. Többletfeladat: az egyes felhasználók adatainak/programjainak megvédése egymás elől, hozzáférési jogosultságok kezelése http://www.doksihu Példák operációs rendszerekre Tipikus példák: • CP/M - 8-bites mikroszámítógépekhez (70-es évek vége). Leszármazottja: • MS-DOS - IBM PC-hez. Ehhez egy grafikus kiegészítés volt a Windows 31 • Mindkettő egyfeladatos, egyfelhasználós (Windows 3.1 próbálkozásokat tett a többfeladatosság felé, mérsékelt

sikerrel). Továbbfejlesztések: • Windows 95, Windows 98, Windows ME - többfeladatos (többé-kevésbé) • Windows NT, Windows 2000 - más alapokon felépült, többfeladatos, többfelhasználós • UNIX - 60-as évek legvégétől kezdődően, alapvetően többfeladatos, többfelhasználós; számos változata létezik, manapság a legelterjedtebb: Linux (PC-kre, 1991-ben készült, eredetileg diplomamunkának) • MacOS - az Apple Macintosh számítógépek operációs rendszere. Többfeladatos, de alapvetően egyfelhasználós. Csak grafikus felhasználói felületet tartalmaz IBM PC BIOS A PC-ben (és más univerzális számítógépekben) a programok RAM memóriában futnak, amelyik a gép bekapcsolásakor üres – pontosabban tartalma véletlenszerű. A PC-ben van egy nem nagy méretű ROM (EPROM, EEROM vagy FLASH), bekapcsoláskor az ebben lévő program – a BIOS (Basic Input Output System) – kezd el futni. A BIOS fő célja az, hogy valamilyen háttértárról –

floppy disk, merev lemezes meghajtó, CD meghajtó – elkezdje betölteni az operációs rendszert, majd annak átadja a vezérlést. Ezt a folyamatot szokás Bootstrapping-nek (csizmahúzás) nevezni. A BIOS-hoz tartozik a kisméretű telepről táplált kis kapacitású nem felejtő BIOS RAM (történelmi okokból CMOS RAM-nak is nevezik, mert valamikor csak ez a memória volt CMOS a PC-ben), amely az adott PC hardvernek az indításhoz szükséges paramétereit tartalmazza. Egyúttal egy Real Time órát is tartalmaz, amely kikapcsolt PC-nél is működik – ezért ismeri a PC a dátumot és időt bekapcsolás után. A PC BIOS paramétereket a PC indulásakor, általában Ctrl-Alt-Del lenyomásával lehet megnézni, állítani. Eszközmeghajtók Az eszközmeghajtók vagy eszközkezelők (Device driverek vagy Device handlerek) a különböző hardver eszközök felületét illesztik az operációs rendszer egységes felületéhez. Az eszközmeghajtók olyan programok, melyek az

operációs rendszer oldaláról az eszközt működtető eljáráshívásokat tartalmaznak, másrészt kezelik a hardver megszakításokat. Ilyen hívások például „Nyomtass egy karaktert” vagy „Nyomtass egy sort”. Ha a PC-hez új eszközt kapcsolunk, annak driver-ét is telepíteni kell. A telepítés lehetőségei: - az operációs rendszer már tartalmazza az adott eszköz driverét, illetve az eszköz felülete szabványos. Ilyen a legtöbb merevlemezes meghajtóegység - az eszközzel együtt kapott CD-n lévő programot kell futtatni az eszköz csatlakoztatása előtt (például nyomtatóknál) - az eszköz csatlakoztatásakor az operációs rendszer automatikusan vagy félautomatán telepíti a drivert (például XP operációs rendszer pendrivenál) - az internetről kell letölteni a drivert. Az eszközmeghajtók jelentik az operációs rendszer alapszintjét, lehet, hogy csak ezt tartalmazza az operációs rendszer. Tételezzük fel, hogy egy mikrokontrollert

valamilyen feladatra akarunk alkalmazni Az alkalmazáshoz „ki kell találni”, hogy a mikrokontroller erőforrásait pontosan hogyan kell használni, és megírni a kezelőprogramot. Ha ezt a program többi részétől elválasztva írjuk meg, máris kész az eszközkezelő, amelyet további alkalmazásokban is lehet használni. CPU kezelés: ütemezés, a programok állapotai Egyfeladatos esetben nincs rá szükség, hiszen egyszerre csak egyetlen program fut. Többfeladatos operációs rendszerek esetén az ütemezés kulcsfontosságú funkció: az egyetlen processzort meg kell osztani a különböző programok között, hogy mindegyik futhasson. http://www.doksihu Alapötlet: a tipikus programfutás során általában processzorigényes munkaszakaszok (pl. számítás végzése) és periféria műveletek (pl. merevlemezírás/olvasás) váltakoznak, tehát amíg az egyik program éppen a perifériaműveletre vár, addig a másik használhatja a processzort. A modell a

következő: Több program van egyszerre a számítógép memóriájában. Ezek a következő állapotok valamelyikében lehetnek: - Futóképes: ha megkapná a processzort, futna - Fut: a futóképes folyamatok közül egyetlen kapja meg a processzort - Vár: időzítés leteltére, vagy perifériára vár A programot valamikor elindítjuk és leállítjuk – vannak olyan programok, melyek mindaddig futnak, amíg a számítógép „be van kapcsolva Kooperatív és preemptív ütemezés Az ütemezés két alaptípusa: • kooperatív multitasking - az egyes programok saját maguk döntik el, hogy meddig futnak, ill. mikor mondanak le a futás jogáról más programok javára Előnye: az operációs rendszert így jóval egyszerűbb kialakítani; az alkalmazások pontosan tudhatják, hogy mikor fog a működésük megszakadni Hátránya: csak akkor működik, ha az összes program betart bizonyos szabályokat, és véletlenül vagy szándékosan nem sajátítja ki a processzort (pl.

programozási hiba miatt egy program végtelen ciklusba esik és az egész rendszer lefagy) • preemptív multitasking - egy külső időzítő periodikusan megszakítja az éppen futó programot, és egy másikra kapcsol át Előnye: nem tud (olyan könnyen) "lefagyni" egy hibás vagy rosszindulatú programtól Hátránya: az op. rendszer bonyolultabb, a programokat úgy kell megírni, hogy a működésük bármikor megszakítható legyen Minden elterjedtebb többfeladatos operációs rendszer preemptív multitaskingot alkalmaz (bár a Microsoft Windows verziók ütemezése nem egészen preemptív). A futó folyamat kiválasztása a futóképes folyamatok közül Az ütemezés másik fontos kérdése, hogy hogyan döntsük el, hogy amikor egy program futása megszakad, melyik másik program fusson tovább. Példák ütemezési algoritmusokra: • Fix prioritás: a programok fix sorrendben vannak, a sorban legelső futóképes kapja meg a processzort. A nagyobb prioritású

programok nem foglalhatják túl hosszú ideig a processzort, mert akkor a kisebb prioritású program sohasem fut. • SJF (Shortest Job First): az a program kapja meg a vezérlést, amelyik (várhatóan) a legkevesebb ideig fogja foglalni a processzort a következő perifériaműveletig • round-robin - egyszerű körforgás: a programokat egy kör mentén rendezzük sorba, egy program leállásakor a körben utána lévő első futóképes program kapja meg a processzort. Garantáltan minden program sorra kerül • sorbanállás: amikor egy program futóképessé válik, beáll egy sor végére. A programfutás megszakadásakor a sorban első program kapja meg a processzort. • vegyes: általában a fenti módszereket keverik: a sürgősebben végrehajtandó programoknak fixen nagyobb prioritása van, mint a többinek, egy csoporton belül pedig körforgás vagy sorbanállás működik. Megjegyezzük, hogy a megszakításos program prioritása feltétlenül nagyobb, mint az

alapszinten futó programoké, hiszen a megszakítás kiszolgálás félbeszakítja az alapszinten éppen futó programot. http://www.doksihu Memóriakezelés és memóriavédelem Az egyes programok számára ki kell jelölni a számítógép memóriájának egy darabját, amelyet csak az adott program használhat. Ez kétféleképpen történhet: • statikusan - a program betöltésekor kap egy megadott méretű memóriaterületet, és azzal kénytelen megelégedni. • Előnye: egyszerű megoldani • Hátránya: ha egy programnak a futása közben több memória kellene, mint amennyit előre megkapott, nem tud még szerezni valószínűleg nem tud tovább futni; ha viszont sokkal kevesebbet használ valójában, mint amennyit kapott, akkor más programoknak nem jut, tehát rossz a kihasználtság. • dinamikusan - a programok az általuk használt memóriaterületet futás közben is növelhetik vagy csökkenthetik igény szerint. • Előnye: minden program annyi és csak

annyi memóriát használ, amennyire valóban szüksége van. • Hátránya: ha sok program egymástól függetlenül foglal le és szabadít fel memóriaterületeket, akkor a szabad memóriaterület könnyen össze nem függ kis darabkákra töredezhet (tördelődés), amelyeknek összmérete akár elég is lenne egy újabb foglaláshoz, de mivel nem egybefüggő a szabad terület, nem lehet használni. Megoldások: • "ügyes" memóriafoglalás (a foglalandó terület méretétől függően más helyről foglaljuk le a következő blokkot; az egymással szomszédos felszabadult blokkokat egyesítjük) • szemétgyűjtés (garbage collection) - végigjárjuk a lefoglalt memória-darabokat, és "összetoljuk" őket, azaz az adatok megfelelő átmozgatásával eltüntetjük a köztük levő üres helyeket. Probléma: ehhez a memóriát foglaló programokat is megfelelően kell megírni; a szemétgyűjtési folyamat lassú, emiatt csak időnként lehet lefuttatni,

amikor nem zavarja más programok működését • PC-ben a Windows által használt megoldás: program szegmentálás és virtuális memóriakezelés (ld. IA09-Személyi számítógép) Ehhez hardver támogatás kell ! Többfeladatos operációs rendszereknél felmerülő feladat a memóriavédelem: a programok csak az általuk birtokolt memóriaterületet írhatják/olvashatják, ill. csak az ott levő kódok futtathatják. Ezt is megoldja a PC-ben használt virtuális memóriakezelés: a futó program csak a neki kiosztott logikai szegmensekhez fér hozzá. Ezt is kezeli a PC-ben alkalmazott virtuális memóriakezelés: a program csak a neki kiosztott logikai szegmenseket látja. A memória elérési sebességének fizikai korlátai vannak. A ma széles körben elterjedt, nagy mennyiségben is olcsó memóriachipek hozzáférési ideje (40-70 ns) már jóval nagyobb, mint a mai gyors processzorok ciklusideje (0.8-5 ns) A megoldást az ún cache memória alkalmazása jelenti: kisebb

méretű, gyorsabb (10-20 ns) memória elhelyezése a processzor és a fő memória között; esetleg még kisebb méretű, még gyorsabb (2-5 ns) memória beépítése magába a processzorba. Ez általában gyorsítja a memóriaelérést, mert a programok többsége a memóriát nem "összevissza" használja, hanem egy időben csak a memória egy kis részletével foglalkozik (lokalitás). Ha tehát egy memóriacímre való hivatkozáskor az illető cím közelében elhelyezkedő memóriaterületet egyszerre bemásoljuk a cache memóriába, a processzor a további műveleteket már nagy valószínűséggel a cache-ben fogja végrehajtani. Lehetőség van arra is, hogy a programok a számítógépben ténylegesen jelen levő RAM-nál több memóriát érjenek el, oly módon, hogy a merevlemez egyes területeit - megfelelő kiegészítő hardware és az op. rendszer segítségével - hozzárendeljük a valójában nem létező memóriacímekhez, és az ilyen címekre való

hivatkozáskor az adatokat a merevlemezről olvassuk, ill. oda írjuk (virtuális memória) Ily módon a programok számára elérhető http://www.doksihu memóriaterület gyakorlatilag korlátlan lesz, azonban a virtuális memória intenzív használatakor a rendszer nagyon lelassulhat (hiszen ugyanannyi adat átvitele a RAM-ból kb. 100000-szer gyorsabb, mint merevlemezről!), tehát a lemezműveleteket ennek megfelelően nagyon hatékonyan kell megszervezni. Lemezkezelés, file rendszerek A mágneslemezre az adatokat blokkonként – úgynevezett clusterenként írjuk fel. A lemezen file-okat tárolunk. Egy file egy vagy több cluster-ben fér el Megjegyezzük, hogy egy file clusterei nem szükségszerűen egymás után vannak a lemezen. Az operációs rendszer legfontosabb feladata az ún. file-rendszer kialakítása, azaz a fix méretű blokkok (clusterek) halmazaként elérhető lemezen önálló, tetszőleges méretű - emberi felhasználó számára olvasható - névvel

rendelkező adattároló egységek, azaz file-ok kialakítása. Ehhez a lemezen bizonyos mennyiségű területet a file-rendszer struktúrájának leírására használnak fel. A ma használatos operációs rendszerek mindegyike az ún. hierarchikus fastruktúrát használja a file-rendszerek szervezéséhez (a file-ok könyvtárakba vannak csoportosítva, egy könyvtáron belül további könyvtárak is lehetnek). Ennek leírására alapvetően kétfajta adatszerkezetet kell kialakítani: • foglaltsági információk: a lemez mely szektorai tartoznak létező file-okhoz és melyek szabadok. (Akár a foglalt, akár a még szabad szektorokat tárolhatjuk) • könyvtár- és file-információk: az egyes file-okat tartalmazó szektorok, a file-ok nevei, mérete, utolsó módosítás dátuma stb. A különféle operációs rendszerek különféle adatszerkezeteket használnak a file-rendszer információk leírására. Ezen adatszerkezetek egy része fix méretű táblázat, más része

ún. láncolt lista (sok kis résztáblázat, minden részben utalással, hogy hol van a folytatása). Ez utóbbit bonyolultabb karbantartani és általában lassabb benne keresni, viszont utólag változtatható a mérete. Tipikus file-rendszer példák: • FAT (File Allocation Table) - az MS-DOS és utódai által használt egyszerű file rendszer. Eredetileg 200-300 kByte kapacitású floppy-lemezekhez tervezték a 80-as évek elején, emiatt a mai több Gbyte-os merevlemezeken már nem igazán hatékony. A foglaltsági információt fix táblázatban (ez maga a File Allocation Table), a könyvtárés file-információkat részben fix táblázatokban, részben (primitíven kialakított) láncolt listákban tárolja. Jellegzetessége a korlátozott méretű (8+3 karakteres) file-nevek használata (a Windows 95/98 ezt a korlátot egy durva beavatkozással - az eredeti FAT szabványtól eltérő többlet file-információ beiktatásával - kerüli meg). • A nagy kapacitású

merevlemezek kezelésére létrehozott mutáns verziója a FAT32, amely nagyobb méretű fix táblázatokat használ, viszont emiatt a file-rendszer információk elérése és karbantartása sokkal lassabb (és kevésbe megbízható). • NTFS (New Technology File System) - a Windows NT által használt nagyobb teljesítményű file-rendszer. Az adatszerkezetei már majdnem mind láncolt listák, emiatt jobban megfelel nagyobb méretű merevlemezekhez. A file-nevek maximális hossza 64 karakter. A lemezkezelés során szintén lényeges szempont, hogy az egyes file-okhoz tartozó adatokat, ill. a file-rendszer leíró adatszerkezeteket hová helyezi el az operációs rendszer. A FAT és leszármazottai a file-rendszer információkat részben a lemez elejére teszik, részben szétszórják a lemezen. Az egyes file-ok írásakor pedig mindig a lemez elejéhez legközelebb eső szabad szektorokat foglalják le, emiatt egy merevlemez hosszabb használata után a sok-sok file törlése

és új file-ok létrehozása, létező file-ok bővítése miatt az egyes file-ok nem egymás mellett elhelyezkedő szektorokban tárolódnak (diszk fragmentáció), emiatt az egyes file-ok írása/olvasása lelassul. Ennek kiküszöbölése érdekében a FAT file-rendszert használó http://www.doksihu merevlemezeket időnként célszerű defragmentálni, azaz az összes file-t egymás után következő szektorokba áthelyezni. Ez időigényes és kockázatos folyamat Más filerendszerek (pl az NTFS, ill az UNIX rendszerekben használatos számos különféle file-rendszer) ügyesebben helyezik el mind a file-okat, mind pedig a file-rendszer adatstruktúrákat; pl. egy file létrehozásakor a file vége után a lemezen hagynak ki üres helyet, hogy ha később nagyobb lesz a file, akkor ezen a területen lehessen folytatni; ill. a file rendszer információkat több csoportba osztva, a megfelelő file-okhoz minél közelebb helyezik el. Többfeladatos, többfelhasználós

operációs rendszerek esetén, ahol több független program használja egyidejűleg a merevlemezt, nem közömbös az sem, hogy az egyes lemezműveletek milyen sorrendben hajtódnak végre, ui. a lemezműveletek idejének nagy részét az író/olvasó fej mozgatása teszi ki, tehát célszerű a fejmozgást minimalizálni. Erre néhány ötlet: • SSTF (Shortest Seek Time First) - azt a lemezműveletet végzi el legelőször, amely a fej aktuális pozíciójához legközelebb esik. Ennek a módszernek apró problémája, hogy a lemez középső területeinek elérése átlagosan gyorsabb lesz, mint a szélső területeké. (Ezt ki lehet használni arra, hogy a leggyakrabban használt adatokat - pl file-rendszer leíró információt - eleve a lemez közepére helyezzük.) • Pásztázás (scanning) - az író/olvasó fejet mindig csak egy irányba mozgatja, egészen addig, amíg van olyan lemezművelet, amely az aktuális pozícióhoz képest ebbe az irányba esik. Ha nincs ilyen,

akkor irányt vált, és a másik irányba eső műveleteket végzi el. Változatai: N-scan (N db művelet után mindenképpen irányt vált), Circular Scan (nem vált irányt, hanem ha nincs több művelet az egyik irányban, akkor a másik irányban legmesszebbre eső műveletet hajtja végre, és ismét az eredeti irányban folytatja) Mint arról már volt szó, a lemezműveletek sokkal lassúbbak a memóriaműveleteknél. Emiatt ha van sok szabad memória, akkor a lemezműveleteket is lehet gyorsítani ún. disk cache bevezetésével, azaz a memória egy részét fenn lehet tartani arra, hogy a lemez néhány egymás melletti szektorát egy mozdulattal ide bemásoljuk, és a már említett lokalitási tulajdonság miatt, amely többé-kevésbé a lemezműveletekre is vonatkozik, ezzel gyorsul a merevlemezek elérése. Figyelni kell azonban arra, hogy a disk cache-ben levő, még el nem végzett írási műveletek az operációs rendszer váratlan leállása esetén elveszhetnek,

így jelentős adatvesztést, akár a file-rendszer teljes összeomlását idézve elő! Többfelhasználós operációs rendszerek esetén az egyes file-okhoz a különböző felhasználóknak különféle hozzáférési jogaik lehetnek, amelyeket szintén a file-rendszer információk között kell eltárolni. Ennek halvány kezdeményei az MS-DOS/Windows 95 operációs rendszerekben az ún. file-attribútumok: csak olvasható (Read-Only), rejtett (Hidden), rendszerfile (System). A UNIX file-rendszereiben már sokkal kifinomultabb hozzáférés-szabályozás van: minden file-nak van tulajdonosa és csoportja (a tulajdonos az a felhasználó, aki létrehozta a file-t, és minden felhasználó tagja egy vagy több csoportnak), és az olvasás, írás és programfuttatás joga külön-külön szabályozható a tulajdonos, a file-nál megjelölt csoport tagjai, valamint az összes többi felhasználó számára. Ezen jogosultságokat a file tulajdonosa szabályozhatja Így könnyen és

egyszerűen be lehet állítani, hogy a file-t azok és csak azok olvashassák, ill. írhassák, akiknek kell. Más file-rendszerek (pl. az NTFS) jogosultsági listák alapján szabályozzák a file-hozzáférést: minden file-hoz tartozik egy [felhasználó, jog] elemekből álló lista, és csak olyan file műveletek hajthatók végre, amelyek megfelelnek ennek a listának. http://www.doksihu Periféria kezelés – spooler program működése A számítógépekhez az eddig említetteken kívül még számos különféle perifériás egység csatlakoztatható. Ezek közül a nyomtatók érdemelnek leginkább figyelmet A nyomtatók számítógéphez kapcsolásakor fellép az az alapvető probléma, hogy a nyomtatók – a működésük fizikai korlátai miatt – csak meghatározott, igen lassú tempóban képesek adatok fogadására, viszont, különösen a mai korszerű, nagy felbontású grafikus nyomtatóknál minden egyes oldal kinyomtatásához jelent s mennyiségű adatot

kell elküldeni. Ezért célszerű valamilyen mechanizmust beépíteni az operációs rendszerbe, hogy a programoknak ne kelljen kivárni, amíg a nyomtatóra kikerülnek az adatok. Ezt általában az ún spooling-gal érik el: magával a nyomtatóval egy külön kis programrész kommunikál, és a felhasználói programok nem közvetlenül a nyomtatóra, hanem egy átmeneti tárolóhelyre (spool file) küldik a nyomtatandó adatokat, ahonnan a kis program továbbítja a nyomtatóhoz. Így a felhasználóknak nem kell kivárniuk az adatátvitelt, hanem addig is tovább dolgozhatnak. Szöveges felhasználói felület Az első számítógépeket még csak meghatározott speciális célokra, az őket megépítő tudósok használatára szánták, így a kezelésük eléggé komplikált módon történt: a központi feldolgozóegység állapotát kis lámpácskák jelenítették meg, és az egyes regiszterek, valamint a memória bitjeit kapcsolókkal lehetett beállítani. A számítási

eredmények leolvasása is a lámpácskák megfigyelésével történt. Később felmerült az igény, hogy az eredményeket papíron is meg lehessen őrizni, így nyomtatásra képes egységeket kapcsoltak a számítógéphez. Ennek egyik formája az átalakított, elektromos jelekkel vezérelhet írógép volt, és így adódott az ötlet, hogy az írógép billentyűzetét adatbevitelre is felhasználják. Ez a kombináció, az ún konzol írógép, széles körben elterjedt az 50-es években. Jellegzetességei az írógép-mechanizmusból adódtak: a számítógép csak egymás utáni szövegsorokat tudott kiírni, és mindent, amit a felhasználó begépelt, szintén megjelent a papíron. Később felmerült az ötlet, hogy mivel mind a beírt adatoknak, mind a számítógép által kiírt válaszoknak nagy része nem olyan fontos, hogy papíron meg kellene örökíteni, szükség lenne olyan beviteli/megjelenítő eszközre, amely nem papírra dolgozik. Így alkották meg – a

konzolírógépben a papírra nyomtató mechanizmus kicserélésével – a képernyős terminált, ahol a megjelenítés már katódsugárcsöves képernyőn történik. Emiatt számos olyan lehetőséget is ad, amely a konzolírógépen nem állt rendelkezésre: a kiíratások a képernyő bármelyik pozíciójára történhetnek, nemcsak egymás alá; a megjelenítéshez használt betűtípust és színeket könnyebb módosítani, stb. A terminálok megjelenésével alakult ki a programfuttatásnak az a módja, hogy a felhasználók a programok neveit, ill. különféle parancsokat, mint szöveget beírják a billentyűzeten. Ez az ún parancssoros felület (command line interface; az UNIX világban shell) – egyszerűsége és hatékonysága miatt – azóta is szinte minden operációs rendszerben megtalálható. Körülbelül ezzel egyidőben jelentek meg a nagyobb teljesítményű nyomtatók. Jellegzetes nagyteljesítményű eszköz a sornyomtató, korlátozott

karakterkészlettel, és elég gyenge nyomtatási minőséggel. Grafikus felhasználói felületek A karakteralapú bevitel és megjelenítés azonban számos feladatra (pl. grafika) nem alkalmas A 60-as évek végén jelentek meg az első kísérleti grafikus felhasználói felületek (GUI: Graphical User Interface). Ezeknél a bevitelt a billentyűzet mellett egy szabadon mozgatható pozicionáló eszköz (tipikusan egér) segíti; az egyes programok az adataik megjelenítését különálló ablakokban végzik, amelyek egymástól függetlenül mozgathatók, átméretezhetők stb., a programok indítása és a felhasználók műveleteinek végrehajtása pedig különféle grafikai elemek (ikonok, legördülő menük, nyomógombok, tolókák stb.) aktiválásával végezhető. A ma elterjedt operációs rendszerek legtöbbje – kényelmessége és hatékonysága http://www.doksihu miatt – valamilyen grafikus felületre épül, bár a parancssoros kezelési lehetőség

általában szintén megtalálható bennük. A Windows sorozat eleinte az MS-DOS grafikus kiegészítése volt (Windows 3.1), innen fejlődött többé-kevésbé önálló operációs rendszerré, amíg mára a világszerte legelterjedtebb grafikus felület lett. A UNIX-ok grafikus felülete, az X11 (avagy X Windows), jóval korábbról származik (tkp. az összes többi grafikus felülethez az X11-b l és rokonaiból "kölcsönözték" a többi gyártók az ötleteket), és moduláris felépítésének köszönhetően sokkal inkább testre szabható, sokkal rugalmasabban illeszthető a felhasználó igényeihez az egyes komponensek lecserélésével; ennek persze az az ára, hogy a felhasználótól több munkát és nagyobb hozzáértést kíván, és a különféle X11-variációk megjelenése és kezelése messze nem annyira egységes, mint a Windows-é. SZÁMÍTÓGÉP HÁLÓZATOK Számítógép hálózat, lokális hálózat fogalma Lokális hálózat: zárt

számítógép hálózat, a hálózatban lévő számítógépek távolsága párszáz méter, legfeljebb néhány kilométer. Csak azok a gépek lehetnek a hálózaton, melyeknek erre jogosultsága van. Számítógép hálózat: több számítógép összekapcsolása • üzenetküldés céljából • adatátvitel céljából • együttműködés céljából Logikai felépítés Közös buszra csatlakozik az összes felhasználó, melyen mindenki mindenkinek küldhet üzenetet. A felhasználók elsősorban a szerverekkel kommunikálnak, de egymás közötti kapcsolat is teremthető. A szerverek szokásos szolgáltatásai: • felhasználók adminisztrálása • nagy közös háttértár szolgáltatása – diszk szerver • közös perifériák szolgáltatása – például print szerver • egymás közötti és külső levelezés – mail szerver • külső kapcsolat szolgáltatása – internet szerver • különböző integrált adatbázis kezelő A legegyszerűbb lokális

hálózat – HUB alkalmazása A HUB bármelyik számítógépről jövő üzenetet továbbküldi az összes többi számítógép felé, tehát a rendszer úgy működik, mintha a gépek egy buszon lennének. Egyszerre csak egy számítógép küldhet üzenetet, melyet az összes többi gép érzékel, ezt vagy az veszi, akinek az üzenet szól (címzett üzenet), vagy az összes gép (broadcast). A hálózatban egymással közvetlenül kapcsolódó számítógépek egy szegmensben vannak. A szegmensen belül a gépek közötti átvitel az OSI 2. rétegen keresztül (kapcsolati réteg) történik A Switch működése Egy LAN switch elkülönült hálózati szegmenseket kapcsol össze és a lokális forgalmat nem engedi ki. A swicth képes a portjai között egymástól függetlenül is kereteket továbbítani A switch tehát igény szerint kapcsol össze két portot, ami által tovább csökken az ütközések száma és nő a rendelkezésre álló sávszélesség. Alapvetően

kétféle elven működhet egy LAN switch. Store & forward működés esetén a kapott keretet tárolja, ellenőrzi, hogy ép, majd a célállomás címéből meghatározza, hogy melyik porton kell továbbítani és arra leadja. http://www.doksihu Cut through állapotban a switch rögtön a célállomás címének beérkezése után elkezdi a keret továbbítását. Így csökkent a késleltetés, hiszen ez a cím mező a keret elején található Ha a kimeneti port foglalt, akkor természetesen a keretet puffereljük és a port felszabadulása esetén adjuk le. A Switchek közötti átvitel az OSI 2. rétegen keresztül (kapcsolati réteg) történik A Router működése Router útválasztó, útvonalválasztó. Intelligens hálózati eszköz, amelynek feladata a beérkező adatcsomagok továbbítása a célállomás felé a lehető legoptimálisabb úton. Az útválasztók ennek a feladatnak az ellátásához útválasztási táblázatot vezetnek, amely alapján képesek annak

eldöntésére, hogy melyik általuk közvetlenül elérhető csomópontnak kell továbbítaniuk az éppen feldolgozás alatt álló csomagot ahhoz, hogy az a legrövidebb úton a célállomásra juthasson. A Routerek közötti átvitel az OSI 3 rétegen keresztül (hálózati réteg) történik. Megjegyezzük, hogy a HUB – Switch – Router vonal a technológiai fejlődés miatt összemosódik, HUB-ot általában nem alkalmaznak. Strukturált hálózat felépítése Az irodaépület kialakításakor minden potenciális munkahelyen egy LAN csatlakozót és egy telefoncsatlakozót alakítanak ki, melyeket egy emeleti elosztó szekrénybe vezetnek. A LAN csatlakozókat az emeleti szekrényben lévő switchekhez vagy routerekhez kötik, melyek között nagyobb sebességű kapcsolat van.(horizontális, és vertikális tagolás) WLAN hálózat elemei – mi a WiFi? (Wireless Local Area Network) Vezeték nélküli helyi számítógépes hálózat. A router és a számítógép között

mikrohullámú (2,4GHz-es) rádiókapcsolat van. Ehhez egy WLAN routert kell alkalmazni, és a számítógépbe WLAL interfészt tenni. WiFi: Az IEEE által kifejlesztett vezeték nélküli mikrohullámú kommunikációt megvalósító szabvány, melyet leggyakrabban alkalmaznak WLAN alkalmazásokban. Gyakran beszélnek WiFi hálózatról = WiFi szabvánnyal működő WLAN. WLAN hálózat működése A WLAN router célszerűen a szerverhez csatlakozik, rajta keresztül (is) kommunikálhat a szerver a felhasználókkal. Általában vegyes hálózatokat alakítanak ki: a fixen elhelyezett gépeket LAN-ra kötik, a mozgást igénylő felhasználók gépeit WLAN-nal csatlakoztatják. OSI modell A számítógép-hálózatok működésére a 80-as évek elején az ISO (Nemzetközi Szabványügyi Hivatal) kidolgozott és elfogadott egy OSI nevű referenciamodellt. A valóságban létez( hálózatok nem teljesen illeszkednek ehhez a modellhez, de az általános alapelvekben nagyjából

megegyeznek. Az OSI modellben a hálózatokat 7 rétegre osztják fel. Minden egyes réteg egy jól definiált szolgáltatáshalmazt biztosít a felette levő rétegnek, és jól definiált szabályok (ún. kommunikációs protokollok) felhasználásával használja a közvetlenül alatta levő réteg szolgáltatásait. Ily módon a hálózat egyes rétegeit megvalósító hardver és szoftver elemek egymástól függetlenül megépíthetők, ill. beszerezhetők Fizikai réteg A legalsó réteg a fizikai réteg. A fizikai réteg feladata bináris információ (nullák és egyesek) továbbítása valamilyen kommunikációs közegen keresztül. Ilyen kommunikációs közeg például a telefonvonal, a koaxiális, ill. csavart érpáros kábel, az optikai kábel, ill a rádióhullámok és műholdas távközlési rendszerek. http://www.doksihu Adatkapcsolati réteg – MAC cím (MAC address = Media Access Control address. A világon gyártott összes Ethernet kártyának egyedi

azonosítója van – ez a MAC cím.) Adatkapcsolati réteg – keretezés keretezés; a 0-kból és 1-ekből álló bitfolyam értelmes adatcsomagokká szervezése a csomagok elejének és végének megjelölésével. Az adatkapcsolati rétegben az információ „egysége” a keret (frame), melyben 46.1500 byte adatot lehet átvinni: Adatkapcsolati réteg – forgalomszabályozás (CSMA/CD) forgalom-szabályozás (olyan mechanizmus, amely lehetőséget ad egy lassabb számítógépnek arra, hogy visszajelezzen a neki gyorsan nagy mennyiségű adatot elküldő partnernek, hogy mikor kész az adatok vételére), és a közeghozzáférés szabályozása (olyan kommunikációs közegek esetén, amelyre egyszerre kettőnél több számítógép csatlakozik, annak szabályozása, hogy ki mikor adhasson). CSMA/CD A helyi hálózatok túlnyomó többségében az Ethernet technológiát alkalmazzák, amely az ún. CSMA/CD (Carrier Sense Multiple Access with Collision Detection) algoritmust

használja a közeghozzáférés szabályozására. Hálózati réteg – IP cím IP (Internet Protocol) A lokális hálózatokban a hálózati rétegben az Interneten is használatos IP protokollt használják, amely az egyes gépek címzésére egy 32 bites azonosítót (IP cím) használ. Az IP címek kiosztása az egyes, az Internethez csatlakozó szervezetek között hierarchikus rendszerben történik: országonként kijelölnek egy legfőbb koordinátor intézményt. Kezdetben az IP címek kiosztása csak 3 hierarchiaszinten történt: • az A osztályú IP cím tartományok 7 bitet használhattak az egyes hálózatok és 24 bitet a hálózatokon belül az egyes gépek címzésére (ezt kevés számú, de nagyon nagy, világméretű cég, ill. szervezet belső hálózatai számára szánták) • a B osztályú tartományok 14 bites hálózat- és 16 bites gépcímeket használhattak (közepes nagyságú szervezetek hálózatai) • a C osztályú tartományok pedig 21 bites

hálózat- és 8 bites gépcímeket (kis, max. 256 gépből álló helyi hálózatok). Hálózati réteg – a csomag A hálózati rétegben az információ egysége a csomag. Az IP csomag két részből áll: Fejléc – adat mező. A Csomagokat keretekbe csomagolva visszük át: A csomag hossza nagyobb lehet, mint ami a keretben elfér, ekkor a csomagot több keretbe szétosztva visszük át. http://www.doksihu Szállítási réteg – TCP protokoll TCP (Transmission Control Protocol) A következő réteg a szállítási réteg. Ennek feladata két, hálózati összeköttetésben álló számítógépeken futó program közötti megbízható adatátviteli kapcsolat kialakítása. Szállítási réteg – portok Mivel itt már programokat és nem számítógépeket kell megcímezni, a címzési módszerek is mások. Az Internetben használatos TCP protokollban az egyes programok ún portokat használhatnak a kommunikációra. A portok címzésére 16 bites számok szolgálnak

Annak meghatározására, hogy egy adott gépen pillanatnyilag melyik program melyik porthoz kapcsolódik éppen, két megoldás létezik: bizonyos, széles körben elterjedt programok többékevésbé állandó jelleggel mindig egy "jól ismert" portcímet használnak, azaz vannak olyan portcímek, amelyeken nagy valószínűséggel minden gépen ugyanazon programokat lehet elérni. A jól ismert címmel nem rendelkező programok számára pedig egy ún portmapper szolgáltatás áll rendelkezésre, amely tulajdonképpen egy saját jól ismert portcímmel bíró speciális program, amely a hálózaton keresztül beérkező kérésekre válaszolva meg tudja mondani, hogy az adott gépen mely portcímek vannak éppen használatban és milyen programok kapcsolódnak hozzájuk. Diszk megosztás Az egyes PC-k könyvtárainak egy részét kívülről láthatóvá teszik. Ezt nevezik diszk megosztásnak. Minden olyan alkalmazásban, amikor két gép között file-t visznek át,

szerepet kap a diszk megosztás. INTERNET Az internet felépítése, működése Hálózatról akkor beszélünk, ha legalább két számítógépet valamilyen módon (manapság leggyakrabban Ethernet hálózattal) összekötünk. A kialakítás topológiája alapján el tudunk különíteni hálózatot és annak alhálózatát. Az internet több ilyen hálózat összekapcsolásából jött létre. Az Internet Protocol (IP) négy rétegből álló, réteges szerkezetű, de az ISO:OSI bizottsági hálózati modellnél egyszerűbb kialakítású. Minden rétegnek megvan a maga feladata, amit végrehajt vagy amiért felelős, és az információt továbbadja a következő rétegnek. Internet protokoll - MAC cím és IP cím kapcsolata A fizikai rétegre épül az IP csomagküldő réteg. Ez a kapott adatokat csomagokba szervezi, majd ezeket átadja az alatta lévő rétegnek továbbításra. A forrás- és a célgépet az un IP cím azonosítja. Ez 4 bájtos (32 bit), mely két részre

bontható: 1. Hálózat-azonosító 2. Gépazonosító a hálózaton belül A két mező aránya változó. A két mezőt a 32 bites, úgynevezett alhálózati maszk különbözteti meg. Ezt byte-onként decimálisan szokták megadni. Például 2552552550 = Hex FF FF FF 00 Ez azt jelenti, hogy a hálózat címe 3 byte-os, a hálózaton belüli cím 1 byte-os. Amikor az A számítógép csomagot küld B számítógépnek, első lépésben eldönti, hogy ugyanabban a lokális hálózatban vannak-e. Ha igen, akkor egyenesen B-nek fog üzenni, ha nem, akkor az átjáróként (gateway) definiált gépnek (és a csomag célba juttatásáért a továbbiakban az a felelős). Az Internet Protokollban A gép B-nek csak az IP címét ismeri, ám mivel a lokális hálózatban általában a MAC cím alapján lehet csak küldeni, így a küldés előtt ki kell találni az IP címhez tartozó MAC címet is. Erre való az ARP (Address Resolution Protocol) A gép kiküld egy http://www.doksihu

broadcast üzenetet, miszerint keresi a megadott IP-című gépet. B gép rájön, hogy ez ő, és visszaüzen A-nak. Ettől kezdve A ismeri B gép MAC címét, és küldheti a csomagot IP csomagküldő réteg, gateway szerepe, a csomagküldés lépései Az átjáró (gateway) feladata az, hogy a kapott csomagot eljuttassa a megfelelő hálózat átjárójához. Onnantól a célba juttatás már megoldott (ARP-vel) Ehhez különféle útvonalválasztó algoritmusokat használ. Az egész alapja az, hogy minden útvonal-választó gépnek (router) van egy táblázata, hogy melyik hálózat merre van. Ezeket folyamatosan frissítik, és egymással is egyeztetik. Ha minden router csak azt tudja, hogy neki merre kell a csomagot továbbküldeni, így az előbb-utóbb eléri a címzett hálózatot (majd azon belül a címzett gépet). TCP és UDP protokoll összehasonlítása A TCP az IP-rétegre épülő összeköttetés-alapú adatátviteli protokoll. Hibamentes adatfolyamátvitelt

biztosít. Az adatfolyamot ehhez elsőként darabokra bontja, s így alakulnak ki a csomagok. Ezeket utána IP csomagokként elküldi. A kapcsolat hibamentes, tehát minden csomag sorszámozott, és mindegyikre választ vár a küldő. Ha valamelyik csomag elvész vagy megsérül, akkor gondoskodhat a hiba javításáról. Így a további rétegeknek már nem kell ilyenekkel foglalkozniuk: biztosak lehetnek benne, hogy a bájtfolyam, amit elküldtek, ugyanígy is fog megérkezni. Sajnos a hibamentességnek ára van: a TCP protokoll lassú, nehézkes működésű és bonyolult. A későbbiekben még lesz erről szó. UDP Az UDP szintén az IP-rétegre épülő datagram-küldő protokoll. Adatcsomagokat küld, de nem vállal semmilyen garanciát, hogy azok meg is fognak érkezni. Cserébe gyors és egyszerű, így pl. on-line rádiók esetében sokkal előnyösebb IP alkalmazási réteg – DNS Az Interneten a gépeket az IP-címük azonosítja, ám ennek megjegyzése nehéz feladat.

Ezért inkább szöveges neveket használunk. A működéshez természetesen a beírt nevet előbb IP címmé kell alakítani. A szöveges név és az IP cím összepárosítását a DNS (Domain Name Server) végzi. A feladat lényegében egy egyszerű táblázat kezelése, ám a méretek és a frissítés problémái miatt a feladatot decentralizáltan oldották meg. A rendszer hierarchikus, fa szerkezetű. Az egyes hierarchia-szintekre utal a nevek bontása is: a név ponttal elválasztott mezőkre, domainekre oszlik. Minden hálózatban van egy vagy több DNS számítógép Ennek IP címét minden helyi számítógép ismeri. A helyi DNS ismeri a hierarchiában felette álló DNS IP-címét. Az is ismeri a felette lévő DNS IP címét, valamint az összes alárendelt DNS IP-címét is. Ha fel kell oldani egy (ismeretlen) nevet, akkor elsőként a helyi DNS kapja meg a feladatot: „Ki az a www.peldahu?” A helyi DNS csak a helyi hálózat neveit ismeri, ha keresett gép nincs

benne, akkor a kérést továbbítja a felsőbb szint# DNS-nek: „Kérdezik tőlem, hogy ki az a www.peldahu, de nem tudom Ki tudhatja?” Ha a felsőbb szintű DNS tudja, hogy melyik alárendelt hálózatról van szó, akkor odatovábbítja a kérdést, ellenkező esetben ismét csak felfelé. „A keresett gép címe 217201312” A legfelsőbb szintű domaineket központilag menedzselik. A domain-neveknek komoly kereskedelmi- és marketing szerepe van, így ezek kereskedelmi termékek. Ma is komoly csatározás zajlik a legfőbb domain-nevek körül. http://www.doksihu A proxy szerver feladata A Proxy, „Helyettes” egy olyan gép, mely eljátssza, hogy ő a címzett. A háttérben begyűjti a kért adatokat, majd a címzett nevében válaszol. Alapvetően gyorsítási célra használják: a Proxy szerver folyamatosan tárolja (menti) pl. a letöltött web-lapokat, így a következő lekérdezésnél a lassú távoli elérés helyett gyorsan válaszol. Mire való a DHCP?

(Dynamic Host Configuration Protocol) Minden IP-hálózatba kötött gépnél meg kell adni a következő adatokat: 1. IP cím 2. Alhálózati maszk (ez dönti el, hogy az IP-címnek mely része a hálózati azonosító, és melyik a gépazonosító) 3. DNS IP címe (általában több is megadható) 4. Átjáró neve vagy IP-címe Vannak további beállítások is, melyek hálózat-specifikusak. Mindez egy laikusnak bonyolult és zavaros, ráadásul hibalehetőségeket rejt magában. A DHCP lehetőséget teremt arra, hogy ezeket az adatokat a számítógép egy központi szervertől kérje le (beállítja magát a gép). Így a felhasználónak nem kell az IP rendszer beállításával foglalkoznia, és a gép központilag menedzselhető. TCP ütemezés működése A Internet egy sarkalatos alapelve az igazságosság: senki sem éheztetheti ki a másikat. Ugyanakkor a lehető legnagyobb sebességgel akarunk átvinni a hálózaton. Ez az ellentmondás a TCP protokollnál jelenik meg a

legmarkánsabban. A TCP (mint szó volt róla) adatfolyamot visz át a hálózaton. Ehhez az adatfolyamot csomagokra bontja, majd a csomagokat elkezdi átküldeni az Interneten. Mindegyikre választ vár, de persze semmi akadálya annak, hogy a válasz megérkezése előtt már elküldje a következő csomagot. Ezzel a késletetési idő csökkenthető, így gyorsítható az átvitel. Természetesen, ha a gép 10 csomagot küldött el, akkor 10 nyugtázó válasznak is kell majd érkeznie. Mindez azt jelenti, hogy a hálózaton egyidőben több csomag és visszaérkező nyugta is utazhat. A kérdés az, hogy mennyi? Ha kevés csomag utazhat csak egyidőben, akkor lassú lesz az átvitel. Ha túl sokat küldünk ki, akkor eltömíthetjük a csatornát, esetleg kizárva mások kommunikációját is. Mivel az Internet nem homogén, elképzelhető, hogy a csomagok útvonalán van egy szűk keresztmetszet, ahol torlódás lép fel. A torlódásnál a router egy darabig tárolja a küldendő

üzeneteket, de ha a puffere betelik, akkor elkezdi eldobálni a csomagokat: tehát csomagvesztés lesz (vagy az adatcsomag, vagy a nyugta elvész). Ez egy indikátora annak, hogy túl gyorsan akarunk adatokat küldeni, s ezt a TCP ki is használja. A mechanizmus eléggé bonyolult, itt nincs mód a pontos ismertetésére. A működés röviden a következő: 1. Elkezdi küldözgetni a csomagokat Kevés csomagot küld nyugta nélkül, közben várja a választ. 2. Ha minden rendben, megjött minden válasz, akkor gyorsít, és kicsivel több csomagot küld el nyugta nélkül. 3. Ha továbbra is minden OK, akkor még több csomagot küld el anélkül, hogy várna a nyugtára. 4. Egy idő után valahol telít a hálózat, és hirtelen elkezdenek eltűnni a csomagok 5. Ha csomagvesztés van, akkor drasztikusan visszavesz a sebességből, tehát ismét csak kevesebb csomagot küld ki nyugta nélkül, és kezdi az egészet elölről. 6. Természetesen a hibákat javítani kell

http://www.doksihu Csomagszeletelés Egyes hálózat-fajták (ilyen az Ethernet is) felülről limitálják az átvihető adatcsomagok méretét. Tehát előfordulhat, hogy az átviendő IP csomag nem vihető át egyben Ezt a küldő természetesen nem tudhatta. Így pl a routernek kell megoldani egy 32kbyte méretű IP csomag átvitelét egy 1350 bájt maximális csomagméretű hálózaton. Ezt a problémát feloldandó, lehetőség van a csomagok szétbontására, majd a fogadó oldalon az újraegyesítésre. IPv6 – 128 bites cím A IP címek a jelenleg használt v4-es rendszerben 32 bitesek. Ez 4 milliárd számítógép számára lenne elég, ám kezdetben ez olyan soknak tűnt, hogy elég bőkezűen osztogatták a címeket. Így mára erősen fogyóban van a szabad IP-cím A v6-os rendszer egyik nagy erőssége a 128 bites IP cím, ami most tűnik nagyon soknak Az új protokoll további korszerűsítéseket is tartalmaz, ám az inkompatibilitási problémák miatt az IPv6 csak

lassan terjed World Wide Web - Honlapok működése A http protokoll eredetileg elektronikus dokumentumok publikálására született. Ez azon is látszik, hogy egy korabeli nyomdai szabványt használt fel a dokumentumok reprezentálására. A kialakult hyper-szöveg szerepe viszont lassan eltolódott, és több más internetes technológiát háttérbe szorítva vagy magába olvasztva lassan az Internet egyik legjelentősebb képviselőjévé vált. A WEB alapműködése szerint a szerveren fut egy WEB-szerver program, mely válaszol a böngész lekérdezéseire. A http alapvetően egy nem túl bonyolult fájl-átviteli protokoll, melynek segítségével a megfelel könyvtárban lévő fájlokat viszik át, melyek aztán a böngészőben dokumentumként jelennek meg. A technológia eléggé statikus volt, amit elsőként a CGI tört meg. A CGI egy olyan program, mely a lekérdezéskor dinamikusan állítja elő az elküldendő HTML fájlt, melybe azt ír, amit akar. Így viszonylag

egyszerűen létrehozhatók interaktív dinamikus weboldalak Később megjelentek a böngészőben futó egyszerű szkriptek és programocskák (appletek), valamint ezek szerveren futó változatai (szervletek). Ezzel a statikus WEB végleg háttérbe szorult. Ezzel párhuzamosan megjelent a titkosított átvitel (főleg banki tranzakciókhoz), és az elektronikus kereskedelem. E-mail - protokollok Elektronikus levelezés. Eredetileg a file-átvitel speciális eseteként egyszerű, az angol ábécé betűit tartalmazó szövegfile-ok továbbítását jelentette. Mára már sokkal bővebb szolgáltatásokat nyújt: bővítmények (pl. MIME) segítségével tetszőleges karakterkészlettel írt szövegek, képek, hangok, mozgóképek, ill. mindenféle bináris file-ok is átvihetők Az emailek továbbítását az SMTP (Simple Mail Transfer Protocol) protokoll végzi Egy központi szerveren elhelyezkedő levelezés távoli elérésére szolgálnak a POP3 és az IMAP protokollok (a POP3

egyszerű levélletöltést tesz lehetővé otthoni gépre minimális idejű hálózathasználattal, míg az IMAP-pal az e-mail-eket magán a szerveren tudjuk rendezgetni, olvasgatni, állandó hálózati kapcsolat mellett). File-átvitel interneten File-ok átvitelére alapesetben az FTP (File Transfer Protocol) egyszerű és nem biztonságos protokollt alkalmazzák, ehhez úgynevezett FTP szervert kell létrehozni. Egy gép egyes könyvtárjait a hálózat felől láthatóvá lehet tenni. http://www.doksihu Keresőgépek Az Internet növekedésével új probléma jelent meg: a hatalmas méretű hálózatban igen nehezen lehetett megtalálni a felhasználót érdeklő információt. Ekkor a DEC egy új számítógépének reklámozásaként új szolgáltatást vezetett be: az internetes keresést. Az egész célja csak az Alpha 8400 TurboLaser rendszer tudásának reprezentálása volt, ám keresés hamarosan komoly iparággá nőtte ki magát. Az elv egyszerű: az Interneten a