A doksi online olvasásához kérlek jelentkezz be!

A doksi online olvasásához kérlek jelentkezz be!

Nincs még értékelés. Legyél Te az első!

Mit olvastak a többiek, ha ezzel végeztek?

Tartalmi kivonat

1.) Algoritmus és program fogalma, jellemzői Az algoritmus-tervezés helye és szerepe a szoftverfejlesztésben Algoritmusok építő elemei. Algoritmuslépések és programutasítások kapcsolata Programvezérlési szerkezetek egy választott programozási nyelven. Ha egy feladatot kell megoldanunk, akkor ezt általában több részfeladatra bontjuk fel, és melyekben különböző műveleteket végzünk el, feltételeket értékelünk ki, és jutunk el célunkhoz. A feladat elemzése során határozhatjuk meg azokat a lépéseket és döntési pontokat, melyeken keresztül végül elérhetjük a kívánt eredményt. Ezt a lépéssorozatot szokás algoritmusnak nevezni. Algoritmusnak nevezzük egy feladat megoldását eredményező véges számú lépésben véget érő, egyértelmű szabályokkal megfogalmazható műveletsorozatot. Ha egy algoritmust a számítógép által értelmezhető és végrehajtható lépésekből építünk fel, akkor ezt programnak nevezzük, ennek elemi

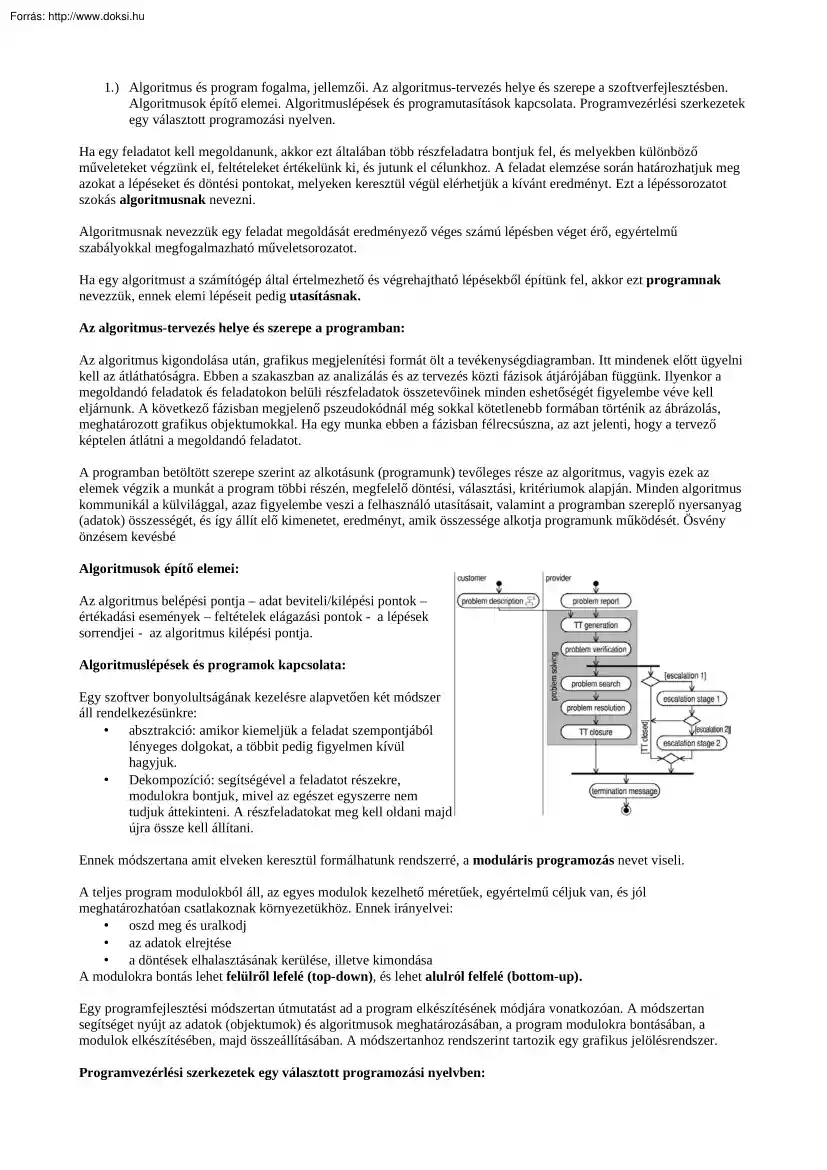

lépéseit pedig utasításnak. Az algoritmus-tervezés helye és szerepe a programban: Az algoritmus kigondolása után, grafikus megjelenítési formát ölt a tevékenységdiagramban. Itt mindenek előtt ügyelni kell az átláthatóságra. Ebben a szakaszban az analizálás és az tervezés közti fázisok átjárójában függünk Ilyenkor a megoldandó feladatok és feladatokon belüli részfeladatok összetevőinek minden eshetőségét figyelembe véve kell eljárnunk. A következő fázisban megjelenő pszeudokódnál még sokkal kötetlenebb formában történik az ábrázolás, meghatározott grafikus objektumokkal. Ha egy munka ebben a fázisban félrecsúszna, az azt jelenti, hogy a tervező képtelen átlátni a megoldandó feladatot. A programban betöltött szerepe szerint az alkotásunk (programunk) tevőleges része az algoritmus, vagyis ezek az elemek végzik a munkát a program többi részén, megfelelő döntési, választási, kritériumok alapján. Minden

algoritmus kommunikál a külvilággal, azaz figyelembe veszi a felhasználó utasításait, valamint a programban szereplő nyersanyag (adatok) összességét, és így állít elő kimenetet, eredményt, amik összessége alkotja programunk működését. Ösvény önzésem kevésbé Algoritmusok építő elemei: Az algoritmus belépési pontja – adat beviteli/kilépési pontok – értékadási események – feltételek elágazási pontok - a lépések sorrendjei - az algoritmus kilépési pontja. Algoritmuslépések és programok kapcsolata: Egy szoftver bonyolultságának kezelésre alapvetően két módszer áll rendelkezésünkre: • absztrakció: amikor kiemeljük a feladat szempontjából lényeges dolgokat, a többit pedig figyelmen kívül hagyjuk. • Dekompozíció: segítségével a feladatot részekre, modulokra bontjuk, mivel az egészet egyszerre nem tudjuk áttekinteni. A részfeladatokat meg kell oldani majd újra össze kell állítani. Ennek módszertana amit

elveken keresztül formálhatunk rendszerré, a moduláris programozás nevet viseli. A teljes program modulokból áll, az egyes modulok kezelhető méretűek, egyértelmű céljuk van, és jól meghatározhatóan csatlakoznak környezetükhöz. Ennek irányelvei: • oszd meg és uralkodj • az adatok elrejtése • a döntések elhalasztásának kerülése, illetve kimondása A modulokra bontás lehet felülről lefelé (top-down), és lehet alulról felfelé (bottom-up). Egy programfejlesztési módszertan útmutatást ad a program elkészítésének módjára vonatkozóan. A módszertan segítséget nyújt az adatok (objektumok) és algoritmusok meghatározásában, a program modulokra bontásában, a modulok elkészítésében, majd összeállításában. A módszertanhoz rendszerint tartozik egy grafikus jelölésrendszer Programvezérlési szerkezetek egy választott programozási nyelvben: Szekvencia: egymás utáni tevékenységek sorozata, a szekvenciát a nyilak

irányában felsorolt egymás utáni tevékenységek alkotják. Szelekció: programelágazást jelent, egy adott ponton a tevékenységek végrehajtása feltételektől függ a feltételek le kell fedjék a továbblépés lehetőségeit, a feltételesen végrehajtható tevékenységek számától függően szokás egyágú, kétágú és többágú szelekcióról beszélni. Iterációk: meghatározott tevékenységek ismételt végrehajtása, ezeket ciklusmagnak is nevezzük. Az ismétlődés előtt van egy kiszállóág ami kilépést enged egy feltétel teljesülésekor. Két változata van, az elöl és hátul-tesztelő változat a hátul-tesztelő változat mindenképpen végrehajt egy ciklust, míg az elöl-tesztelő csak abban az esetben, ha a nem teljesül egy feltétel. Ezen kívül van a léptető ciklus a ciklusmag végrehajtásakor az ebben szereplő ciklusváltozó lép egyet 2.) Szoftverkezelési módszer és módszertan A vízesés összehasonlítása az

inkrementális és iterációs módszerekkel. A RUP objektumelvű fejlesztési módszertan lényes jellemzői (életciklus szemlélet, felépítés) Nézetek és modellek, kapcsolatuk. A program elkészítésének módszere az az eljárás aminek alapján kielemezzük és megoldjuk az elénk tornyosuló feladatokat, a módszertan az az eljárás és feladatmegoldási megközelítések halmaza, amik lehetővé teszik a feladatok eltérő szempontok alapján alapján való megközelítését, valamint teszi az adott feladat egy szabadabb megközelítését. Kezdetben a strukturált programozás volt a meghatározó, lényege, hogy a programot felülről lefelé, funkcionálisan, vagyis működése szerint egyre kisebb lépésekre (modulokra, eljárásokra) bontják. A program tervezés olyan speciális strukturált módszer, ahol a programszerkezetet a bemenő és kimenő adatszerkezetek összefüggéséből állítják fel. Ezeknek a módszereknek megmutatkoztak a korlátai, mivel az

így készülő programokat gyakran csak maga a készítő látta át és a csapatmunka kivitelezése igen korlátolt volt. A strukturált fejlesztéssel járó szoftverkrízist az objektumorientált (OO) szemlélet hivatott feloldani. Napjainkban már szinte kizárólag objektumorientált szoftverfejlesztési módszereket és szoftvereket használnak a fejlesztők. Az OOo-ban a dekompozíció alapja az objektum, melyben az adatok és programrészek egyaránt fontos szerepet játszanak. Vízesés modell: A Waterfall Modell a követelményelemzés, a tervezés, az implementáció és az integráció szigorúan egymás utáni végrehajtására épül. Az egyes tevékenységek végrehajtásának befejeződését mérföldkőnek (milestone) nevezzük, amelynek elérését a hozzá tartozó dokumentum elkészülése jelzi. A vízesés modell fázisai: • követelményanalízis és definíció • rendszer- és szoftvertervezés • implementáció és részegységek tervezése •

részegységek integrálása és rendszer tesztelése • működtetés és karbantartás • a vízesés modell legfőbb hátrányai: • a rendszer beindulása után nehéz változásokat beépíteni • egy munkafázisnak be kell fejeződnie mielőtt a következő elindulhatna A vízesés modell problémái: • • • • nehéz a változó megrendelői igényekhez igazodni, mert a projekt nehezen változtatható részekből áll. Ez a modell akkor hasznos, ha a követelmények jól ismertek és csak nagyon kis változások lehetségesek a fejlesztés során. Sajnos csak kevés üzleti rendszernek vannak stabil követelményei. A vízesés modell főleg nagy rendszerek fejlesztése során használják, ahol a fejlesztés több helyszínen történik. Inkrementális módszer: A feladatok összetettsége miatt minden szoftver-fejlesztés során célszerű egyértelműen megfogalmazni a fejlesztés mérföldköveit, hogy világosan látható legyen a mérföldkövek közötti

fázis során elérhető cél. A fázisok ugyancsak további elemekre bonthatóak amelyek az inkrementumokat megvalósító iterációs lépések lesznek. Iteratív és inkrementális fejlesztés esetén a teljes fejlesztési folyamat nem vízesésszerűen, egyetlen nagy egységben történik. Ehelyett minden belső kis fejlesztési ciklus esetén először „szervezünk egy keveset, elemzünk, tervezünk, implementálunk egy keveset, majd integrálunk és tesztelünk egy keveset”. Az iterációs ciklusokban a rendszer egyre bővülő részeit fejlesztjük ki. A „bővítmények”, azaz az inkrementumoknak a rendszerhez való kapcsolódása így nem a teljes fejlesztés végén, egyetlen nagy lépésben történik, hanem azt a fejlesztés során folyamatosan kell végrehajtani. Az iteratív és inkrementális rendszerfejlesztési eljárás legfontosabb előnyeit a következőkben foglalhatjuk össze: • a fejlesztés kritikus és lényeges kockázatai hamarabb azonosíthatók,

• • • a megfelelő architektúra könnyen kialakítható, segíti a változó követelményeknek megfelelően, könnyebben módosítható keretrendszer kialakítását a munkatársak hatékonyabban vehetnek részt a fejlesztésben. Az URP más, objektumorientált rendszerfejlesztési eljárásokhoz a három legjellemzőbb tulajdonsága alapján hasonlítható. Az Objektory örököseként egy ún használati eset vezérelt eljárás, amely azt jelenti, hogy a fejlesztés teljes folyamata során a használati eseteket eszközrendszerét, illetve az azzal kialakított modellt alkalmazzuk a fejlesztés ütemezésére. A használati esetek önmagukban még nem adnak a teljes fejlesztési folyamathoz elegendő információt. A szükséges többletet. A szükséges többletet a módszer a rendszer architektúrájaként nevezi meg, mely a rendszernek a fejlesztésben részt vevő összes munkatárs által közösen kialakított vázát, leglényegesebb elemeinek gyűjteményét

jelenti. Az URP a fejlesztés teljes folyamatát kisebb részekre bontja, melyek önállóan is egy teljes fejlesztési folyamatot jelentenek. Az egyes részeket iterációknak nevezzük, mivel a fejlesztést ismétlődő, iteratív ciklusokban hajtjuk végre. Egy iteráció nem a rendszer egy , a korábbitól független részét állítja elő, hanem a rendszert újabb funkcionalitással bővíti, vagy a korábbi funkcionalitást teszi változatosabbá, gazdagítja. Ez így egy iteratív és inkrementális fejlesztési módszer A célja a fejlesztőknek egy olyan lépéssorozat megadása, mellyel hatékonyan kifejleszthetik és telepíthetik azt a rendszert, mely a felhasználók igényeinek megfelelő. A hatékonyság mérhető a költségek, a minőség és a fejlesztési idő egységeivel. A felhasználói igények teljesítése és annak ellenőrzése azonban több problémában is nehéz, az implementáció helyessége, a teljesítés ellenőrzése pedig a tesztelés feladatként

jelenik meg. Életciklus szemlélet, felépítés: A fejlesztési idő alapján a fázisokat nagyobb egységeire bontjuk. Minden fázis a fejlesztés egy-egy jól meghatározott mérföldkövét jelenti, azaz olyan pontot, ahol egy célt elértük, illetve ahol kritikus döntéseket kell meghozni. Minden fázis végén megvizsgáljuk az elért eredményeket és döntünk a fejlesztés folytatásról. Minden fázis közbülső iterációkra bontható, mely egy-egy teljes fejlesztést jelent, amelyek mind végrehajtható alkalmazást, a végső, teljes rendszert egyre bővülő részeit eredményezik. • Előkészítés: elsősorban üzleti szempontból írja le a fejlesztést és meghatározza az alkalmazás határait. • Sikertényezők meghatározása • kockázati tényezők felmérése • erőforrás becslés • projektterv dátumainak meghatározása A fázis végén döntés a folytatásról. • Kidolgozás: a problémát elsősorban szakterületi szempontból elemezzük •

megbízható architektúra kialakítása • meghatározzuk a projekt-tervet • megszüntetjük a legkritikusabb kockázati tényezőket csak a teljes rendszer megismerése után hozható architeturális meghatározás, ezért szükséges, hogy használati eseteket specifikálnunk kell (vázalatot csak úgy csinálhatunk, ha ismerjük a vázlatpontokat) • Megvalósítás: során a teljes rendszert interaktív és inkrementális módon kifejlesztjük: • specifikáljuk az elmaradt használati eseteket • a tervezésre helyezzük a hangsúlyt • kiegészítjük az implementációt • teszteljük az elkészített alkalmazást a fázis végére már működőképes szoftverünk van, melyről dönteni kell, hogy átadható-e a felhasználónak. • Átadás: • béta teszt • szükséges lehet kiegészítők fejlesztése • hibák kiküszöbölése • hiányzó részek kifejlesztése Nézetek és modellek: 3.) A típus és változó fogalma Egyszerű és összetett

adattípusok Adatok láthatósága az objektumokban Közvetlen és közvetett hivatkozású (referencia/dinamikus) változók. Az SQL adattípusai A típus és változó: Egy programban a változók olyan memóriaterületek, amelyek különböző értékeket vehetnek fel. Egy változónak az algoritmus végrehajtása során változhat az értéke. A változókat logikailag csoportosíthatjuk, vannak elemi változók és összetett változók. Minden változónak van egy jól meghatározható típusa A változó csak típusának megfelelően kezelhető, és abba csak olyan értékek tehetők, melyek beletartoznak az adott típus értékkészletébe. Az algoritmus változóit deklarálni kell: meg kell adni azok neveit és típusait. Egy változónak értékadási utasítással adhatunk értéket. Szinte minden programozási nyelvben megtalálhatóak a következő típusok: • number: (szám). Például 45, 999 -12, 10000000 • boolean: (logikai). Értéke true (igaz) vagy false

(hamis) • String: (szöveg). • Date: (dátum). Öszetett típus, 3 számból áll: év, hó és nap Például 1972 05 12 A number és boolean típusú adatok primitív adatok, a String és a Date objektumok (összetett típusúak). Az UML és Java szabvány szerint a primitív típusokat kisbetűvel, míg az összetett, objektumtípusokat nagybetűvel szokás írni. Egy változót az algoritmus csak típusának megfelelően kezelhet. Egy szöveget nem lehet összeszorozni egy számmal, de lehet például vágni belőle két karaktert. Két szöveget, két dátumot és két szöveget össze lehet hasonlítani egymással, de egy dátum és egy valós szám már nem hasonlítható össze. Az adatok láthatósága (hozzáférési mód védelem): Az adatokat semmiféleképpen sem ajánlatos kívülről manipulálni, és léteznek olyan metódusok is amiket külső felhasználók elöl el kell zárni, mivel ezek meghívásával hibát okozhatnak. Az OO osztály deklarációinak

lényegében háromféle láthatósága vagy hozzáférési módja van. • Nyilvános (publik): minden kapcsolatban álló kliens eléri és használhatja. • Védett (protected): hozzáférés csak öröklésen keresztül lehetséges • Privát (private): az osztály privát deklarációja, csak az osztály saját metódusait férhetnek hozzá. Az osztály deklarációt az elől kell vagy lehet védeni, aki az osztályt használni akarja. Egy kész osztályt lényegében kétféleképpen lehet használni. • Egy objektumnak kizárólag csak a publikus deklarációit lehet elérni. A privát és védett (protekted) deklarációkat az osztály megszólításával nem lehet használni. • Az örökítéskor az új osztályban felhasználjuk a már meglévő osztály adatait és metódusait. Az osztály írója eldöntheti mely, mely adatokat és metódusokat engedi felülírni és melyeket nem. A privát deklarációkat csak az osztály programozója érheti el, ahhoz még

öröklés révén sem lehet hozzáférni. A nyilvános public és védett protected deklarációkat az utód osztály használhatja, hivatkozhat rájuk. A láthatóságot nem kötelező megadni. A láthatóság alapértelmezése az ún csomag szintű láthatóság, ez azt jelenti, hogy a deklaráció az aktuális csomagban nyilvános. Egy osztálynak is van láthatósága: publikus osztály más csomagokból is látható; alapértelmezésben egy osztály csak a saját csomagjában látható. Az OO programozásban alapvetően két típus létezik: primitív és referencia típus. • Promitív típus: egy primitív típusú változó azonosítójával közvetlenül hivatkozhatunk a változó memóriahelyére. Ezt a helyet a rendszer a deklaráció utasítás végrehajtásakor foglalja le A programozó nem definiálhat primitív típust. • Referenciatípus: a referencia típusú változók objektumokra mutatnak. Egy referencia típusú változó azonosítójával az objektum

memóriahelyére közvetve hivatkozhatunk egy referencián (hivatkozáson) keresztül. Az SQL adattípusai: BINARY BIT Bármilyen adat tárolására alkalmas. Az adatokon semmilyen átalakítás nem történik (például szöveggé alakítás). Az adatok karakterenként 1 bájt kimenetként később is a bináris mezőbe való beíráskor megadott formában jelennek meg. Yes és No értékeket, valamint mindig két lehetséges érték egyikét 1 bájt tartalmazó mezők. TINYINT 1 bájt MONEY 8 bájt DATETIME (Lásd: DOUBLE) UNIQUEIDENTIFIER 8 bájt A 100. és 9999 év közé eső dátum- vagy időpontérték 128 bit Egyedi azonosítószám távoli eljáráshívásokhoz. Egyszeres pontosságú lebegőpontos szám a következő határok közt: – 3,402823E38 és – 1,401298E-45 között negatív értékek esetén, 1,401298E-45 és 3,402823E38 között pozitív értékek esetén, illetve 0. Dupla pontosságú lebegőpontos szám a következő határok között: –

1,79769313486232E308 és – 4,94065645841247E-324 negatív értékek esetén, 4,94065645841247E-324 és 1,79769313486232E308 között pozitív értékek esetén, valamint 0. Kisebb egész szám – 32 768 és 32 767 között. Nagyobb egész szám – 2 147 483 648 és 2 147 483 647 között. Pontos numerikus adattípus, amelynek értékei 1028 - 1 és - 1028 - 1 között lehetnek. Megadhatja mind a pontosságot (1 - 28), mind pedig a tizedesjegy-pontosságot (0 - megadott pontosság). Az alapértelmezés szerinti pontosság és tizedesjegy-pontosság 18, illetve nulla. REAL 4 bájt FLOAT 8 bájt SMALLINT INTEGER 2 bájt 4 bájt DECIMAL 17 bájt TEXT IMAGE CHARACTER 0 és 255 közötti egész szám. Rögzített tizedesjegyű számok a következő értékhatárok között: – 922 337 203 685 477,5808 és 922 337 203 685 477,5807 2 bájt/karakter (lásd Nulla és 2,14 GB közötti terjedelmű. a megjegyzést) Nulla és 2,14 GB közötti terjedelmű. OLE objektumok esetén

Szükség szerinti használatos. 2 bájt/karakter (lásd Nulla és 255 karakter közötti terjedelmű. a megjegyzést) MEGJEGYZÉS: A TEXT (más néven MEMO) vagy CHAR (más néven TEXT(n), megadott hosszúsággal) típusú mezőkbe illesztett karaktereket a rendszer Unicodeábrázolási formában tárolja. Unicode ábrázolásnál minden karakter tárolásához egyformán két-két byte-nyi helyre van szükség. A már létező, és többnyire karakteradatokat tartalmazó Microsoft Access-adatbázisok esetében ez azt jelentheti, hogy az adatbázisfájl Microsoft Access formátumba történő konvertálásakor a fájlméret közel kétszeresére nőhet. Sok karakterkészlet azonban – amelyeket korábban SBCS-nek (Single-Byte Character Set) neveztek – Unicode ábrázolási módban könnyedén tömöríthető egyetlen bájtba. Ha CHAR oszlopot COMPRESSION attribútummal definiál, az adattárolás során a program automatikusan tömöríti az adatokat, amikor pedig lekéri őket az

oszlopból, a rendszer automatikusan elvégzi a kibontásukat. 4.) Az adatmodell alapelemei Adatmodell típusok és jellemzőik A relációs adatmodell fogalma, kulcsok kategóriák, kapcsolatok felállítása. Az adatmodellek és a szakterületei modellek kapcsolata, összefüggéseik Az adatmodell alapelemei: Az adatmodell egyedek, tulajdonságok és kapcsolatok halmaza, amely absztrakt módon tükrözi a valós objektumokat, azok jellemzőinek (tulajdonságok) és viszonyainak (kapcsolatainak) elvont kategóriáit. Tehát ez egy séma, amelyben megadjuk milyen tulajdonságok határozzák meg az egyedeket, milyen egyedek szerepelnek a sémában, és ezek között milyen kapcsolatok vannak. Alapelemei: • egyed (egyedtípus): konkrét dolgok absztrakciója, konkrét dolgokat fog egybe. Az adatbázisok nézőpontjából egyednek hívunk minden olyan dolgot (objektumot), ami minden más dologtól (objektumtól) megkülönböztethető és amiről adatot tárolunk. •

tulajdonság (tulajdonság-típus): az egyedeket tulajdonságokkal írjuk le (attribútumokkal). A tulajdonság az egyed egy jellemzője, ami ,megadja, meghatározza az egyed egy részletét. Amennyiben egy tulajdonság vagy tulajdonságok egy csoportja egyértelműen meghatározza, hogy az egyed melyik értékéről, előfordulásáról van szó (vagyis az egyedhalmaz melyik eleméről), akkor ezeket a tulajdonságokat együtt kulcsnak nevezzük. • kapcsolat (kapcsolat- típus): az egyedek közötti viszony. A kapcsolat mindig valóságos objektumok közötti viszonyt fejez ki, hiszen az egyed ilyen objektumokat képvisel. A kapcsolat is absztrakció két egyed értékei (előfordulásai) közötti konkrét viszonyokat fejez ki. A konkrét kapcsolatokat a kapcsolat értékeinek (előfordulásainak) nevezzük. Adatmodell típusok és jellemzőik: Hálós adatmodell: szerkezetét gráffal adjuk meg. Ebben a gráfban a csomópontok az egyedek, az élek pedig a kapcsolatokhoz

egyedek, az élek pedig a kapcsolatot fejezik ki. Az egyedeket tulajdonságaikkal írják le A hálós adatmodell két évtizeden át egyeduralkodó volt. Az ezen a modellen alapuló adatbázis-kezelő rendszerek beépülő típusú nyelvek voltak, a behívó nyelv a COBOL, PL1 volt. A hálós adatmodell adatbázisában az egyedek (tehát előfordulásaik) közötti kapcsolatot listaszerkezettel adják meg. A legfejlettebb az IBM gépeken működő IDMS volt A hierarchikus adatmodell: A hierarchikus adatmodell szerkezetét szintén a gráffal adjuk meg, de a gráf speciális, nevezetesen fa. A téglalapok itt is egyedeket jelentenek és a nyilak a kapcsolatokat fejezik ki. A hierarchikus adatmodellre épülő adatbázisok kezelésére számos rendszert dolgoztak ki, legelterjedtebb az IMS amely IBM gépeken futott. A relációs adatmodell: A relációs adatmodell más filozófiára épül mint, az előbbi kettő. Ennél az adatmodellnél a három adatmodellelem közül a kapcsolat nem

játszik szerepet, pontosabban szólva a kapcsolat nem, csak a lehetőség épül be az adatmodellbe. A relációs adatmodellben a tulajdonságok kapják a fő hangsúlyt, a tulajdonságokkal definiáljuk az adatmodell szerkezetét. Ellentétben az előző kettővel. A relációs adatmodellben az egyedet egy táblázattal adjuk meg, a táblázat oszlopai a tulajdonságok. A sorai pedig az egyed értékei (vagyis a táblázat maga az egyedhalmaz). A relációs adatmodellben létrehozott adatbázisokat több táblázattal adjuk meg (minden tábla egy adathalmaz), de a táblázatok közötti kapcsolatokat nem definiáljuk az adatmodell felírásakor. Ez nem jelenti, hogy nincsen köztük kapcsolat, de ezek az fejezi ki, hogy két táblának közös oszlopa van. A relációs adatmodell: A relációs adatmodell lényegében oszlopokba szedett adatok együttesem melynek oszlopai tulajdonságtípusok, halmaz elméleti megközelítésből pedig attribútum halmazok direkt (Descartes)

szorzatának részhalmaza. Az attribútumok (oszlopok) számát az R reláció fokának, a sorok számát. Pedig a reláció számosságának nevezzük Kulcsok kategóriák: A reláció kulcs a reláció egy sorát azonosítja egyértelműen. A reláció nem tartalmazhat két azonos, ezért minden relációban létezik kulcs, ami a következő feltételeket kell kielégítse: • az attribútumok egy olyan csoportja, melyek csak egy sort azonosítanak (egyértelműség) • a kulcsban szereplő attribútumok egyetlen részhalmaza sem alkot kulcsot • a kulcsban szereplő attribútumok értéke nem lehet definiálatlan (NULL) Egy ilyen táblázatban a kulcs lehet egy azonosító szám, vagy valamely olyan jellemzője a relációknak amik egyértelműen azonosítják a sorokat. Az egy attribútumos kulcs egyszerű kulcs, mikor pl. minden vevőhöz egy vevőazonosító szám tartozik és ezt használjuk kulcsként. Ha a kulcsunk egyetlen attribútumból áll, akkor a kulcsot

egyszerűnek nevezzük, ha nem ilyen akkor összetett. Az nyilvánvaló, hogy egy relációban mindig van kulcs (esetleg a teljes attribútumhalmaz). Az is világos, hogy egy relációnak több kulcsa is lehet. A reláció attribútumai közül azokat, amelyek legalább egy kulcsban szerepelnek, elsődleges attribútumoknak, a többieket másodlagosnak nevezzük. Nemcsak összetett kulcsok fordulhatnak elő a relációban, léteznek olyan relációk is melyekben nem csak egy, hanem több kulcs is található. Ennek illusztrálására nézzük meg a következő relációt KONZULTÁCIÓ=({TANÁR, IDŐPONT, DIÁK}) KONZULTÁCIÓ Tanár Időpont Diák A konzultáció relációban a tanári illetve a diák oszlopban olyan azonosítót képeztünk, mely a személyt egyértelműen azonosítja (például személyi szám). Mindebben egyes diák több konzultációban vehet részt, minden tanár több konzultációt tarthat, sőt ugyan az a diák ugyanannak a tanárnak más-más időpontban

tartott konzultációin is részt vehet. Ezekből következik, hogy sem a tanár, sem a diák, sem pedig ez a két azonosító együtt nem kulcsa a relációnak. De egy személy egy időben csak egy helyen tartózkodhat. Ebből következik, hogy a tanár, időpont attribútumok kulcsot alkotnak, de ugyanilyen okból kifolyólag a diák, időpont attribútumok is kulcsot alkotnak. A kulcsok nem önkényes döntésekből alakulnak ki, hanem az adatok természetéből fakadnak, mint funkcionális vagy többértékű függőség. Egy relációban külső kulcsot vagy kulcsokat is megkülönböztetünk. Ezek az attribútumok nem az adott relációban, hanem az adatbázis másik relációjában alkotnak kulcsot. pl ha a KNZULTÁCIÓ relációban a DIÁK azonosítására a személyi számot alkalmazzuk, akkor ez egy külső kulcs a személyi adatokat nyilvántartó relációhoz. A kapcsolatok felállítása: Amikor attribútumok egy csoportja függ az attribútumok egy másik

csoportjától, vagy mikor a kulcs és a reláció többi attribútuma között funkcionális összefüggés áll fenn. Akkor olyan esetek állnak fenn amik a valós világban meglévő függőségeket fejeznek ki. pl egy személy neve, születési időpontja, helye, egy repülőjárat száma, indulási időpontja, érkezési helye. Fajtái: egy-egy típusú, egy-több, és több-több típusú kapcsolatokat különböztetünk meg a kapcsolatok számai szerint. Szakterületi modell: felállításához lényegében csak szakterületi tudásra van szükség, nem kell hozzá speciális számítógépes ismeret. A szakterületi modellt a „csak” a saját területéhez értő szakember is érti 5.) Rutin, metódus, eljárás és függvény fogalma, jellemzőik Paraméter-átadás Példány és osztálymetódusok Eseménykezelő metódusok. Függvények az SQL-ben A rutin (eljárás) egy körülhatárolható és egyedi névvel azonosítható olyan összetett tevékenység, ami a

körülhatárolt feladat megoldására hivatott. Ez azért lehetséges, mert az elvégzendő feladatok részeikre bontva esetenként tipizálhatóak, s így rögzített megoldás alkotható hozzá a rutinban foglaltak szerint. Másként, egy összetett tevékenységhalmaz. • Meghívható a nevére való hivatkozással • lehetnek paraméterei • lehet visszatérési értéke. Az olyan rutint ami egy adott feladat ellátása után visszatérési értéket nem ad eljárásnak, míg az olyat ami visszatérési értéket ad függvénynek nevezzük. Metódus: OO- programozásban minden metódusnak van egy feje és egy blokkja. A blokk összefogja a benne található utasításokat. Mindaz, amit abban a blokkban adunk meg, pontosan arra a blokkra érvényes Ahol egy utasítást megadhatunk ott egy blokkot is. Szokás a blokkot összetett utasításnak is nevezni A metódusok írásával az objektum illetve osztály feladatait részekre bonthatjuk, azokat külön-külön

megnevezhetővé tehetjük. Amikor egy objektumnak üzenetet küldünk, akkor egy olyan metódus kerül végrehajtásra, amely az üzenetnek egyértelműen megfeleltethető. Az osztályban deklarált metódusok egymást is hívhatják Eljárások, függvények: egy adott probléma megoldásának során célszerű, ha programunk jól elkülönített, zárt részprogramokból épül fel. Az eljárás (rutin) tevékenységek (utasítások) összessége. Melyet meghívhatunk az eljárás nevére való hivatkozással Az eljárás egy olyan alprogram, amely egy előírt műveletsort végez el. Az eljárással több eredményt is előállíthatunk Eljárást akkor írunk ha: • egy-egy hasonló feladatot többször akarunk elvégezni a programban, • a program átláthatóbbá válik ettől. Az eljárás szerkezete nagyon hasonlít a programéhoz. Az eljárás kötelezően a Procedure szóval kezdődik, majd az eljárás azonosítója végül a paraméterek következnek. Az eljárást

még hívása előtt deklarálni kell Előnyök: • módosításkor, javításkor csak egy helyen kell belenyúlni a programba, • az általános célú eljárásokat később újra fel lehet használni. A függvény (return) sokban hasonlít az eljáráshoz, a különbség csak annyi, hogy a függvény mindig egy értéket ad vissza egy előre meghatározott típus szerint. A függvény egy olyan programrész, amely adott bemeneti paraméterekből egyetlen értéket számít ki, és azt hozzárendeli az azonosítóhoz. Értékadás nélküli függvény definiálatlan lesz Míg az eljárás hívása utasításként viselkedik, a függvényt kifejezésekben használhatjuk. Paraméter-átadás, átvétel: A szubrutinok paraméterek segítségével kommunikálnak környezetükkel ill. eredményüket is e paraméterek segítségével adják vissza. Az eljárások, függvények fejlécben felsorolt paramétereket RORMÁLIS paramétereknek nevezzük. Azokat a paramétereket, amelyekkel

az eljárást vagy függvényt meghívjuk AKTUÁLIS paraméternek nevezzük, amelyet az eljárás vagy függvény ténylegesen átvesz, azaz az értékkel rendelkező formális paraméterek. A formális és aktuális paraméter darabszámának és páronként típusának meg kell egyeznie. A paraméter átadás/átvétel szempontjából megkülönböztetünk értékparamétert (érték szerint átadott) és változó (cím szerint átadott) paramétert. Az értékparaméter értéke nem változtatható meg az eljárásban, míg a változó paraméterek értéke igen. A cím szerinti paraméter-átadáson azt értjük, hogy az aktuális paraméterek a tárban is ugyanazon a címen találhatók. Így az alprogram az ezeken a változókon végrehajtott bármilyen műveletet megváltoztatja a hívó programban az ezeken a változókon végrehajtott bármilyen művelet megváltoztatja a hívó programban is ezen változók értékeit. Az ilyen típusú paraméter-átadás deklarálásakor a

paraméter előtt a 'var' szó áll. A paraméter csak változó lehet A paraméter-átadás másik módja az érték szerinti paraméter-átadás lehet. Ez azt jelenti, hogy az aktuális és a formális paraméterek külön helyet foglalnak a tárban, más változókat jelentenek. Ezek a változók az adott eljárásban lokális, tehát értékeik megváltoztatására nincs hatással az aktuális paraméterekre. A paraméter lehet konstans vagy kifejezés is Lefutása után a szubrutin az általa lefoglalt memória területeket felszabadítja. Példány és osztálymetódusok: Az objektum mindig a saját adatain dolgozik, az metódusokat pedig az osztály leírásából „nézi ki”. Minden metódus példányában megtalálható a hozzá tartozó osztály leírásában szereplő összes adat, azok példányonként más-más értéket vehetnek fel. A metódusokat azonban elegendő csak egyszer, az osztályban tárolni, azok majd a megfelelő objektum adataitól

függően fognak dolgozni. Az osztály azon metódusait, amelyek példányokon dolgoznak, példánymetódusnak nevezzük. Vannak adatok, amelyek nem konkrét példányra, hanem az egész osztályra jellemzőek. Ilyen például az adott osztályhoz tartozó, „élő” példányok száma, vagy egy olyan tulajdonság, érték, amely minden objektumra egyformán jellemző. Ezek az osztályváltozók, amik az osztály összes példányára nézve azonosak Osztálymetódusnak nevezzük az olyan metódust, amely objektum nélkül is tud dolgozni. Az osztálymetódus a példányadatokat nem éri el, az csak az osztályváltozókat manipulálhatja. Egy osztálymetódus meghívható az osztálynak adott üzenettel. A példányadatokat csak a példánymetódusok érik el, míg az osztályváltozót egyaránt elérik a példánymetódusok és az osztálymetódusok. Ennek az az egyszerű oka, hogy egy objektumhoz mindig tartozik osztály, de ez fordítva nem igaz: előfordulhat, hogy egy

osztálynak az adott pillanatban nincsen egyetlen előfordulása sem. Eseménykezelő metódusok: Az eseményvezérelt programozás, olyan forma, amely eseménykezelő és egy szétosztó mechanizmuson alapszik. Az objektumok a hozzájuk érkezett eseményeket, eseménykezelő metódusokkal kezelik. Automatikus kódgenerálás és kódszinkronizáció: a vizuális tervezés és a kód szinkronizálásának könnyebb megvalósítása érdekében a Delphi átveszi a kódadminisztráció jelentős részét. A kód alapegysége az űrlap és az ezt reprezentáló TForm osztályból származó osztály. A párbeszédpanel elemeinek a kódbeli kapcsolatát ennek az osztálynak a mezőiben valósítja meg, míg az eseménykezelő metódusok az űrlap osztály metódusai lesznek. Ezek adminisztrációját a Delphi automatikusan végzi. Tehát mikor egy új elemet helyezünk a párbeszédpanelre, a rá vonatkozó meződeklaráció automatikusan létrejön a kódban. Ha ezt a komponenst

eltávolítjuk, a komponens referencia is eltávolításra kerül. Hasonló a helyzet új eseménykezelő metódus létrehozásánál is Ekkor egy üres törzsű metódust hoz létre a Delphi. Metódusokat viszont csak akkor törül a program, ha annak törzse üres (Ekkor a rá történő referenciákat is törli, de csak a komponensen.) Függvények az SQL-ben: Az SQL szabványok nem írják elő pontosan, hogy milyen függvényeket kell beépíteni az SQL nyelvbe. A különféle SQL relációk sok függvényt tartalmaznak. Általában igaz, hogy az egyes SQL megvalósulások kezelik az őket behívó nyelv függvényeit. A függvény szerkezete: függvénynév (argumentum) Aggregáló függvények: különböző számításokat végez a megadott mezők alapján. COUNT: megszámolja az oszlopnév alapján megadott oszlop elemeinek a számát. A DISTINCT módosító esetén csak a különbözőket számolja meg. SUM: összegzi a numerikus típusú oszlop értékeit. AVG: a numerikus

értékek átlagát képezi. MIN: a minimális értéket adja vissza MAX: a maximális értéket adja vissza. Predikátumfüggvények: a WHERE parancs feltételében használhatjuk őket Kif1 BETWEEN kif2 AND kif3: igaz értéket vesz fel, ha kif1 kif2 és kif3 közé esik. Oszlopnév IN (értéklista): igaz, ha az oszlop értéke eleme a listának. Oszlopnév LIKE érték: igaz, ha az oszlop értéke megegyezik a LIKE utáni kifejezéssel. Egyéb : (nem feltétlenül vannak) Stringmanipuláló függvények Konverziós függvények 6.) A kifejezés fogalma Kifejezések kiértékelése, a műveletek precedenciája Egy választott programozási nyelv aritmetikai, logikai és relációs műveletei. Kifejezések az SQL-ben Egy kifejezés operandusokból és operátorokból áll, a kifejezésben szerepelhet egy vagy több operandus, és bármelyik operandus lehet maga is egy kifejezés. Vannak egy-, illetve kétoperandusú operátorok Az operandus lehet: változó, literál,

függvényérték, kifejezés (zárójelben vagy zárójel nélkül). A kifejezések kiértékelési sorrendjét a zárójelek és az operátorok határozzák meg. A kiértékelés a következő szabályok szerint történik: • először a zárójelekben található kifejezések értékelődnek ki (belülről kifelé) • ezen belül előbb mindig a nagyobb prioritású művelet hajtódik végre. • Ha a műveletek prioritása egyforma, akkor a művelet asszociativitásától függően jobbról balra vagy balról jobbra történik a kiértékelés. Ha két különböző precedenciájú között van az operandus, akkor a magasabb precedenciájú operátorhoz tartozik, tehát először azt a műveletet kell végrehajtani (pl. ha a kifejezés 6*2+2, akkor előbb szorozni kell 6 tal, majd hozzáadni 2-t). Ha két azonos precedenciájú operátor között van az operandus, akkor a tőle balra álló operátorhoz tartozik és azt a művelet kerül először végrehajtásra (pl. a

kifejezés 6+7+2, akkor a 7-hez előbb hozzáadunk 6-t, majd 2-t) Ha a művelet zárójelben van, akkor a zárójelben lévő műveletek kiértékelésének van elsőbbsége. Precedenciaszabályok szintjei: 1. szint - Prefix műveletek: legmagasabb prioritása a + és – előjeleknek van, valamint a NOT műveletnek, ezek egy operandusú műveletek. 2. szint - Multiplikatív műveletek: DIV, MOD a szorzó műveletek értékelődnek ki 3. szint – Additív műveletek: +,-, or, xor, az összeadó műveletek 4. szint – Relációs műveletek: <, =, >, legkisebb prioritása a hasonlító műveleteknek van Egy választott programozási nyelv aritmetikai, logikai és relációs műveletei A Java nyelvben minden operandusnak van egy jól meghatározható típusa. Minden operandushoz tartozik egy szabály arra vonatkozólag, hogy milyen típusú operandus állhat a bal, illetve a jobb oldalán. Az adott művelettől és annak operandusaitól függően a művelet eredményének is jól

meghatározható típusa lesz. Egy operátor lehet: • unáris: melynek egy operandusa van, ilyen pl. a negatív képzés Ez lehet az operandus előtt (prefix) és után (postfix) • bináris: melynek két operandusa van, pl. egy összeadás x+y Aritmetikai műveletek: A Java programozási nyelvben sokféle aritmetikai operátor áll rendelkezésre a lebegőpontos és egész számokhoz. Ezek az operátorok a + (összeadás), - (kivonás), * (szorzás), / (osztás) és % (maradékképzés). Amikor egy aritmetikai operátor egyik operandusa egész, a másik pedig lebegőpontos, akkor az eredmény is lebegőpontos lesz. Az egész érték implicit módon lebegőpontos számmá konvertálódik, mielőtt a művelet végrehajtódna. A szükséges konverziók még a művelet végrehajtása előtt végre fognak hajtódni A táblázat összefoglalja az aritmetikai operátorok értékét az adattípusok függvényében. A ++ operátor növeli az operandus értékét, a – pedig csökkenti

eggyel. Relációs operátorok: A relációs operátorok összehasonlítanak két értéket, és meghatározzák a köztük lévő kapcsolatot. Pl a != true-t ad, ha a két operandus nem egyenlő. A relációs operátorok: Logikai operátorok: A relációs operátorokat gyakran használják logikai operátorokkal együtt, így összetettebb logikai kifejezéseket hozhatunk létre. A Java programozási nyelv hatféle logikai operátort – öt bináris és egy unáris – támogat- ahogy azt a következő táblázatban látható: Kifejezések az SQL-ben: Az SQL a kifejezések szerkezete és tartalma tekintetében megegyezik más nyelvekkel. • • • Aritmetikai kifejezések: numerikus vagy dátum típusú oszlopnevekből, változókból konstansokból, műveleti jelekből (+, -, *, /, ) és zárójelekből állnak. Szerepelhet bennük aritmetikai függvény is Karakter kifejezések: karakter típusú oszlopnevekből, változókból, szöveg konstansokból, műveleti jelből

(+, a konkatenáció jele) és zárójelekből állnak. A szöveg konstansokat idézőjelek vagy aposztrófok közé tesszük Logikai: logikai típusú oszlopnevekből, változókból, konstansokból, műveleti jelekből ( AND, OR, NOT, relációs operátorok <>= ) és zárójelekből állnak. 7.) Osztály és objektum fogalma Egységbezárás Osztály definiálása egy választott fejlesztő környezetben Jellemzők (properties). Az osztálymodell kapcsolta az adatbázis-modellel Az objektum információt tárol és kérésre feladatokat hajt végre. Az objektumot üzenetek által lehet megkérni a feladatok elvégzésére. Az objektum felelős feladatainak korrekt elvégzésért Minden objektum egy adott viselkedésminta szerint működik. Egy objektumnak vannak adatai és metódusai (operációi) az objektumnak mindig van valamilyen állapota (state) ez megfelel az adatok pillanatnyi értékeinek. Egy feladat elvégzése után az objektum állapota megváltozhat. Az

objektumok egyértelműen azonosíthatóak Az osztályozás a természetes emberi gondolkodás szerves része. Az ugyanolyan adatokat tartalmazó és ugyanolyan viselkedésleírással jellemezhető objektumokat egy osztályba soroljuk. Az osztály (class) olyan objektumminta vagy típus amelynek alapján példányokat (objektumokat) hozhatunk létre. Minden objektum egy jól meghatározott osztályhoz tartozik. Az osztály-objektum viszony a hagyományos típus-változó viszony objektumorientált megfelelője. Ahogyanegy (hagyományos) változóhoz hozzátartozik a típusa, amely meghatározza a változó értékkészletét és a rajta végezhető műveleteket, éppen úgy az objektumhoz is hozzátartozik annak osztálya (azaz a típusa), amely leírja a benne tárolt adatokat és a vele végezhető műveleteket. Egy objektum születésekor annak osztálya egyértelműen meg van határozva. Ettől kezdve az objektum a szabályoknak megfelelően él, egész életében „tudaj”,

hová tartozik. Egybeágyazás: Bezárás, információ elrejtése ( encapsulation ): A bezárás az adatok és metódusok összezárását, betokozását jelenti. Az információ elrejtése azt jelzi, hogy az objektum elrejti adatait, azt csak az interfészen keresztül lehet megközelíteni. Így más programrész nem tudja elrontani az objektum belsejét, és az objektumban esetlegesen keletkezett hiba nem tud átterjedni más programrészekre. Ehhez a következő szabályok betartása szükséges: • az objektum csak olyan üzenetekre reagál amire beprogramozták • csak interfészen keresztül lehet megközelíteni • interfész rész a lehető legkisebb legyen • az adatok csak metódusokon keresztül legyenek elérhetők. Az obejktum működésébe beleszólni nem lehetséges. Osztály definiálása egy választott fejlesztő környezetben. Az objektumnak életciklusa van. Minden objektum egyszer „megszületik”, aztán „él”, végül „meghal” Születésekor az

objektumba be kell táplálnunk a kezdeti adatit – amíg egy objektumnak nincsen állapota, addig azt semmilyen feladatra nem lehet rábírni. • Be kell állítani kezdeti adatait; • végre kell hajtani a tevékenységeket, amelyek az objektum működéséhez feltétlenül szükségesek. Az objektumot létre kell hozni, és inicializálni kell. Az inicializálást elvégző metódust konstruktornak nevezzük A Javában az objektumot a new (új) operátorral hozzuk létre. Az operátor után meg kell adni az osztály nevét (milyen osztályból kívánjuk létrehozni az objektumot). Mivel az osztály neve egyben a konstruktor neve is, az objektum automatikusan inicializálódik. Ha az objektumra már nincsen szükségünk, akkor azt meg kell szüntetni, el kell pusztítani. A Javaban nem kell foglalkozni az objektumok megszüntetésével, memóriahelyük felszabadításával; azok automatikusan megszűnnek, ha nincs rájuk semmiféle hivatkozás. Properties: olyan publikus adat,

melyet már a tervezési időben is állíthatunk. Az osztálymodell kapcsolata az adatbázis- modellel. OO adatbázis kezelő rendszerek segítségével az objektumokat adataikkal és viselkedésével együtt prezidens módon (maradandóan, a programot túlélve) lehet tárolni, és azokat különböző szempontok szerint visszakeresni. Egy relációs adatbázis kezelő rendszer megbízható, használata egyszerű; nem beszélve arról, hogy lekérdező nyelve, az SQL szabványos Osztálymodell: 8.) Objektum és osztályok közötti kapcsolatok A kapcsolatok implementálása Öröklődés, polimorfizmus, virtualitás. Az ember az objektumokat automatikusan rendszerezi, s azokat a számára fontos tulajdonságok alapján kategóriákba, osztályokba sorolja. Alapvetően két fajta kapcsolat létezik: • Ismertségi, más néven használati kapcsolat: akkor áll fenn két objektum között, ha azok egymástól függetlenül is képesek létezni, vagyis egyik léte sem függ a

másiktól. ( ilyen például a kutya és a ház, hiszen ha a kutya elszökik, attól a ház megmarad, legfeljebb nem őrzi azt a házat senki. Ha pedig a ház összedől, akkor a kutya egy új házat fog őrizni) • Tartalmazási, más néven egész-rész kapcsolatról akkor beszélünk, ha az egyik objektum határozottan része a másiknak, mégpedig úgy, hogy ha az A kapcsolat jellegének megállapítása természetesen nem minden esetben egyszerű. Az objektum információt tárol, és kérésre feladatokat hajt végre. Az objektum felelős feladatainak korrekt elvégzéséért Az objektum logikailag összetartozó adatok és rajtuk dolgozó algoritmusok összessége. Egy OO- program egymással kommunikáló objektumok összessége, melyben minden objektumnak megvan a jól meghatározott feladatköre. Üzenet (kérelem): az objektumokat üzeneteken keresztül kérjük meg különböző feladatok elvégzésére. Egy objektum csak akkor küldhet üzenetet egy másik objektumnak, ha

azzal kapcsolatban áll, vagyis ismeri vagy tartalmazza az üzenetet fogadó objektumot. Objektumok közötti kapcsolatok Objektum jelölése: Objektum neve Tulajdonságai Tevékenységei Az objektumok csak úgy tudnak együttműködni, ha kapcsolatban állnak egymással. Alapvetően kétféle kapcsolat létezik: Társítás (association): elemek közötti strukturális kapcsolat. Jelölése folytonos vonal, a nyíl iránya jelzi a kapcsolat irányát. Ha nincs nyíl, a kapcsolat kétirányú. A vonal fölé, illetve alá írhatjuk a kapcsolat nevét Ismeretség: Két objektum ismeretségi (használati) kapcsolatban van egymással, ha azok léte egymástól független, és legalább az egyik ismeri, illetve használja a másikat. Amelyik objektum használni akarja a másikat (kliens objektum), annak tartalmaznia kell egy referenciát (mutatót) a megszólítandó (szerver) objektumra. Az ismertségi kapcsolatban álló objektumok közül bármelyik megszüntethető. Ha az objektumok

kölcsönösen használják egymást, vagyis a kliensszerver szereposztás váltakozik, akkor mindkét objektumban fel kell vennünk a másikra vonatkozó referenciát Az ismeretségi kapcsolatban álló objektumok közül bármelyik megszüntethető, csak arra kell vigyázni hogy a “túlélő ” objektum a továbbiakban ne hivatkozzon a “meghaltra”. Pl a nyomtatót használó két alkalmazás ismeri a nyomtatót, egyik megszűnésekor a másik objektum nyomtathat Tartalmazás: két objektum tartalmazási kapcsolatban van egymással, ha az egyik objektum fizikailag tartalmazza vagy birtokolja a másik objektumot. Az egész objektum tartalmazza a rész objektumot, az egész objektum megszűnése maga után vonja részének megszűnését. A tartalmazási kapcsolat erősebb, mint az ismeretségi (pl kutya: fej,lábak törzs) az egész objektum mindig ismeri részét. Kompozíciónak nevezzük azt a tartalmazást, ahol az egész rész létrehozásakor összeáll a végleges

kompozíció, és később nem vehető ki belőle egyetlen rész sem (erős tartalmazás) gyenge tartalmazás: ha a rész kivehető az egészből. erős tartalmazás: ha a rész nem vehető ki az egészből. Függőség (dependency): logikai kapcsolat. Az egyik (független) dolog változása maga után vonja a másik (függő) dolog változását. Általánosítás (generalization) – öröklés: osztályszerű elemek közötti strukturális kapcsolat. Megvalósítás (realization): egy dolog megvalósít (realizál, implementál) egy másikat. Logikai kapcsolat mely az általánosítás és függőség keveréke. Csak osztályszerű elemek között lehetséges Osztályok közötti kapcsolatok Alapvetően 3 kapcsolatot különböztetünk meg, melyek lehetnek opcionálisak vagy kötelező jellegű (megengedhető társnélküliség). Osztályok számának (multiplicitás) feltüntetése felsorolással (* jelenti a tetszőleges számút). Ha 0 is lehet, akkor az előfordulás

opcionális, egyébként kötelező. • Egy-egy kapcsolat: az egyik osztály egy példánya a másik osztály legfeljebb egy példányával áll kapcsolatban. A másik osztályra ugyanez vonatkozik. (Pl Férfi és Nő házastársi viszonya) • Egy-sok kapcsolat: az egyik osztály egy példánya, a másik osztály sok példányával állhat kapcsolatban. A másik osztály egy példánya viszont legfeljebb egy példánnyal állhat kapcsolatban az egyik osztályból. (Anya-Gyerek, Ország-Város). • Sok-sok kapcsolat: a sok-sok kapcsolatban mindkét osztály akármelyik példánya a másik osztály sok példányával állhat kapcsolatban. (Pl Tanfolyam-Hallgató, Hallgató-Hallgató (*)). S o k O b jek tu m 1 1 1 .5 E g y O sz tály S o kO sz tá ly h aszná lja E g yO b jektum S o k O b jek tu m 2 S o k O b jek tu m 3 O sztá lyd iag ra m P éld án ydia g ra(Omb jek tum d iag ra ) m Öröklődés, örökítés /kódolási könnyebbség/ Egy már meglévő osztály

továbbfejlesztése. A már meglévő osztály az ős osztály, a továbbfejlesztett osztály pedig az utód osztály. Az utód osztály az ős osztály specializálása Az ős osztályból úgy származtatunk újabb osztályt, hogy az ős osztály tulajdonságaihoz (adatok), ill. képességeihez (metódusok) újabbakat adunk, vagy a meglévőket felülírjuk A származtatás több szinten át folytatódhat. Egyszeres öröklés: egy osztálynak csak egy őse lehet. (pascal) Többszörös öröklés: egy osztálynak több őse is lehet, melyet ki lehet váltani egyszeres öröklődéssel. (c++) Szabályok: - egy osztályból több is származtatható, - az öröklődés tranzitív Ha A örökli B-t, B örökli C-t akkor A örökli C-t - bármely metódus ismeri és használhatja a saját osztályában és felette levő osztályokban deklarált összes adatot és metódust UtódOsztály1 ŐsOsztály UtódOsztály2 Mezők Mezők Mezők Metódusok Metódusok Metódusok

Polimorfizmus (többalakúság) Azt jelenti, hogy ugyanarra az üzenetre különböző objektumok különbözőképpen reagálhatnak; minden objektum a saját, az üzenetnek megfelelő metódusával. (Az üzenet küldőjének nem kell tudnia a fogadó objektum osztályát) Virtuális metódus : olyan metódus, melynek címet a program később, futási időben oldja fel. A virtuális metódusokkal elérjük, hogy mindig az aktuális objektum osztályának a metódusa fog futni. Virtuális metódus: Az objektumokkal történő munka során szükség lehet arra, hogy az utód osztály metódusait megváltoztassuk. Erre ad lehetőséget a virtuális metódusok használata. A virtuális metódusokkal átdefiniálható az ősosztály azonos nevű metódusa, így csak a futás közben dől el, hogy éppen melyik metódust kell használni. Virtuális Metódusok Táblázata (VMT) Minden egyes, virtuális metódusokat tartalmazó osztályhoz tartozik egy VMT. A virtuális metódusok címét a

program futáskor ebből a táblázatból veszi. Az objektum példány egy VMT mezőt tartalmaz, mely az osztály VMT-jének relatív címét tartalmazza (mérete 2 bájt). A példány VMT hozzárendelést a konstruktor végzi a példány létrehozásakor, illetve inicializálásakor. Ha az osztály használ virtuális metódust, akkor van egy VMT mezője, mely a virtuális metódus tábla címét tartalmazza. 9.) A felhasználható felület, az alkalmazáslogika és az adatbázis logikai szerepe, az ezeket realizáló objektumok sztereótípusai. Az egyes alkalmazás-rétegek jellemző komponensei egy választott fejlesztő eszköz esetében Felhasználói felület: kapcsolat a felhasználóval, adatmegjelenítés, stb. Részei: menü, ablakkezelés, súgó Minden adatbázis kezelő rendszerben három fő funkcionális egységet különböztetünk meg: • • • Közvetlen adatkezelés: ez végzi az adatok funkcionális feldolgozását. Alkalmazás-logika: ez felelős a teljes

alkalmazás helyes működéséért. Adatvédelem, hatékony és kényelmes adatkezelés (tranzakció stb.) Alkalmazáslogika: a szoftverrendszer harmadik komponense az alkalmazáslogika, mely a rendszer magjaként a feladat specifikus műveletek végrehajtására szolgáló algoritmusokat foglalja magába. Az alkalmazáslogika implementálása magas szintű, gyakran objektumorientált programozási nyelv szolgál. Nagyon sokféle nyelvre alapul 4GL környezetek. Így például a Delphi az Objekt Pascal-ra a Visual C++ a Java-ra Az alkalmazáslogika rétege az adatbázisra vonatkozó szabályok összességét tartalmazza. Gyakorlatilag ebbe a rétegbe tartoznak azok a funkciók, műveletek amelyek meghatározzák egy adatbázis működését. Ilyen szabályok a mező illetve rekordszintű ellenőrzések (mezőszintű ellenőrzés pl. ha egy tanuló eredményeinek felvitelekor a program csak egy és öt közötti értéket enged felvinni), a hivatkozási függőségek ellenőrzése

(pl. egy könyvet csak akkor lehessen eladni ha az szerepel a könyvesbolt árukészletében) stb. Adatbázis logika: Logikai típusú oszlopnevekből, változókból, konstansokból, műveleti jelekből (AND, OR, NOT) zárójelekből áll. A logikai kifejezésekben itt is szerepelhetnek a relációs operátorok (<, >, =, stb.) Objektumok főbb sztereótípusai: • • • • határ (interfész) objektum: A külvilággal kapcsolatot teremtő objektum (pl. menü, ablak, nyomógomb stb) kontroll objektum: vezérlést, számolást végrehajtó objektum. (pl egy folyamatvezérlő vagy egy statisztikai adatgyűjtő objektum) egyed objektum: a rendszer lényegi részeit alkotó objektumok. Az egyed objektum egy valós világbeli személy, dolog, hely, fogalom, vagy esemény. Konténer objektum: a különböző kapcsolatok megvalósítására szolgál. Ha a kapcsolat foka jól behatárolható, akkor statikus adatszerkezetek is használhatok, mint pl. a tömb Ha a kapcsolat foka

változó, akkor valamilyen dinamikus szerkezetet kell használnunk, mint a lista, vagy a kollekció. Az adatbázisok saját konténerrel rendelkeznek. Komponensek ( az újrafelhasználható kód): szabályos, újrafelhasználható szoftver építőelemek (forrás, bináris, vagy futtatható kód), melyeket applikációk fejlesztéséhez használnak. Komponensek lehetnek például osztályok, vagy azok egy csoportja: • interfész osztályok: pl. nyomógomb, a listadoboz, a menü vagy a párbeszédablakok • Konténer osztályok: pl. a lista, tömb, fa, halmaz vagy szótár A komponensek egyszerűbb nyelvi elemekből épülnek fel, melyeket aztán beépítenek az alkalmazásba. Azért használjuk őket, mert egyrészt az alkalmazás fejlesztésének ideje drasztikusan lecsökkenti, másrészt növeli az alkalmazás minőségét. Az egyes alkalmazásrétegek jellemző komponensei Az alkalmazói program egy olyan program, amelyet egy adott számítógépes környezetben, kifejezetten

egy speciális feladat elvégzésére készítettek. Egy tipikus alkalmazói program következő elemeket tartalmazza: • felhasználói felület: az alkalmazás azon része, mely az ember-gép kapcsolatot biztosítja. Részei: menü, ablakkezelő, súgó. • Eseményvezérelt programozás: az esemény egy olyan történés, amely megváltoztatja valamely objektum állapotát. Az eseményvezérelt programozás olyan programozás, amely egy eseménybegyűjtő és szétosztó mechanizmuson alapul. Az objektumok a hozzájuk érkezett eseményeket eseménykezelő metódusokkal lekezelik. • Adatbázis kezelés: vannak olyan objektumok, amelyeket hosszabb időre el szeretnénk tárolni. A program futását túlélő objektumokat rezidens objektumnak nevezzük. Ezen objektumok tárolását és manipulálását az adatbázis kezeli végzi: adatok központi paraméter tárolása, több felhasználó kiszolgálása, integritás, • • helyreállítás, adatvédelem, lekérdezések.

Kivételkezelés: a kivétel egy esemény vagy feltétel, melynek bekövetkezése megszakítja a program normál futását. A kivétel objektum tárolja azt az információt, hogy milyen kivétel történt, és hol A kivételes eseményt a program átadja az ún. kivételkezelőnek, amely azt lekezeli A kivételkezelő a kivételes esemény esemény (általában hiba) bekövetkezése esetén megpróbálja a programot megmenteni az összeomlástól: vagy elhárítja a hibát, vagy visszaállítja a rendszert egy előző stabil állapotba. Szemétgyűjtés: a hivatkozatlan dinamikus változók automatikus kitakarítása a memóriából. OO szoftverfejlesztési eszközök A vizuális fejlesztőeszközök segítségével a fejlesztő a program nagy részét nem forráskód írásával készíti, hanem interaktív módon, a fejlesztőrendszer eszköztára által felkínált vizuális elemek kiválasztásával, azok tulajdonságainak beállításával. A forráskód vázát a

fejlesztőeszköz generálja, a fejlesztő pedig kiegészíti 10.) Felhasználói felület (ablakok, menük, stb) tervezése – alapelvek, szabályok, szabványok Eseményvezérelt program, kapcsolat az operációs rendszerrel. Az eseményvezérelt programozás megvalósítása egy választott fejlesztő eszközzel. Manapság szinte minden program eseményvezérelt és felhasználói interfésze grafikus. A felhasználói interfész komponensei a képernyőn látható objektumok, mint a keret, a nyomógomb vagy a beviteli mező. A komponensek programozásához nem-komponens, láthatatlan osztályokat is felhasználhatunk, mint a pont, a téglalap, a szín és a betűosztályok. Alapvetően két módszert használhatunk az OO-programok tervezésekor. Az egyik felhasználja az operációs rendszer natív (gépi kódú) GUI interfészeit, ebben az esetben a programunk az operációs rendszerre jellemző külsővel büszkélkedhet( Java-ban az AWT osztályok a java.awt csomagban

találhatóak) A másik esetben az adott OO-orientált paradigma már nem használja a natív elemeket, hanem saját megírt kereteket alkalmaz, de a natív komponensek nem látható elemeit is felhasználva. Ez lassabb működéssel jár, de a fejlődő teljesítmények ezt fokozatosan háttérbe szorítják. Ezt a Java-ban Swing osztálynak nevezzük és a javaswing csomagban kapott helyet Komponensek: Ablak: egy olyan objektum, amely egy objektumnak valamilyen nézetét mutatja. Maga az ablak komplex objektumként többfajta objektumból áll. Az ablak részei: keret, címsor, menüsor, eszközsor, állapotsor, gördítősáv stb Menü: a menü segítségével tud a felhasználó a lehetséges opciók közül egyet kiválasztani. Kurzorok: alakja segítséget nyújt a felhasználónak. Képernyővezérlő elem (Control): a képernyővezérlő elemek jelentik azt az alapvető eszközt, amellyel információt jeleníthetünk meg a képernyőn, illetve fogadhatjuk a felhasználói

adatokat. Példák a Java környezetből: • Jlabel (címke): információ megjelenítésére használható komponens. • Jbutton (nyomógomb): a rajta való kattintás egy eseményt indíthat el. • Jlist (lista): a lista elemei nem szerkeszthető elemsorok, melyekből az elemek kiválaszthatók. A kiválasztott elemek lekérdezhetők. • JtextFiled (szövegmező): adatbeviteli mező. Szöveget lehet bevinni a program számára • JscrollBar (görgetősáv): a görgetősáv egy értéktartományt reprezentál. A sáv két végén egy-egy nyíl, a rajta pedig egy csúszka található. A csúszka pillanatnyi helyzete mutatja az értéktartomány aktuális értékét • JradioButton (rádiógomb): a rádiógombokat konvencionálisan egymástól függő bejelölésekre használják. Ilynkor a gombokat gombcsoportokba kell foglalni, hatására az egyik gomb bejelölése kiugrasztja a benyomott gombot (a rádió gombjához hasonlóan). Vannak olyan komponensek, amelyekre újabb

komponensek tehetők, ezeket konténer komponenseknek nevezzük – ilyen például az alkalmazás kerete és a dialógusablak. Más komponensek tovább nem bonthatók, ezek a vezérlő komponensek – ilyen például a nyomógomb és a szövegmező. A felhasználói interfész komponenseinek egy jól meghatározott tulajdonosi (tartalmazási) hierarchiája van. A tulajdonosi viszony: 1. Konténer és komponense: a keret, a dialógusablak és a panel konténerek A konténer olyan komponens, amely más komponenseket tartalmaz, azokat összefogja és felügyeli. A konténer elemei sosem kerülhetnek a konténeren kívülre. A konténer a neki szóló üzeneteket általában saját komponenseinek is továbbadja: áthelyezéskor komponensei is vele mennek, átméretezéskor komponensei is megváltoztatják méretüket. Egy konténer megszűnése maga után vonja összes komponensének megszűnését. A konténerbe egy komponenst annak add(component) metódusával tehetünk be. 2. Ablak és

ablaka: egy alkalmazás legfelső szintjén egy (esetleg több) keret áll Több keret esetén a keretek különálló életet élnek, azok mind az alkalmazás felügyelete alá tartoznak. A keret birtokolhat egy vagy több ablakot, de más keretet nem. A dialógusablak elhelyezkedése és mérete független a szülő ablaktól Egy ablak megszűnése maga után vonja az összes általa birtokolt ablak megszűnését. A felhasználói interfész tulajdonosi hierarchiájának felépítéséről a programozó gondoskodik. Az a komponens, amely nincs rajta a tulajdonosi hierarchián, az nem látható és nem képes eseményekre reagálni. A szülő komponens megszűnése maga után vonja a gyerek komponens megszűnését. A képernyőelemek elrendezése: az OO-tervezés során létrejött minden osztályt külön ablakba kell helyezni úgy, hogy az elsődlegesnek ítélt osztálybeli objektumok elsődleges ablakokba, a kiegészítő objektumok pedig másodlagos ablakokba kerüljenek. Az

aggregációs és konténer osztály objektumai is külön ablakban jelenjenek meg Az egyes objektumokban a felhasználó keresési sorrendjének megfelelően kell elrendezni a képernyőelemeket. Az elrendezés általában feleljen meg a valós világbeli objektum elrendezéseinek. Ha nincs valós világbeli analógia, akkor abból kell kiindulni, hogy a felhasználó felülről lefelé és balról jobbra fogja átpásztázni a képernyőt. Az egyes menüpontok és nyomógombok elhelyezése is a végrehajtási prioritás szerint történjen. Egy dialógusablak esetén például az ablak belsejében a nyomógomboknak vagy a képernyő jobb oldalán felülről-lefelé a képernyő alján balról-jobbra adott sorrendben kell elhelyezkedniük. Üzenetek: a felhasználónak szóló üzenetek megtervezése is kellő körültekintést kíván meg. Célszerű olyan rövid, maximum 3 soros üzeneteket terveznünk, amelyekből a probléma és a megoldás is kiderül. Elkészítés: • az

alkalmazás űrlapjainak, menüszerkezetének megtervezése, kitalálása • űrlapok kivitelezése, megrajzolása • egyes gombok, menüpontok, eseménykezelők megírása • alkalmazás tesztelése Eseményvezérelt program kapcsolata az operációs rendszerrel: Az X Windows rendszer: egy olyan rendszer, mely grafikus kimenettel rendelkező alkalmazások felhasználói felületének kialakítására ad lehetőséget. A rendszer fejlesztése 1983-1984-ben kezdődött A fejlesztés célja olyan kommunikációs felület készítése volt, ami azonos kezelői felületet biztosít a hálózattal összekötött, különböző operációs rendszereket futtató számítógépeken. Az X Windows segítségével lehetőség van az alkalmazás és a kezelői felület szétválasztására. Míg a kezelő felületet a helyi gépen futó X szerver jeleníti meg, addig az alkalmazás akár távoli gépeken is futhat. A rendszer gyors elterjedését számos előnyös tulajdonságán túl

segítette, hogy az X Window forráskódja publikus. Az X Window-t elsősorban a UNIX rendszerek támogatják. Az X Window működésének jellemzője a kliens-szerver modell használata. A szerver egy grafikus terminálon futó folyamat, mely grafikus ki- és bemeneti lehetőséget biztosít a kliens folyamat számára. A szerver kezeli az ún grafikus munkahelyet, melynek részei: • a képernyő (illetve képernyők) • a billentyűzet (alfanumerikus bemeneti eszköz), és • egy grafikus bementi eszköz. A kliens egy grafikus be-/kimenetet igénylő (általában interaktív) folyamat. Az eseményvezérelt program futása: egy keret létrehozásával a program eseményvezéreltté válik. Ez azt jelenti, hogy elkezd futni egy ú. AWT programszál, amely állandóan figyeli a felhasználó által keltett eseményeket (pl egérmozgás, billentyűleütés). A main metódusnak, vagyis a program fő szálának lefutása után a program nem fejeződik be – az AWT programszál tovább

fut. Amíg az alkalmazásnak van érvényes ablaka, addig fut a frame osztályban deklarált eseményfeldolgozó és szétosztó ciklus. A keletkezett eseményektől és a konkrét programtól függően sorban végrehajtódnak az eseménykezelő metódusok. Az eseménykezelő metódusokat az osztályokban kell megírni. Bizonyos eseménykezelő metódusok a komponensekben már gyárilag benne vannak, ezért tudjuk például a kereteket átméretezni, elmozdítani. Az esemény egy olyan történés, amely megváltoztatja valamely objektum állapotát. Az eseményvezérelt programozás azt jelenti, hogy a program futása során események keletkeznek, melyeket egy kontroll objektum fogad és megfelelő szabályok szerint szétoszt a program objektumai között. Az egyes objektumok előre be vannak programozva, hogy egy adott esemény bekövetkezésére hogyan reagáljanak. Esemény lehet: • jel: egy objektum a másiknak egyértelmű jelet küld • hívás: egy objektum meghívja egy

másik objekt. Metódusát • űrfeltétel: egy előre meghatározott feltétel igazzá válik • idő: a kijelölt idő eltelik vagy elérkezik A reakció lehet egy feladat végrehajtása, vagy egy újabb esemény kiválasztása is. Az objektum lekezeli az eseményt, amely egy eseménykezelő metódus feladata. Ahhoz, hogy egy objektum fogadjon egy eseményt, két feltételnek kell teljesülnie: • Az objektum be legyen tanítva az esemény fogadására. • Az objektumhoz eljusson az eseményeke tehát az eseményvezérelt programozás, amely egy eseménybegyűjtő és szétosztó mechanizmuson alapszik. Eseményvezérelt programozás a Java környezetben. Mint már tudjuk a grafikus felhasználói interfész (felület) eseményvezérelt, vagyis a programot a futás közben keletkezett események vezérlik. Események keletkeznek a programon kívül, ilyen például egy billentyű leütése vagy az egér elmozdítása, de a program maga is kiválthat eseményeket. Az esemény

egy objektum, amely mindig egy forrásobjektumhoz kötődik: az esemény azon az objektumon, komponensen keletkezik (az operációs rendszer közreműködésével). A keletkezett esemény a Java eseménydelegációs modellje alapján eljut a megfelelő figyelő objektumhoz, amelyek a hozzá érkező eseményeket feldolgozzák. Vannak alacsony szintű, elemi események és vannak magas szintű, összetett, logikai események. A Swing az AWT eseménymodellt használja Használhatja továbbá az java.awtevent csomagban deklarált eseményosztályokat, melyek a javaxswingevent csomag újabb eseményeivel egészít ki. A megvalósítás egy példán keresztül: feladat: tegyünk keretbe egy Pittyeg feliratú gombot. Ha lenyomják a gombot, akkor pittyegjünk egyet Forráskód: import javax.swing*; import java.awt*; import java.event*; import extra.frameCloseableFrame; public class PittyegoKeret extends JFrame implements ActionListener{ private JButton btPittyeg= new

JButton("Pittyeg"); public PittyegoKeret(){ getContentPane().add(btPittyeg); btPittyeg.AddActionListener(this); pack(); show(); } public void ActionPerformed(ActionEvent e){ Toolkit.getDefaultToolkit()beep(); } public static void main(String args[]){ new PittyegoKeret(); } } A keret osztálya a Pittyegőkeret, amely a CloseableFrame osztályból származik. A btPittyeg nyomógomb osztálya Jbutton. Amikor a gombot lenyomják, akkor egy ActionEvent (akcióesemény) keletkezik – az esemény forrása a BTPittyeg. Az esemény a gombon akkor is keletkezhet, ha a gombot senki sem figyeli – ez gombba be van programozva. A keletkezett eseményt az az objektum tudja feldolgozni, aki a forrásobjektumot figyeli A BTPittyeg forrásobjektumot mi a kerettel figyeljük. A keretet a programozónak kell a forrásobjektumhoz „tapasztani” annak addActionListener metódusával. Amikor a nyomógombot lenyomják, a kerethez automatikusan eljut az esemény: meghívásra kerül a keret

actionPerformed metódusa, melynek paramétere maga az esemény (ev:ActionEvent). A figyelő osztálynak implementálnia kell az ActionListener interfészt, melynek egyetlen metódusa az actionPerformed. Az esemény a forrásobjektumból tehát eljut a figyelőhöz, amely az eseményt kezeli. A keret és a gomb közötti kapcsolat kétirányú Elemzés:Az ActionEvent eseménnyel kapcsolatos osztályokat és interfészeket az java.awzevent csomag definiálja Ahhoz, hogy a keret figyelje és lekezelje a nyomógomb keletkezett ActionEvent eseményt, a következő dolgokat végezzük el: • a nyomógombot rátesszük a tulajdonosi hierarchiára. Másképp a gomb nem is látszik, és nem is keletkezik rajta esemény. • A keret osztályban implementáljuk az ActionListener interfészt, és ki is fejtjük annak egyetlen, actionPerformed (ActionEvevent ev) eseménykezelő metódusát. A lekérdezés abban áll, hogy egy rövid hangot adunk, vagyis a java.awtToolkit osztály definiál egy

beep () metódust, amely egy rövid hangot ad • A btPittyeg forrásobjektum figyelőláncára felfűzzük a keretet. Az addActionListener metódust a Jbutton osztály deklarálja. Megjegyzések: • egy forrásobjektumnak több figyelőobjektuma is lehet. Az addActionListener metódussal egymás után több figyelőobjektum is a forrás objektumhoz „tapasztható”. • A különböző eseményfajták figyeléséhez a programnak más-más figyelő interfészeket kell implementálnia. A KeyEvent eseményt például a KeyListener figyeli. • Hiába tesszük figyelőképessé akeretet, ha nem fűzzük fel a forrás figyelőláncára. 11.) Egy vizuális fejlesztő eszköz bemutatása: a fejlesztőkörnyezet elemei, szolgáltatásai, osztálymodell, komponensek, adatbázis-kezelési lehetőségek, adatbázisok adatainak megjelenítése. Az eszközök dokumentáltságának ismertetése. A 4GL (4. Generation Language – Generációs Nyelv) jellemzői, hogy fejlesztés nagyrészt

interaktív módon történik Alapvetően objektum-komponensekből dolgozik. Ilyen kész komponenseket kell elhelyezni fejlesztéskor egy adott form-ra. Ez lehet maga az alkalmazás felhasználói ablaka, de lehet pl egy adatbázis tervező nézet is Létezik egy tulajdonság ablak, melyben az adott osztály különféle tulajdonságait állíthatjuk. A 4GL eszközök működése azon a a tényen alapul, hogy a szoftverrendszerek nem elszigetelt módon működnek, hanem feladataik végrehajtása közben folyamatos párbeszédet folytatnak a környezetükkel. Az elnevezés bevett és akár léptem nyomon találkozhatunk vele félrevezető lehet, ugyanis a 4GL eszközök valójában nem nyelvek, hanem egy vagy több magas szintű nyelvre épülő komplex, objektumorientált programfejlesztői környezetek. PL a Basic egy programozói nyelv, de a Visual Basic 5GL alkalmazásfejlesztő eszköz Az első !GL alkalmazásfejlesztő eszközök a 80-as években jelenetek meg, és használatuk a

90-es évek második felére tömeges mértéket öltött. A 4GL eszközök működése azon a tényen alapul, hogy a szoftverrendszerek nem elszigetelt módon működnek, hanem az alábbi ábrának megfelelően feladataik végrehajtása közben folyamatos párbeszédet folytatnak a környezetükkel. Ábrázolva: A környezet két részre bontható: • Emberi környezet: a kezelő akivel a rendszer egy alkalmasan kialakított kezelői felületen keresztül tartja a kapcsolatoz. • Gépi környezet: külső számítógépes rendszerek, amelyekből beérkező információk vagy események a rendszerünk befolyásolják. Ezekkel kommunikációs felületen keresztül tartja a rendszer a kapcsolatot A szoftverrendszer harmadik komponense az alkalmazáslogika, mely a rendszer magjaként a feladatspecifikus műveletek végrehajtására szolgáló algoritmusokat foglalja magában. Egy régi Statisztikai megfigyelés azt mutatja, hogy egy átlagos programozó által jól ismert

programnyelven a feladat kitűzésétől a kész program átadásáig, beleszámítva az elemzés, tervezés, implementáció idejét is, naponta átlagosan 20 sor programot készít el, ha alkalmazói rendszerről van szó, 10 sor, ha rendszerprogramról, 2(!) sor. Itt I/O tevékenységet kell programoznia Az I/O tevékenységek aránytalanul nehezebb programozhatóságának fő oka egyébként kicsit tüzetesebb szemlélődés után nyilvánvalóvá válik: ezek a felületek eseményvezéreltek. A programfejlesztés szempontjából a dolog úgy fest, hogy a programozónak nem egyedi eseményeket, hanem eseménysorozatokat kell helyesen kezelnie, melyek elvileg végtelen sokfélék lehetnek, és kölcsönhatásaik tetszőlegesen bonyolultak. Ezért a kezelői- és kommunikációs felületek tesztelése és optimalizálása rendkívül nehéz feladat. Mindebből az következik, hogy a legnagyobb bonyodalmak általában nem az alkalmazáslogika megvalósítása körül bukkannak elő,

hanem a kezelői felület és a kommunikációs felület létrehozásakor. Más szóval a magas szintű nyelvek segítségével megvalósíthatóak ugyan a kezelői felülethez és a kommunikációs felülethez kapcsolódó funkciók, de lényegesen költségesebben, mint a program „belső részeinek”, azaz az alkalmazáslogikának a programozása. Ennek a gondolatmenetnek logikus folytatásaként adódik a költségek csökkentésének, a programfejlesztés sebességének és az elkészült program megbízhatóságának növelése érdekében olyan fejlesztői környezetre van szükség, amely az ábrán látható séma minden elemének létrehozását erőteljesen támogatja megfelelő céleszközök segítségével. Ilyen fejlesztői környezetek a 4GL eszközök. A 4GL eszközök, a kezelői felület létrehozására speciális szerkesztőket, ún. látványtervezőket (layout editor, dialog editor) alkalmaznak, melyek segítségével a kezelői felület elemei egyszerűen

megrajzolhatók, elrendezhetők, és tulajdonságaik (pl. méret, szín) könnyedén beállíthatók A kommunikációs felület létrehozása kissé más feladat, ugyanis míg a kezelő tipikusan emberi (és az emberek sok szempontból eléggé hasonlítanak egymásra), a rendszer környezete nagyon sokféle lehet. Ezért a 4GL eszközök vagy előre definiált környezetet tételeznek fel (pl. relációs adatbázis-kezelő rendszerek), és az adott környezettel való kapcsolattartásra alkalmas elemeket eleve tartalmazzák, vagy pedig nyílt rendszerként működnek, és képesek különböző, szabványos illesztőfelületen keresztül kommunikálni (pl. ODBC, JDBC, különböző hálózati protokollok) Akármilyen eset áll is fönn, a 4 Glrendszerek a kommunikációs felület implementálásara általában nem tartalmaznak külön eszközöket, legfeljebb lehetővé teszik az előre definiált kommunikációs felület viselkedésének megváltozását. Ez érthető is , hiszen a

kommunikációs felület létrehozása többnyire a 4GL eszközzel fejlesztett alkalmazás által megvalósítható funkciókat sokkal alacsonyabb szintű gondolkodásmódot igényel Az alkalmazáslogika implementálása magas színtű, gyakran objektumorientált programozási nyelv szolgál. Nagyon sokféle nyelvre alapulnak 4GL környezetek. Így például a Borland Delphi az Objekt Pascal-ra, a Visual Basic és az Oracle Power Objects a Basic-re, a Borland Jbuilder a Java-ra, stb. Kezelői felület: a kezelői felületen keresztül tudjuk egy működő szoftverrendszer viselkedését befolyásolni. Elméleti szinten a kezelői felületek kialakítása komoly szaktudást igényel, amely nem csak programozástechnikai, hanem ergonómiai, esztétikai és egyéb problémákat is magában foglalja. A kezelői felületek a kezelőnek a rendszerről kialakított modelljét kell tükrözzék, melyen keresztül a kezelő a géppel kapcsolatba kerülhet. A kezelő fejében a világról

számos modell él: • rendszermodell: a kezelő modellje az általa használt rendszer funkcióiról és belső működéséről, melynek alapján képes a rendszer számára absztrakt (azaz bizonyos értelemben véve a világtól elvonatkoztatott) parancsok megfogalmazására. Ilyenkor a kezelő a lehető legnagyobb mértékben alkalmazkodik a rendszer képességeihez annak érdekében, hogy a kezelői felület a legegyszerűbb, és ez által végrehajtási sebesség és megvalósíthatóság szempontjából a leghatékonyabb legyen. (formális párbeszéd) • vizuális modell: a kezelő felület ez esetben olyan eszközöket nyújt, amelyek megjelenésüket és használatuk módját tekintve alkalmazkodnak, a kezelői mindennapi életében megszokott eljárásaihoz, ide tartoznak a grafikus kezelőfelületek (drag and drop, fogd-és-vidd) módszerei. Ez a fajata megközelítés jól alkalmazkodik a kezelő intuitív világlátásához. • szemantikus modell: a rendszer a kezelő

természetes nyelvén kommunikál, így elvileg bármit kifejezhet, amire gondol. A természetes nyelvű parancsok a rendszer deklaratív kezelését teszik lehetővé, azaz összetett utasításokat fogalmazunk meg tömör, egyszerű módon, ráadásul a rendszer a kezelő által a mindennapi életben használt nyelvet közvetlenül megérti. A jövő minden bizonnyal ez, de a megoldás rendkívül bonyolult, így még várat magára. A jelenlegi 4Gl eszközök a lehetséges kezelői felületek közül érthető módon csak az első kettőt támogatják. Míg a karakteres fejlesztőeszközök csak a formális párbeszéden alapuló kezelői felületek létrehozását támogatják, addig a grafikus fejlesztőeszközök emellett a grafikus kezelői felületek megvalósítását is lehetővé teszik. A 4GL eszközök a kezelői felületnek a lapokon megjelenő objektumait osztálykönyvtárakban tárolják, melyek a fejlesztő számára eszköztárnak (toolbox toolbar) formájában

jelennek meg a 4GL felületén. Az eszköztár ikonos nyomógombok csoportja, melyen belül minden nyomógomb egy-egy adott megjelenítendő objektumféleség létrehozására szolgál. Maga a létrehozás nem igényel többet, mint az egér segítségével az eszköztárból a megfelelő nyomógomb kiválasztása, majd az új elem (objektum) helyének kijelölése az adott lapon. Az objektumok tulajdonságokkal és módszerekkel rendelkeznek. Minden létrehozott megjelenítendő elemhez tartozik egy adatlap, melynek segítségével az objektum tulajdonságai beállíthatóak, ezáltal pedig az egyes objektumok viselkedése tág határok között befolyásolható. Az adatbázis-kezelőkhöz fejlesztett adatmegjelenítő, adatbeviteli/adatmódosító alkalmazások fejlesztése a 4GL alkalmazásfejlesztők eszközök egyik legelterjedtebb felhasználási területe a kommunikációs felületnek ilyen esetekben a következőket kell lehetővé tennie: • az adatbázis kapcsolata és

lebontása: első lépésként mindig ki kell jelölünk azt az adatbázist, amelyikkel kommunikálni akarunk. Ezzel az adatbázissal ki kell építeni egy (többnyire hálózati) kapcsolatot Az adatokkal való műveletek elvégzése után a kapcsolatot le kell bontani. Minderre a megfelelő 4GL eszközök közvetlen megoldást nyújtanak, gyakran grafikus objektum formában. • SQL kérések összeállítása és elküldése: a kezelői felületen megjelenő kezelőszerveken keresztül a felhasználó megváltoztatja különböző adatok értékeit, új sorokat vihet be, vagy lekérdezési feltételeket fogalmazhat meg. A kezelőszervek állapota alapján a 4GL eszköz adott parancsra automatikusan összeállítja a megfelelő (SELECT, INSERT, UPDATE vagy DELETE) utasítást szövegét, és az utasítás végrehajtja az adatbáziskezelővel • eredmények visszaolvasása: a 4GL eszköz automatikusan beolvassa a SELECT utasítás végrehajtásakor eredményül kapott sorokat, és az

esetleges hibaüzeneteket. Mindezt automatikusan megjeleníti a kezelői felületen a felhasználó számára. • a kezelő felületen keresztül megváltoztatott vagy bevitt adatok visszaírása: ha a kezelő egy adatelemet megváltoztat, töröl, vagy éppen új sort visz be, a módosításokat be kell vinni az adatbázisba is. Mindez DML utasítások automatikus megfogalmazását és végrehajtását teszi szükségessé. Mivel a DML utasításokból már tranzakciók keletkeznek, a 4GL eszköz feladata a tranzakciók lezárása, esetleges visszagörgetése, mentési pontok elhelyezése, egyszóval maga a tranzakciókezelés is. Dokumentáció: 12.) Relációs adatbázisok Funkcionális függőség fogalma speciális függőségek szerepe Normálformák, a normalizálás célja. A normalizálás lépéseinek szemléltetése példán Az adatbázis terv dokumentálása A relációs adatmodellben az egyedeket egy táblázattal adjuk meg, a táblázat oszlopai a tulajdonságok. A

táblázat sorai az egyed értékei (vagyis a táblázat maga éppen az egyedhalmaz). A táblázat egy-egy sorát a tulajdonságok konkrét értékei adják. Például a DOLZGOZÓ egyed, pontosabban egyedhalmaz, amelynek tulajdonságai: név, születési-dátum, születési-hely, fizetés a következő táblázattal adható meg: DOLGOZÓ: NÉV Kovács Pál Kis Péter Varga Ödön SZÜL-DÁTUM 01/12/89 06/07/72 02/05/60 SZÜL-HELY Szolnok Budapest Tiszapüspöki FIZETÉS 79.000 88.000 98.000 A relációs adatmodellben létrehozott adatbázisokat több táblázattal adjuk meg (ne felejtsük el, minden tábla egy egyedhalmaz), de a táblázatok (tehát az egyedek) közötti kapcsolatokat nem definiáljuk az adatmodell felírásakor. Ez azt jelenti, hogy nincsen köztük kapcsolat, de ezeket a kapcsolatokat például egyszerűen az fejezi ki, hogy két táblázatnak van közös oszlopa (mindkét táblázatban szerepel ugyan az a tulajdonság) A relációs adatmodell oszlopokba szedett

adatok együttese. A relációs adatbázis több táblából áll, kapcsolataikat előre nem adjuk meg. Funkcionális függőség: a P attribútum-részhalmaz funkcionálisan meghatározza a Q attribútumhalmazt, ha minden Phez tartozó értékhez (a P attribútumának oszlopaiban álló értékhez) pontosan egy Q-hoz tartozó értéket tudunk hozzárendelni. (Vagyis a P értékei egyértelműen meghatározzák a Q értékeit) Az attribútumok egy csoportja függ az attribútumok egy másik csoportjától. A kulcs és a reláció többi attribútuma között funkcionális függőség áll fenn. Pl.: LÉGIJÁRAT (REP-TÁRS, JÁRATSZ, DÁT, GÉPTIP, INDIDŐP, ÉRKIDŐP, INDHELY, ÉRKHELY, ÉTKTIP, ÜLHELY, OSZT) ahol REP TÁRS = a repülőtársaság JÁRATSZ = járatszám DÁT = dátum GÉPTIP = géptípus INDIDŐP = indulási időpont ÉRKIDŐP = érkezési időpont INDHELY = az indulás helye (város) ÉRKHRLY = az érkezés helye (város) ÉTKTIP = az étkezés típusa ÜLHELY =

ölőhely sorszáma OSZT = osztály Könnyen beláthatóak az alábbi funkcionális függőségek: 1. (REP-TÁRS, JÁRATSZ, DÁT) >>>> (GÉPTIP, INDIDŐP, ÉRKIDŐP) 2. (REP-TÁRS, JÁRATSZ) >>>> (INDHELY, ÉRKHELY, ÉRKTIP) 3. (GÉPTIP, ÜLHELY) >>>> (OSZTÁLY) magyarázat: 1) a repülőtársaság neve, a járat száma és a dátum meghatározza géptípust és azt, hogy a gép mikor indul és mikor érkezik ( ha az első három attribútum megegyezik, akkor meg kell egyeznie a másik háromnak is). 2) Ha a repülőtársaság és a járatszám megegyezik, akkor az indulási hely és az érkezési hely és az étkezés típusa is megegyezik, vagyis az előbbi két attribútum meghatározza az utóbbi hármat is. 3) Ha megadjuk a géptípust és az ülőhelyet, az meghatározza, hogy milyen osztályon utazik az utas. A példából is látszik, hogy a funkcionális függőség valóban a reláció belső szerkezetét írja le, az attribútumok