A doksi online olvasásához kérlek jelentkezz be!

A doksi online olvasásához kérlek jelentkezz be!

Nincs még értékelés. Legyél Te az első!

Mit olvastak a többiek, ha ezzel végeztek?

Tartalmi kivonat

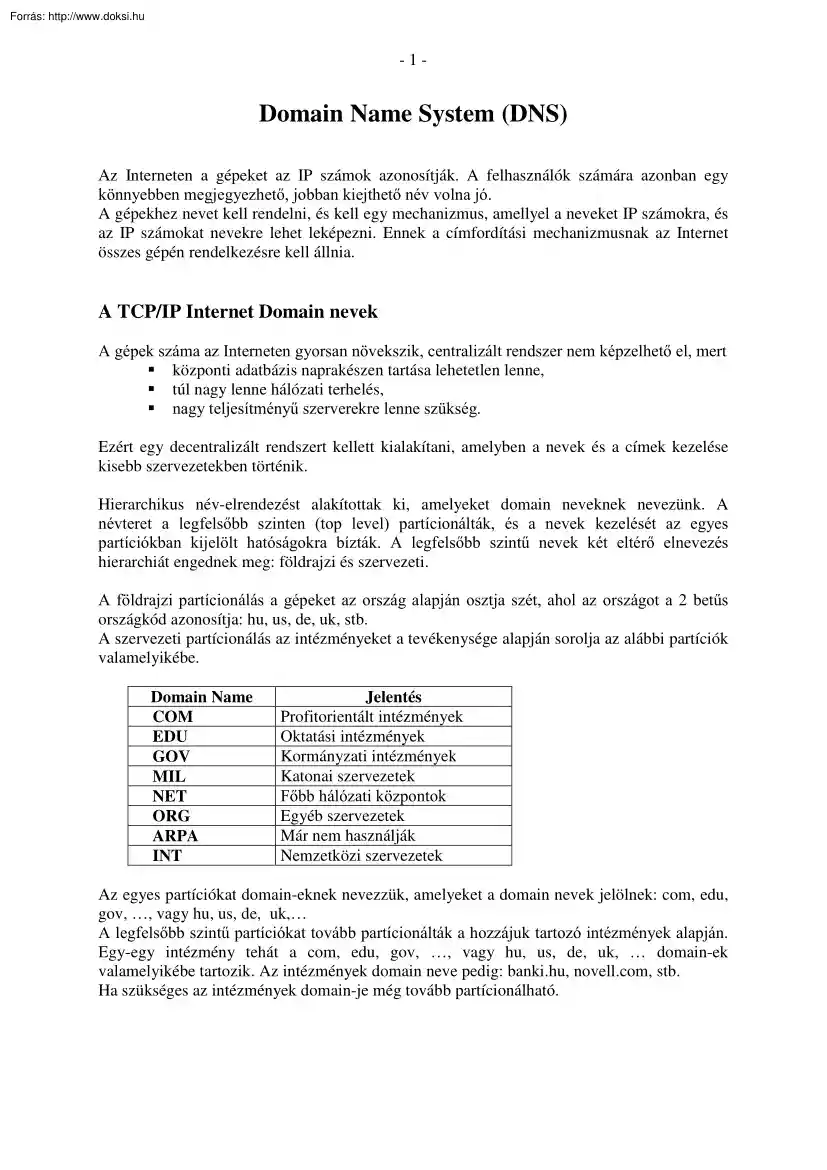

-1- Domain Name System (DNS) Az Interneten a gépeket az IP számok azonosítják. A felhasználók számára azonban egy könnyebben megjegyezhető, jobban kiejthető név volna jó. A gépekhez nevet kell rendelni, és kell egy mechanizmus, amellyel a neveket IP számokra, és az IP számokat nevekre lehet leképezni. Ennek a címfordítási mechanizmusnak az Internet összes gépén rendelkezésre kell állnia. A TCP/IP Internet Domain nevek A gépek száma az Interneten gyorsan növekszik, centralizált rendszer nem képzelhető el, mert központi adatbázis naprakészen tartása lehetetlen lenne, túl nagy lenne hálózati terhelés, nagy teljesítményű szerverekre lenne szükség. Ezért egy decentralizált rendszert kellett kialakítani, amelyben a nevek és a címek kezelése kisebb szervezetekben történik. Hierarchikus név-elrendezést alakítottak ki, amelyeket domain neveknek nevezünk. A névteret a legfelsőbb szinten (top level) partícionálták, és a

nevek kezelését az egyes partíciókban kijelölt hatóságokra bízták. A legfelsőbb szintű nevek két eltérő elnevezés hierarchiát engednek meg: földrajzi és szervezeti. A földrajzi partícionálás a gépeket az ország alapján osztja szét, ahol az országot a 2 betűs országkód azonosítja: hu, us, de, uk, stb. A szervezeti partícionálás az intézményeket a tevékenysége alapján sorolja az alábbi partíciók valamelyikébe. Domain Name COM EDU GOV MIL NET ORG ARPA INT Jelentés Profitorientált intézmények Oktatási intézmények Kormányzati intézmények Katonai szervezetek Főbb hálózati központok Egyéb szervezetek Már nem használják Nemzetközi szervezetek Az egyes partíciókat domain-eknek nevezzük, amelyeket a domain nevek jelölnek: com, edu, gov, , vagy hu, us, de, uk, A legfelsőbb szintű partíciókat tovább partícionálták a hozzájuk tartozó intézmények alapján. Egy-egy intézmény tehát a com, edu, gov, , vagy hu, us, de,

uk, domain-ek valamelyikébe tartozik. Az intézmények domain neve pedig: bankihu, novellcom, stb Ha szükséges az intézmények domain-je még tovább partícionálható. -2- Gyökér (névtelen) com edu gov hu us novell perdue nsf banki va cc cs ecn reston cnri Internet domain név hierarchia (részlet) Tehát a cs.perdueedu, a perdueedu és az edu egyaránt domain-ek Mindegyik domain rendelkezik egy hatósággal, amely az alá tartozó partíció neveit kezeli, felügyeli. Tehát a TCP/IP interneten a hierarchikus számítógép nevek elrendezése a földrajzi és/vagy a szervezeti struktúrát követi. A szervezetek pedig megkapják a névtér egy része felügyeletének jogát. A névtér partícionálása nem feltétlenül követi a fizikai hálózatok elrendezését Az objektumokra úgy hivatkozunk, hogy az objektum nevét a domain név elé írjuk. Pl: a banki.hu domain PC nevű gépére a pcbankihu névvel hivatkozunk A DNS rendszerben azonban nem csak

gépekre hivatkozhatunk, hanem egyéb objektumokra is, mint például Mail Exchanger (Levelező átjáró) vagy Name Server. Ezért az objektum név + domain név elrendezés nem elegendő a keresett objektum megnevezésére, hanem ki kell egészítenünk egy típussal. Domain név feloldás A nevek feloldását egy elosztott számítógépes rendszer biztosítja, amely független, együttműködő név szerverekből (name server) áll. A név szerver elvégzi a név-cím megfeleltetést. A kliens szoftver, amelyet név feloldónak (name resolver) nevezünk egy, vagy több névszerverhez fordul, amikor egy név lefordítására van szüksége. A név szerverek elrendezése a domain hierarchiának felel meg. Minden domain rendelkezik egy (vagy több) név szerverrel, amelyet domain felügyeleti hatósága üzemeltet. A gyökér (root) szerver a legfelsőbb szintű domain-eket ismeri, és tudja, hogy melyik domain-t melyik név szerver oldja fel. A következő szinten lévő név

szerverek a saját al-domain-jeiket oldják fel, és tudják, hogy melyik al-domain-t melyik név szerver oldja fel, és így tovább. -3Minden név szerver ismeri legalább egy gyökér név szerver címét. A név feloldását az alábbi ábrán szemléltetjük. Gyökér (névtelen) Name server Számítógép Root NS edu com hu Hu NS Com NS banki novell WWW Novell NS PC WWW PC elte bme Banki NS = www.novellcom = pc.bankihu Domain név feloldás pc.bankihu keresi a "wwwnovellcom" IP címét pc ismeri a banki.hu domain name szerverének IP címét (banki ns) 1. Pc megkérdezi a banki NS-t (az IP címe alapján), hogy mi a "wwwnovellcom" gép IP címe. 2. A Banki NS először megnézi, hogy a keresett név az általa felügyelt domain-ben van-e. Ha igen elvégzi a feloldást Ha nem (példánkban ez a helyzet) megkérdezi a Root NS-t, hogy mi a "com" domain name szerverének IP címe. 3. A Banki NS megkérdezi a Com NS-t, hogy mi a

"novellcom" domain name szerverének IP címe. 4. A Banki NS megkérdezi a Novell NS-t, hogy mi a "wwwnovellcom" gép IP címe. 5. A Banki NS megválaszolja a pcbankihu gépnek a "wwwnovellcom" gép IP címét. A példában a név rekurzív feloldását szemléltettük, azaz a hoszt egyetlen név szerverhez fordul, amely más szerverekkel együttműködve elvégzi a név feloldását. A hoszt kérhet iteratív feloldást is. Ha a név szerver nem tudja feloldani a nevet, csak annak a név szervernek a címét küldi vissza, amelyikhez legközelebb a hosztnak fordulnia kell. -4- A hatékonyság növelése name caching segítségével A név szerverek átmenetileg tárolják, az általuk feloldott neveket és címeket és hogy melyik név szerver oldotta fel a nevet. Ha bizonyos időn belül a név feloldását újra kérik, vagy egy domain név szerverének címére van szükség, a név szerver a cache-ből veszi elő. Ekkor ún nonauthoritative

választ ad a kérést faladó hosztnak. A cache-ben tárolt bejegyzések élettartamát, az eredeti feloldást végző név szervernek az adott névhez tartozó Time to Live paramétere határozza meg. DNS üzenet formátuma Ha egy alkalmazás egy adott nevű géppel akar kommunikálni, előbb meg kell találnia a névnek megfelelő IP címet. A hoszt resolver-e először megnézi a saját cache-ét, és csak akkor fordul a név szerverhez, ha nem találja a keresett nevet a cache-be. A DNS üzenet formátuma: 0 16 31 IDENTIFICATION PARAMETER NUMBER OF QUESTIONS NUMBER OF ANSWERS NUMBER OF AUTHORITY NUMBER OF ADDITIONAL QUESTION SECTION . ANSWER SECTION . AUTHORITY SECTION . ADDITIONAL INFORMATION SECTION . DNS üzenet formátum IDENTIFICATION: PATAMETER: NUMBER OF: QUESTION SECTION: a kliens ennek alapján rendeli egymáshoz a kérést és a választ. a kérés és a válasz kódját tartalmazza. az adott szekcióban foglalt tételek számát tartalmazza. kérések,

amelyekre választ kér a név szervertől. A PARAMETER mező bit-jeinek jelentése Parameter mező bit-jei 0 1-4 5 6 7 8 9 -11 Jelentés Művelet: 0 = Query; 1 = Answer Kérés típusa: 0 = Standard; 1 = Inverz 1, ha a válasz hiteles 1, ha a válasz csonka 1, ha rekurzív kérés 1, ha rekurzió lehetséges Fenntartott -512 - 15 Válasz típusa: 0 = nincs hiba; 2 = szerver hiba; 1 = formátum hiba a kérésben 3 = név nem létezik A QUESTION SECTION formátuma 0 16 31 QUERY DOMAIN NAME . QUERY TYPE QUERY CLASS DNS Question Section formátum QUERY TYPE: QUERY CLASS: ANSWER SECTION: AUTHORITY SECTION: ADD. INF SECTION: a kérés típusa: gép címére, vagy levélcímre van szükség Internet névre van szükség vagy valami másra resource rekordokból állnak Resource record 0 16 31 RESOURCE DOMAIN NAME . TYPE CLASS TIME TO LIVE RESOURCE DATA LENGTH RESOURCE DATA . DNS resource record formátum Tömörített nevek A DNS üzenetekben a neveket úgy tárolják,

hogy a név minden szavát (címkéjét) egy hossz byte előzi meg, ezért a szekciók változó hosszúságúak. -6- Objektum típusok A resource rekordok type mezője az alábbi típusokat tartalmazhatja: Típus A CNAME HINFO MINFO MX NS PTR SOA Jelentés Host Address Canonical name CPU & OS Mailbox Info Mail Exchanger Name Server Pointer Start of Authority TXT Arbitrary text Tartalom 32 bit-es IP cím Kanonikus domain név alias céljára A CPU és az operációs rendszer Maibox vagy mail list információ A domain levelező átjárója A domain name server-e Domain name (szimbolikus kapcsolat) A név hierarchiát specifikálja, amelyet a szerver implementál (több mező) Tetszőleges szöveg Inverz leképzés (Pointer query) Ismerjük az IP címet, és tudni szeretnénk a domain nevet. Ehhez egy speciális domain-t készítettek (in-addr.arpa), és egy speciális kérdést lehet feltenni a domain rendszernek, amelyet pointer query-nek nevezünk. Az IP cím legyen

aaa.bbbcccddd karakteres formában megadva A pointer query-hez az IP címből képezzük a ddd.cccbbbaaain-addrarpa sztringet Az így képzett sztringet kell egy inverz kérésben feladni a név szervernek. A név szerver a root szerverhez fordul, amely adatbázisában tárolja az érvényes IP címeket és az őket kezelő névszerverek címét. A név szerverek Az Interneten minden név szervert replikálni kell. A név szerveren tárolt információnak legalább két szerveren kell megjelennie, amelyek különböző hálózaton lévő gépeken futnak. A két szervert primary és secondary szervernek nevezzük. (Egy-egy szerver több domain név szerver feladatait képes ellátni.) A név szerverek fájának bármely pontjáról lokalizálni kell tudni bármelyik domain elsődleges és másodlagos név szerverét, és ha az elsődleges szerver nem elérhető, a kérést a másodlagos szervernek kell küldeni. -7- Nslookup segédprogram Név szerverek tesztelése. Nslookup NAME

NAME1 NAME2 help or set OPTION all [no]debug [no]d2 [no]defname [no]recurse [no]search [no]vc domain=NAME srchlist=N1[/N2/./N6] root=NAME retry=X timeout=X type=X querytype=X class=X [no]msxfr ixfrver=X server NAME lserver NAME finger [USER] root ls [opt] DOMAIN [> FILE] -a -d -t TYPE view FILE exit print info about the host/domain NAME using default server as above, but use NAME2 as server print info on common commands set an op print options, current server and host print debugging information print exhaustive debugging information append domain name to each query ask for recursive answer to query use domain search list always use a virtual circuit set default domain name to NAME set domain to N1 and search list to N1,N2, etc. set root server to NAME set number of retries to X set initial time-out interval to X s set query type (ex. A, ANY, CNAME, MX, NS, TR, OA, RV) same as type set query class (ex. IN (Internet), ANY) use MS fast zone transfer current version to use in IXFR

transfer request set default server to NAME, using current default server set default server to NAME, using initial serve finger the set current default server to the root optional NAME at the current default hos set current default server to the root list addresses in DOMAIN (optional: output to FILE) list canonical names and alias list all reco list records of the given type (e.g A, CNAME, MX, NS, PTR etc. sort an 'ls' output file and view it with pg exit the program Kérdések, feladatok: Miért kell egy név szervernek ismernie a szülő név szerver IP címét a domain neve helyett? Használjuk az nslookup programot a főiskola név szerverének lekérdezésére. Tetszőleges Internet alkalmazás elindításával váltsuk ki DNS kérést. A netmon programmal analizáljuk a DNS forgalmat. -1- Transmission Control Protocol (TCP) Megbízható adatfolyam átviteli protokoll. A szállítási réteg protokollja Azon alkalmazások számára, amelyek nagy

adatmennyiségeket forgalmaznak a hálózaton, nem megfelelő az IP és az UDP által biztosított megbízhatatlan szállítási szolgáltatás. Nem praktikus minden egyes alkalmazásba külön-külön beépíteni a hiba vizsgálatot és annak korrekcióját. Ezért szükség van egy megbízható adatfolyam átviteli protokollra A megbízható adatfolyam szolgáltatás jellemzői A jellemzők öt pontba foglalhatók: Adatfolyam orientált (Stream oriented) Az alkalmazás által továbbítani kívánt adatokat bit-ek ill. byte-ok sorozatának fogjuk fel. Az adatfolyam szolgáltatás pontosan ugyanazt a byte sorozatot adja át a cél gép alkalmazásának, amelyet a küldő gép adott átvitelre az átviteli szolgáltatásnak. Virtuális áramköri kapcsolat (Virtual Circuit Connection) Telefon kapcsolathoz hasonlítható. Az alkalmazások az operációs rendszerhez fordulnak, kérik az átviteli szolgáltatást. Az operációs rendszerek kérésére a protokoll szoftverek

kommunikálnak egymással, megbeszélik, hogy mindkét fél kész-e a kapcsolat létrehozására, majd megállapodnak a részletekben. Ezután a protokoll értesíti az alkalmazásokat, hogy a kapcsolat létrejött, kezdhetik az átvitelt. Az átvitel alatt a két gép protokoll programja állandóan kommunikál, és biztosítja, hogy az átvitt adatok hibátlanok legyenek. Csak a helyrehozhatatlan hibákat jelentik az alkalmazásoknak. Azért nevezzük a kapcsolatot virtuális áramköröknek, mert az alkalmazások úgy látják, mintha egy dedikált hardver kapcsolat lenne. A megbízhatóságot az adatfolyam átviteli protokoll biztosítja. Pufferelt átvitel (Buffered Transfer) Az alkalmazások tetszőleges mennyiségű adatot adhatnak át átvitelre a szállítási szolgáltatásnak, a protokoll szoftver pufferben gyűjti, majd a hatékonyságot szem előtt tartva kisebb-nagyobb csomagokban továbbítja. Szükség lehet, hogy akár egy-egy byteot is átvigyünk, (pl egy

billentyűleütést) Az erre szolgáló ún push mechanizmus kényszeríti a protokollt, hogy a puffer megtelte előtt vigye át az adatot. A vételi oldalon a protokoll szoftver késleltetés nélkül átadja az adatot az alkalmazásnak. Strukturálatlan adatfolyam (Unstructured Stream) A szolgáltatás által kézbesített adat nem strukturált. A szállítási szolgáltatás semmit sem tud az átviendő adat tartalmáról, azok struktúrájáról. Az alkalmazásoknak kell megegyezniük az adatok szerkezetében és megérteniük az adatfolyamot. -2Egyszerre kétirányú kapcsolat (Full Duplex Connection) A TCP kapcsolat egyidejű adatfolyam átvitelt biztosít mindkét irányba (full duplex). Az alkalmazások lezárhatják az egyik irányú adatfolyamot, ha kívánják (half duplex). A full duplex kapcsolat azért is előnyös, mert az ellenkező irányban haladó adatfolyam vezérlő információt is továbbíthat. Ez a piggybacking csökkenti a hálózati forgalmat A

megbízhatóság biztosítása Hogyan tud a protokoll szoftver megbízható szállítási szolgáltatást nyújtani megbízhatatlan csomag átviteli szolgáltatással (IP)? A m egoldás: p ozitív n yugtázás i smételt át vitellel ( positive ac knowledgement w ith retransmission). A vételi oldalon lévő protokoll szoftver nyugtát (acknowledgement=ACK) küld a feladónak, ha adat érkezik. A küldő minden átküldött üzenetet nyilvántart, és vár a nyugtára. Küldő oldal Üzenet Vételi oldal 1. Üzenet elküldése 1. Üzenet vétele ACK 1. vétele ACK 1. elküldése 2. Üzenet elküldése 2. Üzenet vétele ACK 2. vétele ACK 2. elküldése Pozitív nyugtázás újraküldéssel Az elküldéskor a TCP elindít egy időzítést, és ha nem érkezik nyugta, mielőtt az időzítés lejár, újraküldi az üzenetet. -3- Küldő oldal Üzenet Vételi oldal Csomag elvész 1. üzenet elküldése, időzítés indul 1. üzenetnek meg kellene érkezni ACK 1.-et el

kellene küldeni ACK 1.-nek meg kellene érkezni Időzítés lejár 1. üzenet újraküldése, időzítés indul 1. üzenet vétele ACK 1. elküldése ACK 1. vétele, időzítés törlése Újraküldés, ha a csomag elvész Ha az átviteli rendszernek nagy a késleltetése, az üzenetek kettőződhetnek (adat és a nyugtája egyaránt). A protokoll szoftver minden üzenetet egy sorszámmal lát el, és a vevőnek emlékeznie kell, hogy mely sorszámú üzenetek érkeztek meg. A nyugtában a protokoll szoftver visszaküldi a sorszámot a küldőnek, így az a nyugtákat és az elküldött üzeneteket egymáshoz tudja rendelni. Csúszó ablakok (Sliding Windows) Minden átküldött üzenet után megvárni a nyugtáját, mielőtt a következő üzenetet küldenénk, nem hatékony. Ekkor egyszerre csak egy irányba haladnának az üzenetek A csúszó ablakos technikával több üzenetet küldhetünk, mielőtt várnánk a nyugtára. A protokoll szoftver az átküldendő üzenetek

sorozatása egy kis méretű ablakot fektet, és az ablak összes üzenetét elküldi. Kezdő ablak 1 2 3 4 5 6 7 8 9 10 . 8 9 10 . Ablak csúszik 1 2 3 4 5 6 7 Csúszó ablakos protokoll 8 csomaggal Ha az ablak bal szélső üzenetére pozitív nyugat érkezik, az ablak eggyel jobbra csúszik. Az ablakban lehetnek elküldetlen üzenetek, és elküldött, de nem nyugtázott üzenetek. Az alábbi ábra 3 csomag elküldését és nyugtázását mutatja csúszó ablakos technikával. -4Küldő oldal Üzenet Vételi oldal 1. üzenet elküldése 2. üzenet elküldése 1. üzenet megérkezése 1. ACK elküldése 3. üzenet elküldése 2. üzenet megérkezése 2. ACK elküldése 1. ACK vétele 2. ACK vétele 3. üzenet megérkezése 3. ACK elküldése 3. ACK vétele 3 csomag elküldése csúszó ablakos protokoll használatával Az ablak méretének helyes megválasztása nagyban befolyásolja a protokoll hatékonyságát. A csúszó ablakos protokoll

minden üzenetre külön időzítőt működtet. A protokoll szoftver a vételi oldalon hasonló ablakkal rendelkezik, amelyben összeállítja a bejövő adatokat, és tárolja, hogy melyeket nyugtázta. A full duplex kommunikáció miatt valójában mindkét oldalon két-két ablak van a független kétirányú kommunikációra. A TCP-ben alkalmazott csúszó ablak technikával a flow control (végállomások közötti adatfolyam vezérlés) is megoldható. Az állomások az ablak méretét tudják változtatni A fogadott nyugták tartalmaznak az ablakra vonatkozó információt (window advertisment), amely lényegében a másik fél szabad puffer méretét tartalmazza. A küldő fél ennek alapján változtatja a saját ablakának méretét. Ha a fogadó pufferei kezdenek megtelni, kisebb ablakot jelölő közleményt küld a feladónak. Portok, kapcsolatok és végpontok A TCP lehetővé teszi, hogy egy több alkalmazás egyidejűleg kommunikáljon, és az üzenetet a megfelelő

alkalmazáshoz továbbítja. Az UDP-hez hasonlóan a TCP is a protocol port számokat használja, az üzenet végső címzettjének azonosításához. A TCP port azonban önmagában nem azonosítja a cél objektumot. A TCP a kapcsolat (connection) fogalmát használja fel az azonosításhoz. A kapcsolatokat két végponttal azonosítjuk. A végpont két egész szám: (host, port), ahol a host = a host IP címe port = egy TCP port a hoszton Pl.: (19219017337, 25) Két végpont azonosítja a kapcsolatot. Pl: (192.19017337, 25) és (19219017355, 1071) -5Egy másik kapcsolat ugyanazon a gépen: (192.19017337, 25) és (19219017355, 1156) Elegendő, ha a kapcsolatot azonosító 4 szám közül 1 különbözik! Passzív és aktív megnyitás A TCP, ellentétben az UDP-vel kapcsolat orientált, tehát mindkét végpontnak egyet kell értenie a részvételben. Az alkalmazás az egyik végponton végrehajt az ún. passzív megnyitást, jelezve, hogy hajlandó bejövő kapcsolatot fogadni.

Ekkor egy TCP port szám lesz hozzárendelve ehhez a végponthoz. Az alkalmazás a másik végponton pedig kéri az operációs rendszert, hogy végezzen aktív megnyitást a kapcsolat létrehozására. A két TCP szoftver felépíti a kapcsolatot, majd kezdődhet az alkalmazások adatcseréje. A TCP szegmens formátuma Minden TCP forgalom: kapcsolat felépítése, adatok átvitele, nyugta küldése, ablak méret hirdetmény, kapcsolat lezárása, az alábbi szerkezetű szegmensben lesz továbbítva: 0 4 10 16 SOURCE PORT 24 31 DESTINATION PORT SEQUENCE NUMBER ACKNOWLEDGEMENT NUMBER HLEN RESERVED CODE BITS WINDOW CHECKSUM URGENT POINTR IP OPTIONS (IF ANY) PADDING DATA . TCP szegmens formátum TCP szegmens (üzenet) = fejrész + adatrész SOURCE PORT DESTINATION PORT feladó TCP port száma. cél TCP port száma. -6SEQUENCE NUMBER ACKNOWLEDGEMENT NUMBER HLEN CODE BITS WINDOW a küldött adatok pozíciója a byte folyamban annak byte-nak a sorszáma az

adatfolyamban, amelyet a feladó legközelebb meg akar kapni. Ez az ellenkező irányú folyamra vonatkozik! A szegmens hossza 32 bit-es egységekben. Az üzenet tartalmára utal. Mekkora puffer áll rendelkezésére, mennyi adatot képes fogadni A CODE mező jelentése Bit (balról jobbra) URG ACK PSH RST SYN FIN Jelentés Urgent Pointer mező használva van Acknowledgement mező használva van A szegmens push műveletet kér A kapcsolat bontása A sorszámok szinkronizálása (kapcsolat felépítése) A küldő az adatfolyam végére ért Fenntartott TCP port számok Az UDP-hez hasonlóan a TCP is használja a fenntartott portszámokat (well-known port assignments). -7Az alábbi táblázat a jelenleg használt port hozzárendelés egy részletét tartalmazza: Decimális 0 1 5 7 9 11 13 15 17 19 20 21 23 25 37 42 43 53 77 79 93 95 101 102 103 104 111 113 117 119 129 139 160-223 Kulcsszó TCPMUX RJE ECHO DISCARD USERS DAYTIME QUOTE CHARGEN FTP-DATA FTP TELNET SMTP TIME

NAMESERVER NICNAME DOMAIN FINGER DCP SUPDUP HOSTNAME ISO-TSAP X400 X400-SND SUNRPC AUTH UUCP-PATH NNTP PWDGEN NETBIOS-SSN Reserved UNIX kulcsszó echo discard systat daytime netstat qotd chargen ftp-data ftp telnet smtp time name whois nameserver rje finger supdup hostnames iso-tsap x400 x400-snd sunrpc auth uucp-path nntp Leírás Reserved TCP multiplexor Remote Job Entry Echo Discard Active Users Daytime Network status program Quote of the Day Character Generator File Transfer Protocol (data) File Transfer Protocol Terminal Connection Simple Mail Transport Protocol Time Host Name Server Who Is Domain Name Server Any private RJE service Finger Device Control Protocol SUPDUP Protocol NIC Host Name Server ISO-TSAP X.400 Mail Service X.400 Mail Sending SUN Remote Procedure Call Authentication Service UUCP Path Service USENET News Transfer Protocol Password Generator Protocol NETBIOS Session Service Kérdések: Elveszett nyugták miért nem vonnak maguk után feltétlenül

újraküldést? Mit javasol, a TCP szoftver lezárja a hosszabb ideje nem használt kapcsolatot vagy nem? Milyen arányban hasznosul a sávszélesség, ha minden üzenet csak egy byte adatot tartalmaz? Feladatok: Vegyen fel hálózati forgalmat a Netmon program segítségével, majd analizálja a nyugtázás mechanizmusát. -1- User Datagram Protocol (UDP) Az IP protokoll csak két gép közötti adattovábbítást biztosítja. Nem teszi lehetővé az alkalmazások vagy a felhasználók azonosítását. Az UDP szállítási protokoll biztosítja, hogy egy gépen egyidejűleg futó több alkalmazói program egymástól függetlenül küldhessen és fogadhasson csomagokat. A csomag legvégső célpontjának azonosítása A csomagokat a gépen futó egy-egy process dolgozza fel, de a csomag végső célját mégsem azonosíthatjuk a process-el. Ehelyett az operációs rendszer egy sor absztrakt célpontot jelöl ki, amelyeket protocol port-oknak nevezünk. Minden protocol port-ot

egy pozitív egész azonosít. Az operációs rendszer gondoskodik egy interfész mechanizmusról, amelyet a process-ek használnak, hogy a port-ot specifikálják vagy elérjék. A port-ok elérése általában szinkronizált, ami azt jelenti, hogy ha egy process adatot kér egy portról, a futása felfüggesztődik, mindaddig, amíg az adat be nem érkezik. Ekkor az operációs rendszer a pufferben tárolt adatot átadja a process-nek, majd újra engedélyezi a futását. A protokoll szoftver az adatokat átmenetileg egy a porthoz rendelt sorban tárolja, amíg a process feldolgozza. A process-ek közötti kommunikációhoz a process-eknek ismerniük kell a cél gép IP címét és a protocol port számát, és minden üzenetnek tartalmaznia kell a cél és a forrás protocol port számot. User Datagram Protocol Az UDP csomag fejlécében lévő cél és forrás port szám biztosítja, hogy a csomag a megfelelő process-hez kerüljön feldolgozásra, és hogy a válasz üzenet is a

megfelelő helyre érkezzen. Az UDP az IP protokollt használja az üzenet továbbítására. Az IP szolgáltatását nem javítja fel, ugyanolyan megbízhatatlan, összeköttetés nélküli protokoll, mint az IP. Az üzeneteket nem nyugtázza A megbízhatatlanságból eredő problémák megoldása az alkalmazói programok feladata. Az UDP üzenet formátuma 0 16 31 UDP SOURCE PORT UDP DESTINATION PORT UDP MESSAGE LENGTH UDP CHECKSUM DATA . UDP adatgramma formátum -2- Az UDP üzenet beágyazása Az UDP a szállítási réteg protokollja. Az hálózati réteg (IP) a teljes UDP üzenetet egy IP adatgrammába ágyazza, majd az adatkapcsolati réteg fizikai keretbe ágyazva továbbítja a fizikai hálózaton. UDP feje Adatgramma feje Keret feje UDP adat-része Adatgramma adat-része Keret adat-része UDP beágyazása adatgrammába, majd az adatgramma keretbe foglalása A vételi oldalon a beágyazás ellenkezője zajlik le. A fizikai keretből előkerül az IP

adatgramma, az IP adatgrammából az UDP üzenet, ebből pedig az adat. Az UDP üzenet pontosan megegyezik a küldő állomáson előállított üzenettel, így az UDP pontosan ugyanazt az adatot továbbítja az alkalmazói programnak, amelyet a küldő állomás adott át az UDP protokollnak. A forrás és a cél IP címeket csak az IP fejrésze tartalmazza, a forrás és a cél port számokat pedig csak az UDP fejrésze hordozza. UDP multiplexálás, demultiplexálás és a portok A protokoll hierarchiában egy-egy réteg objektuma és a következő réteg több objektuma között multiplexálni ill. demultiplexálni kell Például az UDP szoftver üzeneteket fogad számos alkalmazástól és átadja az IP-nek továbbításra, és megfordítva, az IP-től kapott adatgrammákat továbbítja a megfelelő alkalmazásnak. A multiplexálás és a demultiplexálás az UDP és az alkalmazói program között a port mechanizmussal történik. Minden alkalmazói program kér az operációs

rendszertől egy protocol port-ot és az ehhez rendelt port számot. Ha az alkalmazás egy bizonyos protocol port-on küld egy üzenetet, a port szám bekerül az UDP üzenet SOURCE PORT mezőjébe. Bejövő üzenet esetén az UDP az IP-től kapott üzenetet az UDP DESTINATION PORT száma alapján demultiplexálja a megfelelő alkalmazásnak: -3- Port 1 Port 2 Port 3 UDP: demultiplexálás a port alapján UDP adatgramma érkezik IP réteg IP fölötti réteg demultiplexálása A port-ot leginkább egy sornak tekinthetjük. Ebben tároljuk a bejövő üzeneteket feldolgozás előtt. Az UDP megvizsgálja a bejövő üzenetek port számát, hogy az megfelel-e egy létező port-nak. Ha nem, ICMP port unreachable hibaüzenetet generál, és eldobja az üzenetet, egyébként a megfelelő alkalmazásnak továbbítja. UDP port számok A TCP/IP bizonyos port számokat eleve bizonyos alkalmazásokhoz rendel, ezt well-known port assignments-nek nevezzük. A magasabb port számokat

alkalmazói programokhoz lehet dinamikusan hozzárendelni. Az alábbi táblázat a jelenleg használt port hozzárendelés egy részletét tartalmazza: Decimális 0 7 9 11 13 15 17 19 37 42 43 53 67 68 69 111 123 161 162 512 513 514 525 Kulcsszó ECHO DISCARD USERS DAYTIME QUOTE CHARGEN TIME NAMESERVER NICNAME DOMAIN BOOTPS BOOTPC TFTP SUNRPC NTP - UNIX kulcsszó echo discard sysstat daytime netstat qotd chargen time name whois nameserver bootps bootpc tftp sunrpc ntp snmp snmp-trap biff who syslog timed Leírás Reserved Echo Discard Active Users Daytime Who is up or NETSTAT Qoute of the day Character generator Time Host Name Server Who Is Domain Name Server Bootstrap Protocol Server Bootstrap Protocol Client Trivial File Transfer Sun Microsystem RPC Network Time Protocol SNMP net monitor SNMP traps UNIX comstat UNIX rwho daemon system log Time daemon -1- Internet címek Az eszközök globális azonosítása. 32 bit-es bináris cím. IP címnek nevezzük 0 1 2 3 4 8 16

netid 24 Class A 0 Class B 10 Class C 110 netid Class D 1110 multicast address Class E 11110 reserved for future use 31 hostid netid hostid hostid Internet címek Minden hoszt egyedi címmel rendelkezik. Gyakorlatilag a címzésre az A, B és C osztályokat használják. A cím első 3 bit-je írja le az osztályt A cím két része: (netid, hostid) a hálózat és azon belül a hoszt azonosítására. Az A, B, C osztályú címek különböző méretű hálózatok címzésére használható. Egy hálózaton belül minden eszköz hálózati címe (netid) azonos! Csak a hoszt címben különböznek (hostid) A forgalomirányítók (útvonalválasztók, router-ek) a netid-et használják a csomagok továbbításakor. A címek a hálózati csatlakozást azonosítják: Mivel az IP címek a hálózatot és a hoszt-ot is azonosítják, az olyan számítógépek, amelyek több hálózatra is kapcsolódnak (multi-homed host) minden interfészükre külön IP címmel

rendelkeznek. Network és Broadcast címek Az IP címek a hálózatot is azonosítják: az olyan cím, amelynek hostid része csupa 0 bit-ből áll. Broadcast cím: az olyan cím, amelynek hostid része csupa 1-bit-ből áll. -2Ezzel a hálózat összes gépére küldhető csomag. Ez csak akkor hatékony, ha a fizikai hálózat szintén rendelkezik broadcast képességgel (pl. Ethernet) Irányított (directed) broadcast esetén a netid rész érvényes hálózati azonosítót tartalmaz, és az így megadott hálózat összes gépére küldhető broadcast. Korlátozott (limited) broadcast vagy helyi (local) broadcast esetén a teljes cím csupa 1 bit-ből áll, és csak a helyi hálózat gépei kapják meg az üzenetet. A TCP/IP a lehető legkevesebb számú gépre korlátozza a broadcast-ot. Csupa '0' címek Ha a netid = csupa 0 bit, a szóban forgó hálózatot jelenti. Ha a hostid = csupa 0 bit, a szóban forgó gépet jelenti. Olyan gépek használják ideiglenesen,

amelyek nem ismerik a saját címüket. Válasz csomagok nem tartalmazhatnak ilyen címeket. Multicast címzés Többes címzés, amikor a gépek nem csak a saját unicast címüket ismerik fel, hanem bizonyos multicast címeket is. A gépek egy meghatározott csoportja (nem csak ugyanazon a hálózaton) számára lehet csomagokat küldeni (pl. video on demand) Csak akkor hatékony, ha a fizikai hálózat is támogatja a multicast címzést. Az IP címzés néhány szabálya Ha egy számítógépet egy másik hálózatra kapcsolunk át, meg kell változtatni az IP címét! A csomag útja egy multi-homed számítógépre függ attól is, hogy melyik címére adtuk fel a csomagot. IP címek decimális megadása A 32 bit-es IP címeket programokban, dokumentációkban gyakran pontokkal elválasztott decimális egészként adjuk meg: pl. 192.19017337 Az egyes IP címosztályok címtartományai Osztály A B C D E Legkisebb cím 0.100 128.000 192.010 224.000 240.000 Legnagyobb cím

126.000 191.25500 223.2552550 239.255255255 147.255255255 -3- Loopback cím A 127.000 cím egyik osztályhoz sincs rendelve A helyi gépet jelenti Teszt célra és processzek közötti kommunikációra használható. A szoftver sosem küldi ki az ilyen című csomagot a hálózatra. Speciális címek összefoglalása csupa 0 Class B csupa 0 Class C host csupa 1 Class D net 127 E Class Ez a host1 Host ezen a hálózaton 1 Korlátozott broadcast (helyi hálózat) 2 csupa 1 bármi (gyakran 1) Irányított broadcast ezen a hálózaton 2 Loopback 3 1 Csak rendszerindításkor megengedett,célállomás címeként nem használható 2 Forráscímként nem használható 3 A hálózaton soha nem jelenik meg Speciális címek jelentése Az Internet címek kiosztása Az Internet címeket az Internet Network Information Center (INTERNIC)-től lehet beszerezni (vagy egy nemzeti szervezettől). Csak a IP cím network részét adminisztrálja az INTERNIC, a cím hoszt részét a helyi

hálózati adminisztrátor rendeli az interfészekhez. Network byte sorrend Az egyes hosztok különbözőképpen ábrázolják a számokat: Little Endian vagy Big Endian. A számok ábrázolását (címek, csomag hosszak, stb.) szabványosítani kellett A TCP/IP standard byte order-t használ (ez a Big Endian). Az összes hoszt és router erre az alakra konvertálja a számokat a helyi ábrázolásmódból mielőtt továbbítaná, és a beérkezett számokat erről az alakról a helyi ábrázolási formára hozza. A Big Endian ábrázolásmódban a szignifikánsabb byte-ok közelebb vannak a csomag elejéhez. -4- Példa-hálózat Ethernet 193.2242250 193.2242253 Donat multihomed szerver 193.2242254 PC-122 Ethernet host 193.2242255 PC-123 Ethernet host 193.1922243 Lapu2 router Lapu1 router 193.1922241 193.2242256 TOKEN RING 193.1922240 193.1922242 193.19222412 3 hálózat összekapcsolása 2 router segítségével PC-34 Token Ring host 10.0036 -5- Az Internet

címek leképzése fizikai címekre (ARP) Az Interneten (TCP/IP) az eszközöket az IP címükkel azonosítjuk, adatot azonban a fizikai hálózaton csak a fizikai címre lehet küldeni. Az IP címet valahogyan meg kell feleltetni az eszköz fizikai címével. Bármilyen hálózati technológiát használunk, két azonos hálózaton lévő számítógép csak akkor kommunikálhat, ha ismerik egymás fizikai címét. Az IP címet tehát le kell képezni fizikai címre, és ezt a leképzést a csomag minden állomásán (router vagy hoszt) meg kell tenni a csomag teljes útja során a kiinduló állomástól a legvégső állomásig. Hogyan tudja meg egy hoszt vagy router egy adott IP című gép fizikai címét, ha csomagot akar küldeni neki? A különböző hálózatokban eltérő megoldásokat használnak: − A gépek táblázatot tartanak fenn a velük azonos hálózaton lévő gépek IP-fizikai cím párokkal. − Az IP cím tartalmazza a fizikai címet (közvetlen leképzés).

− Dinamikus cím feloldás. Dinamikus cím feloldás A broadcast képességgel rendelkező hálózatokban (pl. Ethernet) használható megoldás A protokoll neve: Address Resolution Protocol (ARP). Az ARP lehetővé teszi, hogy egy hoszt az ugyanazon a fizikai hálózaton lévő cél állo– más IP címének ismeretében megtudja annak fizikai (MAC) címét. Az 'A' gép keresi az IB IP című gép PB fizikai címét. Az 'A' gép felad egy brodcast-ot, amelyben azt kérdezi, hogy mi az IB fizikai címe. Az a gép, amelyik felismeri a kérésben a saját IP címét, egy ARP válaszban közvetlenül 'A'-nak küldi meg a fizikai címét: A X B Y ‘A’ host felad egy ARP kérést tartalmazó broadcast-ot, hogy mi az IB fizikai címe A X B Y ‘B’ host válaszol egy ARP válaszban, megadva az IB - PB címpárt ‘I: Internet cím P: fizikai cím (MAC) -6- ARP cache A hosztok és router-ek egy ún. ARP cache-t tartanak fenn, amelyben

eltárolják a beszerzett IP-MAC cím párokat, hogy ne kelljen minden csomag elküldése előtt ARP kérést feladni. A régen beszerzett tételeket törli a cache-ből, hogy az esetleges változások miatt ne maradjanak hibás tételek a cache-ben. ARP finomítások Az ARP kérésben a feladó elküldi a saját IP-MAC cím párját, amelyet az összes gép fogad, és ezzel frissíti a saját cache tábláját. ARP protokoll formátum Az ARP kérés és válasz Ethernet keretben utazik, amelynek típus mezője: 080616. Az ARP üzenet felépítése: 0 8 16 HARDWARE TYPE HLEN PLEN 24 31 PROTOCOL TYPE OPERATION SENDER HA (octets 0-3) SENDER HA (octets 4-5) SENDER IP (octets 0-1) SENDER IP (octets 2-3) TARGET HA (octets 0-1) TARGET HA (octets 2-5) TARGET IP (octets 0-3) ARP üzenet formátum HARDWARE TYPE: 1 Ethernet esetén PROTOCOL TYPE: 080016 IP OPERATION: ARP kérés:1, ARP válasz: 2 HLEN: Hardver cím hossza: 6 Ethernet esetén PLEN: IP cím hossza: 4 Kérdések:

Kell-e az ARP-nek módosítania a cache-t, ha egy adott IP címre már létezik bejegyzés a cache-ben? Kell-e az ARP-nek módosítania a cache-t, ha kérés nélkül érkezik információ? -7Miért tartják az ARP-t biztonsági szempontból gyenge láncszemnek? Hogyan használható az ARP arra, hogy bekapcsoláskor megállapítsuk, van-e a mienkkel azonos IP című gép a hálózaton? Miért okoz intenzív broadcast-ot, ha egy távoli Ethernet hálózat nem létező IP című gépére csomagokat küldünk? ARP segédprogram A TCP/IP -t használó operációs rendszerekben megtalálható. Displays and modifies the IP-to-Physical address translation tables used by address resolution protocol (ARP). ARP -s inet addr eth addr [if addr] ARP -d inet addr [if addr] ARP -a [inet addr] [-N if addr] -a -g inet addr -N if addr -d -s eth addr if addr Displays current ARP entries by interrogating the current protocol data. If inet addr is specified, the IP and Physical addresses for only

the specified computer are displayed. If more than one network interface uses ARP, entries for each ARP table are displayed. Same as -a. Specifies an internet address. Displays the ARP entries for the network interface specified by if addr. Deletes the host specified by inet addr. Adds the host and associates the Internet address inet addr with the Physical address eth addr. The Physical address is given as 6 hexadecimal bytes separated by hyphens. The entry is permanent Specifies a physical address. If present, this specifies the Internet address of interface whose address translation table should be modified. If not present, the first applicable interface will be used. Gyakorlat: Netmon programmal felvenni a hálózati forgalmat. Ping programmal megszólítani a szomszéd asztalnál ülő társ gépét. ARP programmal megvizsgálni az ARP cache tartalmát. Netmon capture file tartalmának vizsgálata. ARP forgalom kiszűrése ARP csomagok (kérés és válsz) tartalmának

vizsgálata. Törölni az ARP cache-ből a saját kérésre kapott IP-MAC bejegyzést. Megvizsgálni, hogyan alakul a többi gép ARP cache-ének tartalma. -1- Internet Control Message Protocol (ICMP) Az Internet hiba és vezérlő üzenet továbbító protokollja Az adatgramma haladása során router-ek során halad, míg eléri célállomást. Ha egy router nem képes továbbítani az adatgrammát, vagy valamilyen rendellenességet tapasztal (pl. torlódás) értesítenie kell az adatgrammát feladó számítógépet, hogy orvosolja a problémát. A hosztok és router-ek az ICMP protokoll segítségével küldhetnek hiba és vezérlő információt. Az Internet Control Message Protocol Néhány lehetséges hiba, ami miatt hibajelzésről gondoskodni kell: Vonalak, hardver eszközök meghibásodása, Az IP nem tudja eljuttatni a csomagot a célba, mert a célállomás átmenetileg vagy véglegesen ki van kapcsolva vagy nincs csatlakoztatva a hálózatra. A Time

to Live számláló értéke eléri a 0-át. A router-eken torlódnak a csomagok. A hibák jelzését a TCP/IP protokoll család ICMP protokollja segítségével oldják meg. Az ICMP üzenetek az IP adatgaramma adat-részében utaznak. Az ICMP üzenet célja nem az alkalmazói program vagy felhasználó, hanem a célállomás ICMP modulja. Majd az ICMP modul dönti el, hogy mit kezd az üzenettel, melyik szoftver modult értesíti. Összefoglalva: Az ICMP lehetővé teszi, hogy hosztok vagy router-ek hiba vagy vezérlő üzenetet küldjenek m ás ho sztoknak v agy r outer-eknek. A z I CMP mindig ké t g ép I P szoftvere között biztosít kommunikációt. Hibajelzés vagy hibajavítás Az ICMP technikailag egy hibajelző mechanizmus. Amikor egy adatgramma hibát okoz, az ICMP jelzi a hibát az adatgramma eredeti feladójának. A feladó állomásnak kell a hibát összekapcsolnia a megfelelő alkalmazással, vagy megtenni a szükséges intézkedést a hiba kiküszöbölésére. A

hibák egy része az adatgramma eredeti feladójától származik, más része nem. Az ICMP mindig az adatgramma eredeti feladóját értesíti, a közbenső router-eket nem képes értesíteni. Pl. Tegyük fel, hogy az adatgramma az R1, R2, Rk router-eken halad keresztül. Ha Rk hibás routing információk alapján RE -nek továbbítja a csomagot, RE nem tudja az ICMP-vel értesíteni az Rk router-t, hanem csak a csomag eredeti feladóját. -2Ennek oka az IP adatgramma struktúrájában rejlik. Az IP fejrésze csak a feladó és a célállomás IP címét tartalmazza, a router-ekét nem! A router-ek nem rendelkeznek azon eszközök címével, amelyeken a csomag áthaladt. Az ICMP üzenetkézbesítés Az ICMP üzenet egy IP csomagban utazik az interneten. Ugyanúgy halad router-eken keresztül, mint a normális adatot szállító IP csomag. Az ICMP üzenet továbbítása is lehet sikertelen, azonban egy ICMP üzenetet szállító IP csomag elakadásáról újabb ICMP üzenet nem

generálódik! ICMP feje Adatgramma feje Keret feje ICMP adat-része Adatgramma adat-része Keret adat-része ICMP beágyazása adatgrammába, majd az adatgramma keretbe foglalása Az ICMP üzenet IP csomagba ágyazódik, az ICMP mégsem tekinthető magasabb szintű protokollnak. Az ICMP az IP szükséges része Az ICMP üzenet nem továbbítható közvetlenül a fizikai hálózaton, mivel a célállomás eléréséhez általában több fizikai hálózaton kell keresztülhaladnia. Az ICMP üzenet formátuma Mindegyik ICMP üzenet saját formátummal rendelkezik, az első 3 mezőjük azonos: TYPE CODE CHECKSUM Azonosítja az üzenetet. További információt ad az üzenet típusáról. Az ICMP üzenet ellenőrző összege. A fentieken kívül azon üzenetek, amelyek valamilyen hibát jeleznek, mindig tartalmazzák a hibát okozó adatgramma első 64 bit-jét. -3Az ICMP TYPE mező meghatározza az üzenet jelentését és a formáját: Type mező 0 3 4 5 8 11 12 13 14 15 16

17 18 ICMP üzenet típus Echo Reply Destination Unreachable Source Quench Redirect (change a route) Echo Request Time Exceeded for Datagram Parameter Problem on Datagram Timestamp Request Timestamp Reply Information Request (obsolete) Information Reply (obsolete) Address Mask Request Address Mask Reply A célállomás elérhetőségének tesztelése A hálózati problémák feltárásához nyújt segítséget az echo request és echo reply üzenet. Minden gép, amely kap egy echo request üzenetet, egy echo reply üzenetben megválaszolja. Ezzel tesztelhető a hálózati alrendszer. A legtöbb operációs rendszer a ping programmal teszi ezt a mechanizmust közvetlenül elérhetővé a felhasználók számára. Az Echo Request és Echo Reply üzenet formátum 0 8 TYPE (8 v. 0) 16 31 CHECKSUM CODE (0) SEQUENCE NUMBER IDENTIFIER OPTIONAL DATA . ICMP echo kérés és válasz OPTIONAL DATA IDENTIFIER SEQUENCE NUMBER TYPE A feladó kitöltheti ezt a mezőt tetszőleges

adattal, a célállomás a válaszüzenetébe átmásolja ezt. A kérést és a választ rendeli egymáshoz A kérést és a választ rendeli egymáshoz kérés = 8; válasz = 0 -4- Elérhetetlen célállomás Ha egy router nem tudja kézbesíteni vagy továbbítani a csomagot, ezt az üzenetet küldi az eredeti feladónak. 0 8 TYPE (3) 16 31 CHECKSUM CODE (0-12) UNUSED (CSUPA 0) INTERNET HEADER + FIRST 64 BITS OF DATAGRAM . ICMP cél nem elérhető Az ICMP CODE mező részletezi a problémát: Code mező 0 1 2 3 4 5 6 7 8 9 10 11 12 Jelentés Network Unreachable Host Unreachable Protocol Unreachable Port Unreachable Fragmentation needed and DF set Source route failed Destination network unknown Destination host unknown Source host isolated Communication with destination network administratively prohibited Communication with destination host administratively prohibited Network unreachable for type of service Host unreachable for type of service A router destination

unreachable üzenetet küld, valahányszor egy adatgrammát nem képes kézbesíteni vagy továbbítani. A router-ek azonban nem mindig észlelik a hibát Pl Ethernet hálózaton MAC szinten nincs visszaigazolás. Torlódás és adatfolyam vezérlés (Congestion and Datagram Flow Control) Torlódás akkor fordul elő, ha a router nem képes olyan gyorsan továbbítani a csomagokat, mint amilyen gyorsan érkeznek. Ennek alapvetően két oka lehet: Gyors forrás A csomagok több forrásból származnak A router-ekben és a hosztokban lévő puffrek átmenetileg kiküszöbölhetik a forgalmi csúcsokat, de tartósan megnövekedett forgalmat nem tudnak feloldani. -5A gépek az ICMP forrás elfojtás üzenettel jelezhetik a forrásnak a torlódást. A router-ek minden eldobott csomag-ról generálnak egy forrás elfojtás üzenetet. Egyes router-ek csak a legnagyobb forgalmat generáló forrást értesítik, vagy már a torlódás bekövetkezte előtt (hosszú várakozó sorok)

elküldik a hibaüzenetet. A forrás elfojtás üzenetnek nincs fordított párja. Ezért a hoszt IP protokollja úgy működik, hogy ha adott célállomásra küldött üzenetről forrás elfojtás üzenetet kap, addig csökkenti a sebességet, amíg a hibaüzenetek megszűnnek, majd fokozatosan növeli az üzenetek gyakoriságát addig, amíg újra forrás elfojtás üzenet nem érkezik. Forrás elfojtás (Source Quench) 0 8 TYPE (4) 16 31 CHECKSUM CODE (0) UNUSED (CSUPA 0) INTERNET HEADER + FIRST 64 BITS OF DATAGRAM . ICMP forrás elfojtás Útvonal megváltoztatás kérés (Route Change Request) A hosztok általában csak egyetlen router címét ismerik, és neki küldik az összes továbbítandó csomagot. A router, ha az adott célállomásra jobb kiinduló router-t ismer, ICMP üzenetben jelzi a hosztnak, hogy a többi csomagot melyik router-nek továbbítsa ezután. Routing ciklus vagy túl hosszú útvonal (Time exceeded for a datagram) A hibás routing táblákból

eredő ciklusokat, és a túl hosszú útvonalakat a Time to Live számlálóval küszöbölik ki. Ha a TTL miatt kell egy csomagot eldobni, ezt az ICMP üzenetet generálja a router. Egyéb problémák jelzése (Parameter problem on datagram) Általában a hibás adatgramma fejléceket jelzik ezzel az ICMP üzenettel. -6- Órák szinkronizálása és csomag haladási idejének becslése (Timestamp request and reply) A gépek lekérdezhetik a másik gép óráját, amely korrigálható a csomagok haladási idejével. Ezzel a mechanizmussal egyúttal a csomag haladási ideje is becsülhető az adott útvonalon. Subnet maszk kérés és válasz (Address mask request and reply) Subnet használata esetén a Subnet Mask határozza meg, hogy az adott osztályú cím hosztokat azonosító részéből mely bitek határozzák meg az adott fizikai hálózatot. Ez a maszk beállítható a hoszt hálózati konfigurálásakor, de ezzel az ICMP kéréssel be is szerezhető a router-től. A

kérés a router-nek közvetlenül is elküldhető, vagy broadcast-tal is kérhető 0 8 TYPE (17 v. 18) 16 CODE (0) 31 CHECKSUM SEQUENCE NUMBER IDENTIFIER ADDRESS MASK ICMP cím maszk kérés és válasz Ping segédprogram Cél elérhetőségének tesztelése: ping [-t] [-a] [-n count] [-l size] [-f] [-i TTL] [-v TOS] [-r count] [-s count] [[-j host-list] | [-k host-list]] [-w timeout] destination-list -t -a -n count -l size -f -i TTL -v TOS -r count -s count -j host-list -k host-list -w timeout Ping the specifed host until interrupted. Resolve addresses to hostnames. Number of echo requests to send. Send buffer size. Set Don't Fragment flag in packet. Time To Live. Type Of Service. Record route for count hops. Timestamp for count hops. Loose source route along host-list. Strict source route along host-list. Timeout in milliseconds to wait for each reply. -7- Feladatok Analizáljuk az előre felvett hálózati forgalom ICMP üzeneteit! A netmon programmal vegyük

fel a hálózati forgalmat, szűrjük ki az ICMP üzeneteket, elemezzük ezeket! Generáljunk olyan hálózati forgalmat, amely kiváltja a forrás elfojtás üzenetet! Használjuk a ping programot hosztok és router-ek elérhetőségének vizsgálatára! Próbáljunk meg elérni egy nem létező szervert a helyi hálózati szegmensen és egy távoli szegmense. Melyik esetben kapunk hibaüzenetet, és miért? -1- IP Subnet címzés A subnet címzés lehetővé teszi, hogy ugyanazt a hálózati címet használjuk egy hálózat több fizikai alhálózatán. Az IP cím felépítése: hálózat címe + hoszt címe: 0 1 2 3 4 8 16 24 netid Class B 31 hostid netid Class C hostid Internet címek felosztása hálózati és hoszt részre Egy fizikai hálózat összes gépe IP címének ugyanazzal a hálózati címmel kell rendelkeznie. Ethernet 193.2242250 193.2242253 Donat multihomed szerver 193.2242254 PC-122 Ethernet host 193.2242255 PC-123 Ethernet host 193.1922243

Lapu1 router 193.1922241 193.2242256 Lapu2 router TOKEN RING 193.1922240 193.1922242 10.0036 193.19222412 3 hálózat összekapcsolása 2 router segítségével PC-34 Token Ring host Az ered eti I P cí mzési s émában m inden f izikai h álózathoz eg yedi h álózati cí met rendeltek. T ehát m inden h oszt I P cí mének h álózati rés ze ( netid) a zonos v olt, a h oszt (hostid) része pedig egyedi. Ez az elrendezés lehetővé tette, hogy a routing táblák viszonylag kis méretűek maradjanak, mivel csak hálózatonként volt szükség egy-egy bejegyzésre a táblában, nem pedig hosztonként. -2Az egyes hálózatoknak lehetőségük van a fenti sémától eltérni, feltéve, hogy a változtatás más hálózatok számára láthatatlan marad. A hálózaton belül minden hoszt és router alkalmazkodik a megváltozott címzési sémához, más hálózatok pedig ugyanúgy kezelik a hálózatot, mintha semmi változás nem történne. A hálózatszámok csökkentése

Az Internet robbanásszerű terjedésével a hosztok és a hálózatok száma óriási ütemben növekszik. Ennek hatásai: a központi adminisztratív feladatok növekednek, a router-ek routing táblái óriásira megnövekednek, és a rendelkezésre álló címtartomány előbb-utóbb kimerül. Tehát minimalizálni kell a hálózati címeket. Mindhárom problémára némi orvosság a subnet címzés, amelynek lényege, hogy: Egy hálózati címet meg kell osztani több fizikai hálózaton. Subnet címzés Szabványosított megoldás. Ezzel a mechanizmussal az összes IP szoftver rendelkezik Az alábbi példában a 128.1000 B osztályú hálózat 2 fizikai hálózatból áll Csak a helyi R router tudja, hogy több fizikai hálózat van, és hogyan kell közöttük a forgalmat irányítani. 128.1010 hálózat 128.1011 H1 Az Internet többi része 128.1012 H2 R 128.1020 hálózat Összes forgalom a 128.1000 hálózatra 128.1021 H3 128.1022 H4 2 fizikai hálózat

subnet címzéssel B ossztályú hálózati címmel Minden más router úgy kezeli a hálózatot, mintha csak 1 fizikai hálózat lenne. A fizikai hálózatok közötti választást úgy oldják meg, hogy a cím 3. byte-ja a fizikai hálózatokat különbözteti meg. Az egyik hálózat gépei a 128.101X, a másiké pedig a 128102X tartományból kerülnek ki A router a 3. byte alapján dönti el, hogy melyik fizikai hálózatra kell továbbítani a csomagot -3- Internet rész Internet rész Helyi rész Fizikai hálózat Host A subnet cím elvi sémája: a.) az eredeti IP cím sémája b.) a subnet sémája: a helyi rész 2 részből áll, amelyek a fizikai hálózatot és a hosztot azonosítják Úgy t ekintjük a 32 bi t-es I P cí met, m int a melynek va n eg y I nternet r észe és eg y h elyi r észe, ahol az Internet rész a helyet azonosítja, akár több fizikai hálózattal, és a Helyi rész a fizikai hálózatot és a hosztot azonosítja a helyen belül. Ezzel

egyfajta hierarchikus címzés, amely természetesen hierarchikus routing-hoz vezet. Hogy a subnet cím partícionálása maximálisan rugalmas legyen, a TCP/IP subnet szabvány megengedi, hogy a subnet értelemezését minden egyes fizikai hálózat egymástól függetlenül végezze. Azonban ha a subnet partícionálása megtörtént, a fizikai hálózat összes gépének ezt tekintetbe kell vennie. A subnet megvalósítása subnet mask segítségével A kérdés az, hogyan azonosítsuk a cím helyi részén belül a fizikai hálózatot és a hosztot azonosító részt. Erre egy 32 bit-es subnet maszkot használnak: Ebben minden bit, amely a hálózatot azonosítja '1' , és minden bit, amely a hosztokat azonosítja '0'. Pl. Az alábbi maszk a fenti B osztályú hálózat subnet felosztásának megfelelő maszk: 11111111 11111111 11111111 00000000 A 3. byte azonosítja a fizikai hálózatokat, így elvileg 256 (valójában csak 254) fizikai hálózat lehetséges

az adott helyen belül. A hálózatok: 128.1010 128.1020 128.1030 128.102540 A szabvány nagyobb rugalmasságot enged meg, de javasolt, hogy a subnet maszk az összes fizikai hálózaton belül azonos legyen. -4- A subnet mask reprezentációja Pontokkal elválasztott decimális számok. Pl: 2552552550 Pontokkal elválasztott hexadecimális számok. Pl: ffffff0 Általában a helyi operációs rendszertől függ, hogy milyen ábrázolási módszert alkalmazunk. Routing subnet használata esetén A routing tábla bejegyzései az alábbi tételeket tartalmazzák: subnet maszk, hálózat címe, következő router címe A subnet maszk is szükséges, mivel a címből nem derül ki, hogy az adott hálózatot hogyan osztották fel alhálózatokra. Az út választásakor a router bit-enkénti logikai ÉS műveletet végez a cél IP címmel és a subnet maszkkal, majd az így kapott értéket keresi meg a routing tábla hálózat-címei között. Ha egyezést talál, a

csomagot a következő router címére küldi. Az alábbi routing algoritmus az alapértelmezett útvonalat is megfelelően kezeli: A r outing t áblában az al apértelmezett útvonalat 0.000 hál ózat c ímmel é s 0000 subnet maszkkal kell jelölni. Routing algoritmus: Route IP adatgramma ( adatgramma, routing tábla) Vegyük ki a cél IP címet, ID-t az adatgrammából; Számítsuk ki a cél hálózat címét, IN-t; Ha az IN megegyezik valamelyik közvetlenül rákapcsolt hálózat címével, küldjük az adatgrammát a f izikai hálózaton a célállomásnak (fizikai keretbe csomagolva); egyébként ciklus a routing tábla összes bejegyzésére végezzük el: N := (ID) bit-enkénti ÉS (subnet maszk) Ha N egyenlő a bejegyzés hálózat cím értékével, küldjük az adatgrammát a következő router címére, ciklus befejezése ciklus vége Ha nem volt egyezés, hibát kell jelezni. -5- Kérdések: Tegyük fel, hogy egy B osztályú hálózatot legalább 76 fizikai

hálózatra kell osztani. Hány hoszt lehet az egyes hálózatokon? Van-e értelme C osztályú hálózatok subnet-elésének? Gondoljuk át a alapértelmezett routing-ot subnet használata esetén. Mi történik, ha egy nem létező subnet-re érkezik csomag? Hasonlítsuk össze a router-ekkel subnet-ekre osztott hálózatot a hídakat alkalmazó hálózatokkal. Mikor melyik a jobb? Implementáljuk a fenti routing algoritmust Java-ban olyan adatszerkezetet használva, hogy a szekvenciális keresést hashing-gel helyettesítsük. -1- Internet Protocol (IP): Kapcsolat nélküli adatgramma továbbítás A szolgáltatás megbízhatatlan, kapcsolat nélküli. A hálózat a legjobb tudása szerint (besteffort) kézbesíti a csomagokat a forrástól a célig Megbízhatatlan: a kézbesítés nem garantált. A csomagok elveszhetnek, kettőződhetnek, késhetnek, és helytelen sorrendben érkezhetnek. Kapcsolat nélküli: a csomagok egymástól függetlenül lesznek továbbítva, ezért

akár különböző útvonalon is haladhatnak. Az IP protokoll célja 1. Az IP adatgramma (csomag) az adattovábbítás egysége a TCP/IP hálózaton, így meghatározza a továbbítandó adat pontos formáját. 2. Az IP szoftver elvégzi a forgalomirányítást (routing), meghatározva azt az útvonalat, amelyen a csomag halad. 3. Az IP magában foglal egy sor szabályt, amely meghatározza, hogy a hosztok és routerek hogyan dolgozzák fel az adatgrammát, mikor kell hibát generálniuk, és azon a feltételeket, amelyeknek a bekövetkezésekor a csomagot el lehet dobni. Az IP adatgramma A fizikai keret (frame) és az IP adatgramma között szoros analógia van. A keret tartalmaz egy fejrészt és egy adatrészt. A fejrész a cél és a forrás címéből áll Az IP adatgramma is egy fejrészből és egy adatrészből áll. Az IP fejrész azonban a forrás és a cél állomás IP címét tartalmazza és tartalmaz többek között egy típus mezőt is, amely az adatgramma

tartalmára utal. Az adatgramma formátuma -2- 0 4 8 16 19 VERS HLEN SERVICE TYPE 31 TOTAL LENGTH FLAGS FRAGMENT OFFSET IDENTIFICATION TIME TO LIVE 24 PROTOCOL HEADER CHECKSUM SOURCE IP ADDRESS DESTINATION IP ADDRESS IP OPTIONS (IF ANY) PADDING DATA . IP adatgramma formátum PRECEDENCE D T R UNUSED SERVICE TYPE mező VERS = 4 HLEN TOTAL LENGTH az IP verziója (minden IP szoftver ellenőrzi). a header hossza 32 bit-es egységekben. Az IP opciók miatt a header változó hosszúságú lehet. Az opciók nélküli header 20 byte-os. a teljes adatgramma hossza byte-okban. A max hossz: 65,535 byte. A szolgáltatás típusa és az adatgramma precedenciája PRECEDENCE = 0 - 7 Az IP adatgramma fontossága. A legtöbb router nem kezeli, de elvben a vezérlő információk soron kívül továbbíthatók. D bit = low delay T bit = nagy átviteli sebesség R bit = nagy megbízhatóság Nem célszerű mindet beállítani, mert ezek gyakran ellentmondanak egymásnak. A

router-ek gyakran nem is kezelik ezeket. Inkább csak egy tanács a router-eknek, ha több út is választható, mi alapján válasszanak. Az adatgaramma beágyazása (encapsulation) Az IP adatgramma mindig egy fizikai keretbe van beágyazva (pl. Ethernet frame), és így utazik a hálózaton. -3- Adatgramma feje Keret feje Adatgramma adat-része Keret adat-része IP adatgramma keretbe foglalása Az IP csomag hossza max. 65,535 byte, a fizikai keret hossza jóval rövidebb Célszerű az IP csomagot olyan hosszúra választani, hogy az elférjen egy fizikai keretben. Ha ez nem lehetséges, az IP tovább tördeli a csomagokat. Az adatgramma mérete, a hálózat MTU-ja és a csomagok tördelése. MTU = Maximum Transfer Unit az az adatmennyiség, amely egy fizikai keretben továbbítható. Ez a méret az egyes hálózat típusoknál más és más Hiába választjuk meg az IP csomag méretét úgy, hogy az beférjen a fizikai keretbe, mivel a csomag több hálózaton mehet

keresztül, amelyek típusáról a feladó hoszt mit sem tud: Host A Host B Net 1 Net 3 MTU=1500 MTU=1500 R1 Net 2 MTU=620 R2 IP adatgramma tördelése -4Túl rövidre sem érdemes az IP csomaghosszt választani, mert a továbbítás nem lesz hatékony. Az IP szoftver konvencionális hosszt választ : 576 byte. Ekkora csomaghosszt az összes hosztnak és router-nek kezelnie kell. Ha a csomag az útja során nem fér el az adott hálózat fizikai keretében, a router tördeli (fregmentálja), és tördelt csomagokat továbbítja. A tördelt IP csomagok fejrészében jelzi, hogy melyik töredék csomagot tartalmazza, hogy a végállomáson újra összeállítható legyen. Ha egyszer egy IP csomagot egy router fregmentált, a darabok csak a célállomáson lesznek egyesítve. Persze az egyes darabok szükség szerint tovább tördelhetők Time to Live (TTL) A Time to Live mező meghatározza, hogy egy adatgramma hány másodpercet tölthet az Internet rendszerben. A

továbbítás során minden router csökkenti ezt az értéket a router-ben töltött másodpercek számával, de legalább 1-el. Ha a mező 0 lesz, az adatgarammát eldobja, és hibaüzenetet generál a csomag eredeti feladójának. Ez a módszer meggátolja, hogy hibás routing táblák miatt a csomagok vég nélkül keringjenek a hálózatban. Egyéb fejlécmezők megadja, hogy a DATA mező milyen protokollt hordoz (pl. TCP). HEADER CHECKSUM a router-ek csak ezt az ellenőrző összeget számolják újra. SOURCE IP ADDR. a forrás IP címe. DESTINATION IP ADDR. a cél IP címe PROTOCOL IP options Változó hosszúságú mezők. A mezők pontos felépítését nem ismertetjük. Record route option: a router-ek a csomag haladása során beírják a router-ek IP címét. Test célokat szolgál. Source route option: a feladó hoszt megadja azon router-ek címét, amelyeknek a csomagot továbbítaniuk kell. Test célokat szolgál Timestamp option: hasonló a record route

option-hoz, csak a router az IP címén kívül az időpontot is beírja az adatgramma option mezőjébe. Kérdések Mi az értelme, hogy az ellenőrző összeget csak a header-ből számítja az IP szoftver? -5Van-e értelme IP ellenőrző összeg számításának, amikor Ethernet hálózaton továbbítjuk? Mikor változik a VERS mező? Mi az előnye, hogy a router-ek által fregmentált IP csomagokat csak a célállomáson egyesítik újra, és nem a következő router-en? Mekkora egy Ethernet keret, ha a lehető legkisebb IP csomagot szállítja? Tracert segédprogram Követhetjük a csomag útját egy megadott célállomásigtracert [-d] [-h maximum hops] [-j host-list] [-w timeout] target name -d -h maximum hops -j host-list -w timeout Do not resolve addresses to hostnames. Maximum number of hops to search for target. Loose source route along host-list. Wait timeout milliseconds for each reply. Feladatok Kövessük a csomagok útját a tracert (traceroot) program

segítségével! Vegyük fel a hálózati forgalmat a netmon programmal és vizsgáljuk meg az adatgramma beágyazását az Ethernet keretbe! Vizsgáljuk meg, hogy egy a tracert milyen forgalmat generál! -1- Tűzfalak (Firewalls) Miért van szükség tűzfalakra? Mit akarunk védeni? Mi ellen védekezünk? Hogyan védhetjük meg a hálózatunkat? Mi az Internet tűzfal? Mit akarunk védeni? A számítógépeken lévő adatainkat, Az erőforrásainkat: a számítógépeket, A jó hírnevünket. A számítógépeken lévő adataink védelme Titkosság (secrecy): illetéktelenek ne olvashassák el az adatainkat. Integritás (integrity): illetéktelenek ne változtathassák meg az adatainkat. Elérhetőség (availability): amikor szükségünk van az adatokra, elérhessük. Az erőforrásaink védelme Ne használják illetéktelenek a számítógépeket, ne foglaljanak diszk kapacitást, ne használják a hálózatot. A jó hírnevünk védelme

Betolakodók a nevünkben cselekedhetnek. Mi ellen védekezünk? Betolakodás (intrusion) A betolakodók használják a számítógépeket. Csak érvényes azonosítóval és jelszóval lehessen belépni. A tűzfal úgy konfigurálható, hogy a jelszó csak egyszer használható A bejelentkezések auditálása. A használat akadályozása (denial of service) A betolakodó elárasztja a számítógépet vagy a hálózatot üzenetekkel, feldolgozási vagy hálózati kérésekkel, így a valódi munka lehetetlenné válik. Pl elektronikus levél áradat. Vagy az account használhatatlanná válik néhány hibás jelszó megadás után. Gyakran nehéz védekezni ellene. Információ ellopása (information theft) Aktív: lekérik az információt, tettetve, hogy egy bizonyos gépről, vagy legális felhasználóként jelentkezünk be. Passzív: lehallgatják (sniffing) a hálózati forgalmat. Ethernet vagy token ring hálózatot a technológiából eredően viszonylag könnyű lehallgatni

-2A jelszavak megszerzése sajnos gyakran elég könnyű. A jelszavakat gyakran lehallgatással szerzik meg. Védekezés: tűzfal alkalmazásával megakadályozhatjuk, hogy illetéktelenek beha– toljanak. Azonban ha az Interneten keresztül nyújtunk szolgáltatást, nehéz védekezni a lehallgatás ellen Hogyan védhetjük meg a hálózatunkat? Hosztok védelme: Sok, és különféle gépet tartalmazó hálózatoknál nehéz minden egyes gépet külön védeni, és figyelemmel lenni az összes biztonsági problémára. Minden gép védelme gyakran lehetetlen program hibák miatt, vagy, mert bizonyos funkciók eleve nem biztonságosak. A hálózat védelmével együtt használják Hálózat védelme: Gyakran a hálózatot, és az általa felkínált szolgáltatásokat védik, ahelyett, hogy a hosztok egyenkénti védelmére helyeznék a hangsúlyt. Tűzfalat használnak, szigorú autentikációt követelnek meg (pl. egyszeri jelszó használata), és az adatokat titkosítják az

átvitel során Egy tűzfal a hálózat összes gépét képes megvédeni a tűzfalon kívülről jövő támadásokkal szemben. A hosztok védelme azonban ekkor is fontos a belső támadások lehetősége miatt Mi az Internet tűzfal? Az Internet tűzfal megakadályozza, hogy az Internet fenyegetései a belső hálózatra is átterjedjenek. A tűzfalat az Internet és a belső hálózat határára telepítik: -3- Internet Firewall Belső hálózat H H H S H: hoszt S: szerver A tűzfal elválasztja a belső hálózatot az Internet-től Minden forgalom az Internet és a belső hálózat között keresztül halad a tűzfalon, ezért szabályozható, hogy milyen forgalom elfogadható. A forgalom (pl E-mail, file átvitel, távoli bejelentkezés) elfogadhatósága a hálózat biztonsági politikájától függ, és ezért hálózatonként különböző A tűzfal logikailag egy elválasztó, korlátozó és elemző eszköz, fizikailag gyakran több komponens együttese:

router-ek, számítógépek és hálóza–tok kombinációja megfelelő szoftverrel ellátva, és megfelelően konfigurálva. A tűzfal nem véd olyan támadóktól, akik már bent vannak. Általában más védekezési mechanizmusokkal együtt kell használni A tűzfalnak hátrányai is vannak: költséges, fáradságos az elkészítése, és gyakran a bosszantó korlátozásokkal jár a hálózat belső használói számára is. Mit tud a tűzfal? A biztonságra vonatkozó döntések fókuszpontja. Minden forgalom ezen a szűk ponton megy keresztül. A biztonságra vonatkozó döntéseinket ide koncentrálhatjuk A tűzfal létesítése költséges, általában mégis olcsóbb és hatékonyabb, mint más megoldások. A tűzfal kikényszeríti biztonsági politika alkalmazását. Csak jóváhagyott szolgáltatások mehetnek keresztül a tűzfalon, és ezek is csak meghatározott szabályok betartásával. A tűzfal ilyen módon a potenciálisan veszélyes szolgáltatásokat a

tűzfalon belül tartja. Pl: NFS Vagy előírható, hogy csak egyetlen gép kommunikálhat a külvilággal. -4Vagy csak bizonyos gépek végezhetnek file átvitelt az Internet-en, és korlátozva e gépek felhasználóit, végül is a felhasználók file átviteli lehetőségeit tarthatjuk kézben. A tűzfal hatékonyan rögzítheti a hálózat Internet forgalmát. A tűzfal gyűjthet információt a hálózat használatáról és annak sikertelenségéről. Mit nem tud a tűzfal? A tűzfal nem véd a rosszindulatú belső felhasználók ellen. Másolatok készítése, adatlopás, hardver és szoftverrongálás lehetséges. A tűzfal nem véd olyan kapcsolatoktól, amelyek nem mennek rajta keresztül. Telefonos kapcsolat is létesíthető a belső hálózat és az Internet között. A tűzfal nem véd meg egészen újfajta fenyegetésekkel szemben. A tűzfalat nem örökre készítjük, időnként felül kell vizsgálni. Időnként újfajta támadások bukkannak elő, amelyeket

korábban nem ismertünk A tűzfal nem véd vírusok ellen. A tűzfalon csomagok haladnak át. Annak felismerése, hogy a csomag egy program része, megállapítani, hogyan kellene kinéznie annak a programnak, és hogy a változást vírus okozta úgyszólván lehetetlen. Internet szolgáltatások Milyen szolgáltatásokat akarunk biztosítani az Interneten? A standard szolgáltatások, amelyeket a legtöbb hálózat biztosít: Elektronikus levelezés (SMTP) File átvitel (FTP) Távoli terminál használata és parancs végrehajtás (Telnet, rlogin, rsh) Usenet News (NNTP) World Wide Web (WWW) Egyéb információszolgáltatás (Gopher, Wais, Archie) Információ személyekről (finger, whois) Real-Time konferencia rendszer (talk, IRC) Névszolgáltatás (DNS) Hálózat menedzsmentszolgáltatás (SNMP, ping, traceroot) Időszolgáltatás (Time Service: NTP) Hálózati file rendszer (NFS) X-Window rendszer (X11 window system)

Hálózati nyomtatás (lp, lpr) Stb. Egyik szolgáltatás sem igazán biztonságos, mindegyiknek megvan a maga gyenge pontja. Csak a legszükségesebb alkalmazásokat használjuk az Interneten, azokat is csak olyan gépen, amelynek implementációja kellően biztonságos. -5- Tűzfallal (Firewall) kapcsolatos definíciók Tűzfal Komponens vagy komponensek, amelyek korlátozzák a védett hálózat és az Internet közötti forgalmat. Hoszt (Host) Hálózatra kapcsolt számítógép. Bástya gép (Bastion Host) A belső hálózat felhasználóinak kapcsolódási pontja az Internet-tel. E gép biztonságát a lehető legmagasabb szinten kell biztosítani Dual-homed host Általános célú számítógép, amely legalább két hálózati interfésszel rendelkezik. Csomagszűrés (Packet filtering) Csomagok áthaladásának engedélyezését vagy blokkolását egyik hálózatról a másikra bizonyos szabályok alapján végzik. A szűrést végezheti egy router vagy hoszt az IP

címek, port számok vagy a protokoll alapján. A szűrést screening-nek is nevezik Határ hálózat (Perimeter network) Az Internet és a védett hálózat közé iktatott hálózat, amely fokozott védelmet biztosít. Proxy szerver Program, amely külső szerverekkel tart kapcsolatot, a belső hálózaton lévő kliensek kiszolgálása érdekében. Proxy kliensek a proxy szerverrel kommunikálnak, amely az engedélyezett kliens kéréseket a valódi szerverekhez továbbítják, a válaszokat pedig a kliensekhez küldik vissza Csomagszűrés (Packet Filtering) A csomagszűrő rendszer a csomagokat szelektíven továbbítja a belső és a külső számítógép között. Az alkalmazott router-t screening router-nek nevezzük Az IP csomagok a fejlécükben az alábbi információkat tartalmazzák: IP forrás cím IP cél cím Protokoll (TCP, UDP, ICMP) TCP vagy UDP port ICMP üzenet típusa Ezek segítségével lehet a screening router-ekben a továbbításra

vagy a blokkolásra vonatkozó szabályokat megadni. -6- Internet Screening router: a biztonsági politika függvényében továbbítja vagy átengedi a csomagokat. Belső hálózat H H H S H: hoszt S: szerver Screening router végzi a csomag szűrést Egy normál router arról dönt, hogyan továbbítsa a bejövő csomagot. A screening router a csomag fejrésze és a beállított szabály rendszer alapján eldönti, hogy kell-e továbbítani a csomagot vagy sem, és csak ezután dönt a hogyanról. Példák: Blokkolhatjuk az összes Internet-ről bejövő forgalmat az SMTP kivételével (csak Email fogadás engedélyezett. Csak bizonyos IP című gépek közötti forgalom engedélyezett. E-mail és FTP szolgáltatás engedélyezett, de tiltott a TFTP, az X Window, az RPC. Proxy szolgáltatások A Proxy szolgáltatások különleges alkalmazások vagy szerver programok, amelyek egy tűzfal gépen futnak, amely vagy egy: dual-homed host (interfésszel rendelkezik

a belső hálózat és az Internet felé, vagy egy bastion host (eléri az Internet-et, és elérik a belső hálózat gépei) Ezek a programok fogadják a felhasználók Internet szolgáltatások (Telnet, FTP) iránti kéréseit, és a biztonsági politikának megfelelően továbbítják ezeket a valós szerverek felé, vagy elutasítják. A proxy-kat application-level gateway-eknek is nevezik. A proxy-k többnyire transzparensek. A kliens és a szerver úgy látják, mintha közvetlenül kommunikálnának egymással, valójában a proxy közvetít közöttük. A proxy szolgáltatások csak akkor érnek valamit, ha nem létesíthető közvetlen kapcsolat a kliens és a szerver között. Az alábbi dual-homed host proxy szoftverrel biztosítja, hogy a tűzfal nem megkerülhető, és a szolgáltatás (amit a proxy megvalósít), szelektíven igénybe vehető. -7- Internet Valós Szerver Külső hoszt DualProxy homed Szerver host Tűzfal Belső hálózat Proxy Kliens H H S H:

hoszt S: szerver Belső hoszt Proxy szolgáltatás használata dual-homed hoszttal A proxy kliens a normál kliens egy különleges változata, amely a proxy szerverrel beszél a valós szerver helyett. A proxy szerver kiértékeli a kérést, és eldönti, hogy elfogadja vagy elutasítsa Ha elfogadja, közvetíti a kliens kérését a valós szerver felé, majd a választ vissza a valós szervertől a proxy kliens felé. Néha a normál kliens programok is alkalmasak proxy-kkal való kommunikációra, különleges beállítással. Néhány kitűnő proxy: A SOCKS egy proxy készítő eszköz készlet, amely meglévő kliens/szerver alkalmazásokat alakít proxy alkalmazásokká. Trusted Information System Internet Firewall Toolkit (TIS FWTK) proxy szervereket tartalmaz (Telnet, FTP, HTTP, stb.) A normál kliensek használhatók speciális felhasználói eljárásokkal A technikák és technológiák kombinációja Néhány protokoll (Telnet, SMTP) hatékonyabban kezelhető

csomagszűréssel, más protokollok pedig proxy-kkal. A legtöbb tűzfal a csomag szűrés és a proxy szolgáltatások kombinációja -8- Tűzfal architektúrák A különböző tűzfal komponensek összeillesztése: Dual-Homed Host architektúra Screened Host architektúra Screened Subnet architektúra Dual-Homed Host architektúra Ez az architektúra a dual-homed host köré épül. Internet Dualhomed host Tűzfal Belső hálózat H H H S H: hoszt S: szerver Dual-homed host architektúra Legalább két interfésszel rendelkezik, de a routing funkció le van tiltva. A dual-homed host működhet proxy-ként, vagy a felhasználók be is jelentkezhetnek és így vehetik igénybe az Internet szolgáltatásait. Ez utóbbi megoldás biztonsági szempontból veszélyeket rejt magában Screened Host architektúra Ez az architektúra úgy biztosítja a szolgáltatásokat, hogy a szolgáltatást nyújtó gép csak a belső hálózatra csatlakozik. Az elsődleges

biztonságot a csomagszűrő router adja A csomag– szűrő megakadályozza, hogy a felhasználói gépek közvetlenül hozzáférjenek az Internet-hez. -9A bástya gép a belső hálózatra csatlakozik. A csomagszűrő router-t úgy konfigurálják, hogy az Internet gépei csak a bástya géppel léphetnek érintkezésbe. A bástya gép biztonsága elsőrendűen fontos. A bástya gép proxy-ként működik. A screning router akár úgy is konfigurálható, hogy bizonyos szolgáltatások közvetlenül is elérhetők legyenek, míg más szolgáltatások csak a proxy szerveren keresztül működtethetők. Internet Tűzfal Screening router Belső hálózat H H H Bástya gép Dual-homed host architektúra A screened host architektúra nagyobb biztonságot nyújt, mint a dual-homed host architektúra. A screened host architektúra hátránya, hogy ha egy támadónak sikerül betörnie a bástya gépre, már semmi sem állja útját a belső hálózat többi gépe felé. Ebből a

szempontból a screened subnet architektúra biztonságosabb. Screened Subnet architektúra A screened subnet architektúra egy újabb biztonsági réteget helyez el az Internet és a belső hálózat közé. Ez a határ (perimeter) hálózat A bástya gép sebezhető, ezt támadják leginkább. Ha a támadó bejut a bástya gépre, még mindig útját állja a belső router - 10 - Bástya gép Tűzfal Internet Külső router Kerületi (perimeter) hálózat Belső router Belső hálózat H H H H H Screened-subnet architektúra Perimeter hálózat Ha a támadó bejut a bástya gépre, csak a perimeter hálózat forgalmát tudja lehallgatni, a belső hálózat forgalmát nem láthatja. A perimeter hálózaton megy keresztül a bástya gépre és közvetlenül az Internet-re irányuló forgalom, de két belső gép egymás közötti forgalom nem. Bástya gép A bejövő forgalom kezelésének helye. Kezeli a bejövő E-mail forgalmat (SMTP), a bejövő FTP forgalmat

(anonymous FTP), a bejövő DNS kéréseket, stb. A kifelé irányuló szolgáltatások két módon is kezelhetők: a belső és a külső router-ek csomagszűrő szabályainak beállításával, proxy szerverek futtatásával a bástya gépen. Ekkor is megfelelően kell beállítani a csomagszűrőket. - 11 Belső router (Choke router) Szabályozza, hogy a belső hálózatról mely szolgáltatások érhetők el közvetlenül: pl. Telnet, FTP, Wais, Archie, Gopher, stb. Szabályozza a belső hálózat és a bástya gép közötti forgalmat. Ezt a forgalmat is lehetőleg kevés számú protokollra (SMTP, DNS) és kevés számú belső gépre kell redukálni, hogy a bástya gépről minél kevesebb belső gép legyen támadható. Külső router (Access router) Védi a perimeter és a belső hálózatot az Internet felől. Általában minden forgalmat kienged a perimeter hálózatról. A belső hálózat védelmét biztosító csomagszűrési szabályok mindkét

router-en azonosak Csak azon szabályok különlegesek, amelyek a bástya gépet védik az Internet felől. Tűzfal architektúrák variációi Az eddig tárgyalt architektúrák néhány variácója: Több bástya gépet is lehet alkalmazni A belső és a külső router összevonható A bástya gép és a külső router összevonható Több külső router is alkalmazható, ha szükséges Nem javasolt: A bástya gép és a belső router összevonása Több belső router alkalmazása Csomagszűrés A csomagok szűrése elvégezhető az: IP címek, a protokoll port számok és a protokoll típusa alapján. A router-ek különböző port-jaira külön-külön szabályok adhatók meg, és külön szabályok vonatkozhatnak a bejövő és a kimenő forgalomra. A csomag szűrők előnyei: Egyetlen screening router képes védeni az egész hálózatot A felhasználók részéről semmilyen különleges tudást vagy együttműködést nem igényel A

legtöbb router-ben rendelkezésre áll. - 12 A csomag szűrők hátrányai: Nehéz konfigurálni Nehéz tesztelni A szabályok általában nem kompatiblisek a különböző termékekben Néhány protokoll nem jól kezelhető csomagszűréssel (RPC, NFS, "r" protokollok) Bizonyos biztonsági politikák nem érvényesíthetők: felhasználóra nem lehet szűrni, vagy az alkalmazásokat csak a port számuk alapján szűrhetjük. A csomagszűrő router-ek konfigurálása: Figyelembe kell venni, hogy a Protokollok kétirányúak (kérés - válasz), Különbséget kell tenni a bejövő és a kimenő szolgáltatás között (pl. külső gépre jelentkezünk be Telnet-tel belülről, vagy fordítva) A bejövő és a kimenő szolgáltatásnak egyaránt kétirányú forgalma van Mik az alapértelmezett szabályok: eutasító vagy megengedő. Az elutasító azt jelenti, hogy minden forgalom tiltva van, ami explicite nincs megengedve Ez a

megoldás rövidebb szabálylistát eredményez, és biztonságosabb, mint a megengedő. Példák Szűrés cím alapján Egy megbízható külső hoszt és a belső hálózat között bármilyen IP forgalom megengedett Szabály Irány Forrás cím A Bejövő B Kimenő Megbízható külső hoszt Belső C Bármelyik Bármi Cél cím Belső Megbízható külső hoszt Bármi ACK bit beállítás Bármi Tennivaló Megenged Bármi Megenged Bármi Elutasít Az ACK (acknowledgement) bit a TCP kapcsolat felvételekor, az első üzenetben mindig 0, minden további üzenetben 1. A legtöbb router ezt is tudja vizsgálni - 13 Cisco router-en a fenti szamályokat érvényesítő parancsok: A külső gép IP címe: 172.165150 A C osztályú belső hálózat: 192.1901730 access-list 101 permit ip 172.165150 0000 1921901730 000255 access-list 101 deny ip 0.000 255255255255 0000 255255255255 interface ethernet 0 access-group 101 in access-list 102 permit ip 192.1901730 000255

172165150 0000 access-list 102 deny ip 0.000 255255255255 0000 255255255255 interface ethernet 0 access-group 102 out Szűrés szolgáltatás alapján Egy belső hoszt igénybeveheti bármelyik külső Telnet szerver szolgáltatását A Telnet protokoll szerver oldali port száma: 23 A kliens port száma: > 1023 Szabály Irány A B C Bejövő Kimenő Bármely Forrás cím Belső Bármi Bármi Cél cím Bármi Belső Bármi Protokoll TCP TCP Bármi Forrás port > 1023 23 Bármi Cél port 23 > 1023 Bármi ACK bit beállítás Bármi 1 Bármi Tennivaló Megenged Megenged Elutasít Az A szabály a külső Telnet szerver felé irányuló forgalmat engedi meg. A B szabály a visszajövő csomagokat engedi át. De az ACK = 1 beállítás letiltja, hogy külső gép Telnet kapcsolatot kezdeményezzen a belső hoszt Telnet szerverével. A C szabály az alapértelmezett. Modem -1 - Adatátvitel kapcsolt telefonvonalon Modem Jelenleg a kapcsolt telefonhálózat az

egyetlen olyan átviteli csatorna, amellyel a világ bármelyik pontjával beszéd és adatátviteli kapcsolat teremthető. Hátrányai: − viszonylag nagy kapcsolat felépítési idő, − zajos vonal, − alacsony átviteli sebesség Kiterjedten használják: − Bulletin Board System-ek (BBS) elérésére, − közvetlen számítógép - számítógép kommunikációra, − számítógép hálózatok elérésére. Adatátvitelre kapcsolt telefonhálózaton a két végponton egy-egy modem-re van szükség, amelyek elvégzik a számítógépek illesztését a telefonhálózatra, felépítik, majd az adatátvitel befejezése után lebontják a telefon kapcsolatot a két állomás között és a számítógépek digitális jeleit analóg jellé, majd a vételi oldalon az analóg jelet ismét digitálisra alakítják. Modulátor/demodulátor (Modem) lehetővé teszi digitális jelek továbbítását analóg csatornán. A kapcsolt telefonvonalak sávkorlátozottak (400 - 3400 Hz),

egyenfeszültség átvitele nem lehetséges, így digitális jelek sem vihetők át. A számítógép digitális jeleit a megadott tartományú hangfrekvenciás jelekké kell alakítani, majd a vételi oldalon visszaalakítani digitális jellé. Bérelt vonalak (leased line) Modemeket nemcsak kapcsolt telefonhálózaton, hanem bérelt vonalon történő átvitelre is használnak. Az ilyen modemeknek nem kell a kapcsolat felépítésével és lebontásával foglalkozniuk, a bérelt vonalon állandó kapcsolat van két pont között. A vonal nem feltétlenül (de lehet) mesterségesen sávkorlátozott. Az átvitel sebessége a bérelt vonal minőségétől, az áthidalt távolságtól, a modemek képességétől függ. A bérelt vonal végpontjain használt modemeknek azonos adatátviteli protokollal kell rendelkezniük. Gyakran azonos típusúak, és csak a gyártó saját (proprietary) protokollját ismerik. A bérelt vonali modemek lehetnek 2 és 4 huzalosak. A bérelt vonalak

létesítési és havi bérleti díja függ a távolságtól, a telefonközpontok számától, amelyeken áthalad, az igényelt sávszélességtől (max. átviteli sebesség), és a huzalok számától (2 vagy 4). A továbbiakban a kapcsolt telefonvonalon használható modemekkel foglalkozunk. Az adatút: Számítógép <=> Modem <-----> Telefonhálózat <-----> Modem <=> Számítógép Modem -2 A modem általában számítógép soros interfészére (RS-232C/V.24) csatlakozik szabványos (25 vagy 9 tűs) konnektoron keresztül. Az inerfész legfontosabb jeleinek definíciója a 25 tűs csatlakozó használata esetén: # 20 8 7 6 5 Irány Szg. -> Modem Szg. <- Modem Szg. <- Modem Szg. <- Modem Jel megnevezés Data Terminal Ready (DTR) Carrier Detect (CD) Signal Ground (SIG) Data Set Ready (DSR) Clear To Send (CTS) 4 Szg. -> Modem Request To Send (RTS) 3 2 1 Szg. <- Modem Szg. -> Modem Receive Data (RD) Transmit Data (TD) Shield