A doksi online olvasásához kérlek jelentkezz be!

A doksi online olvasásához kérlek jelentkezz be!

Nincs még értékelés. Legyél Te az első!

Tartalmi kivonat

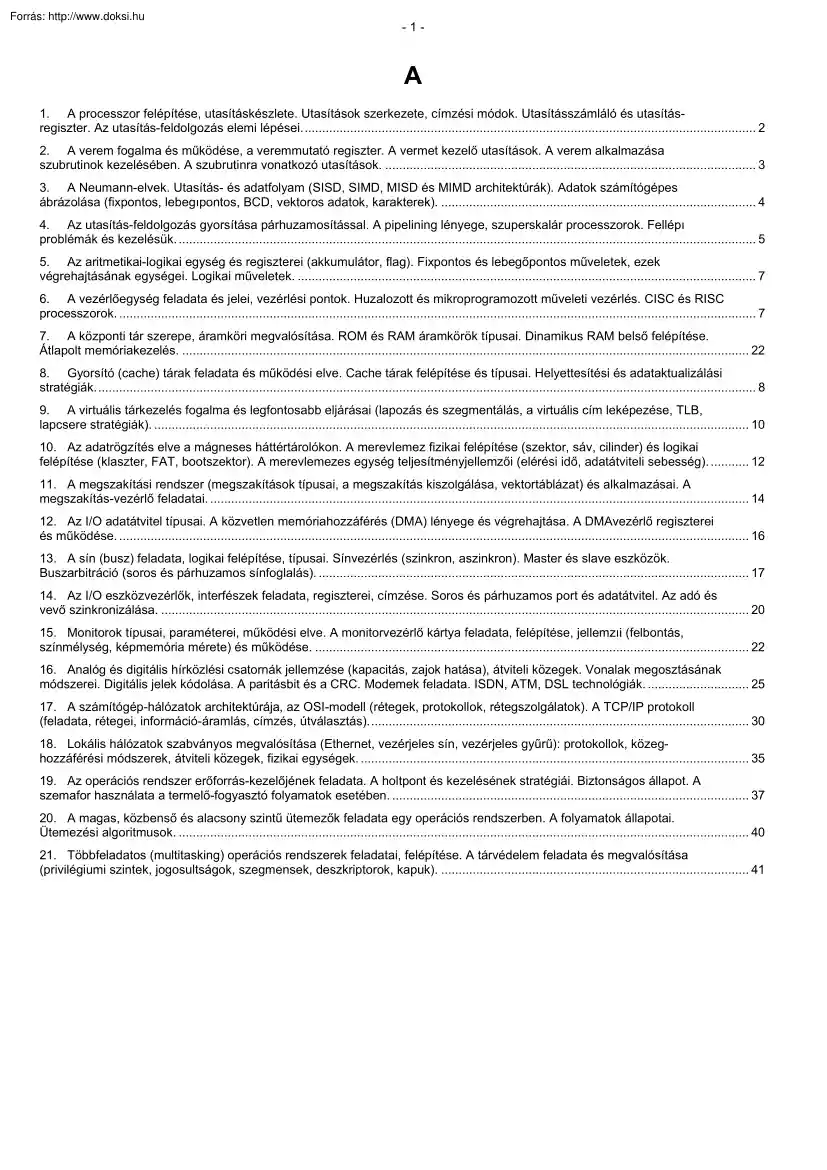

-1- A 1. A processzor felépítése, utasításkészlete Utasítások szerkezete, címzési módok Utasításszámláló és utasításregiszter Az utasítás-feldolgozás elemi lépései 2 2. A verem fogalma és működése, a veremmutató regiszter A vermet kezelő utasítások A verem alkalmazása szubrutinok kezelésében. A szubrutinra vonatkozó utasítások 3 3. A Neumann-elvek Utasítás- és adatfolyam (SISD, SIMD, MISD és MIMD architektúrák) Adatok számítógépes ábrázolása (fixpontos, lebegıpontos, BCD, vektoros adatok, karakterek). 4 4. Az utasítás-feldolgozás gyorsítása párhuzamosítással A pipelining lényege, szuperskalár processzorok Fellépı problémák és kezelésük. 5 5. Az aritmetikai-logikai egység és regiszterei (akkumulátor, flag) Fixpontos és lebegőpontos műveletek, ezek végrehajtásának egységei. Logikai műveletek 7 6. A vezérlőegység feladata és jelei, vezérlési pontok Huzalozott és mikroprogramozott műveleti

vezérlés CISC és RISC processzorok. 7 7. A központi tár szerepe, áramköri megvalósítása ROM és RAM áramkörök típusai Dinamikus RAM belső felépítése Átlapolt memóriakezelés. 22 8. Gyorsító (cache) tárak feladata és működési elve Cache tárak felépítése és típusai Helyettesítési és adataktualizálási stratégiák. 8 9. A virtuális tárkezelés fogalma és legfontosabb eljárásai (lapozás és szegmentálás, a virtuális cím leképezése, TLB, lapcsere stratégiák). 10 10. Az adatrögzítés elve a mágneses háttértárolókon A merevlemez fizikai felépítése (szektor, sáv, cilinder) és logikai felépítése (klaszter, FAT, bootszektor). A merevlemezes egység teljesítményjellemzői (elérési idő, adatátviteli sebesség) 12 11. A megszakítási rendszer (megszakítások típusai, a megszakítás kiszolgálása, vektortáblázat) és alkalmazásai A megszakítás-vezérlő feladatai. 14 12. Az I/O adatátvitel típusai A közvetlen

memóriahozzáférés (DMA) lényege és végrehajtása A DMAvezérlő regiszterei és működése. 16 13. A sín (busz) feladata, logikai felépítése, típusai Sínvezérlés (szinkron, aszinkron) Master és slave eszközök Buszarbitráció (soros és párhuzamos sínfoglalás). 17 14. Az I/O eszközvezérlők, interfészek feladata, regiszterei, címzése Soros és párhuzamos port és adatátvitel Az adó és vevő szinkronizálása. 20 15. Monitorok típusai, paraméterei, működési elve A monitorvezérlő kártya feladata, felépítése, jellemzıi (felbontás, színmélység, képmemória mérete) és működése. 22 16. Analóg és digitális hírközlési csatornák jellemzése (kapacitás, zajok hatása), átviteli közegek Vonalak megosztásának módszerei. Digitális jelek kódolása A paritásbit és a CRC Modemek feladata ISDN, ATM, DSL technológiák 25 17. A számítógép-hálózatok architektúrája, az OSI-modell (rétegek, protokollok, rétegszolgálatok)

A TCP/IP protokoll (feladata, rétegei, információ-áramlás, címzés, útválasztás). 30 18. Lokális hálózatok szabványos megvalósítása (Ethernet, vezérjeles sín, vezérjeles gyűrű): protokollok, közeghozzáférési módszerek, átviteli közegek, fizikai egységek 35 19. Az operációs rendszer erőforrás-kezelőjének feladata A holtpont és kezelésének stratégiái Biztonságos állapot A szemafor használata a termelő-fogyasztó folyamatok esetében. 37 20. A magas, közbenső és alacsony szintű ütemezők feladata egy operációs rendszerben A folyamatok állapotai Ütemezési algoritmusok. 40 21. Többfeladatos (multitasking) operációs rendszerek feladatai, felépítése A tárvédelem feladata és megvalósítása (privilégiumi szintek, jogosultságok, szegmensek, deszkriptorok, kapuk). 41 -2- 1. A processzor felépítése, utasításkészlete Utasítások szerkezete, címzési módok Utasításszámláló és utasítás-regiszter. Az

utasítás-feldolgozás elemi lépései AU - címszámító és védelmi egység Feladata programutasításokban található címek leképezése a főtár fizikai címeire és a tárolóvédelmi hibák felismerése. CU (Control Unit) - Vezérlőegység A vezérlőegység feladata, a programban lévő utasítások alapján a teljes számítógép részegységeinek irányítása, és összehangolása. • PC = Program Counter, amely a soron következő utasítás tárolóbeli címét tartalmazza. • IR = Instruction Register, amely a memóriából kiolvasott utasítást tárolja. A vezérlési pontok beállítása kétféle módon történhet: • • A huzalozott műveleti vezérlés: áramkörökkel valósítják meg. o Kombinációs hálózat: bemenet -> kimenet o Sorrendi hálózat: bemenet -> kimenet + belső állapot A mikroprogramozott vezérlés: o A horizontális mikroutasítás: egy vezérlési mezőt és a következő mikroutasítás címét tartalmazza. RISC

(csökkentett utasításkészlet) o A vertikális mikroutasítás: lényegében úgy épül fel, mint egy gépi kódú utasítás. CISC ALU (Aritmetikai egység) Végrehajtja végre a gépi utasításban meghatározott műveleteket az utasításban meghatározott adatokon. • Accumulator Register (AC), amely az adatok átmeneti tárolására szolgál • Flag regiszter: állapotjelző regiszter Az ALU áramköri felépítése • összeadó egységek: két 1 bites fixpontos adatelem összeadását végrehajtó áramkör • léptető áramkörök: a regiszterek jobbra vagy balra léptetését hajtják végre • logikai műveleteket végrehajtó áramkörök • átmeneti tárolók: az operandusokat, illetve eredményeket tárol A regiszterkészlet A processzor regiszterei a felhasználói programok szempontjából három kategóriába sorolhatók: • Rendszerregiszterek: amelyek a felhasználói programok számára nem nem elérhetők. • Speciális célú regiszterek: csak

meghatározott utasításokban szerepelhetnek. (flag) o Általános célú regiszterek: korlátozás nélkül használhatók. (akkumulátor regiszter) A belső gyorsító tár L1 cache a főtárból kiolvasott utasítások és adatok átmeneti tárolására szolgál. Ma már az L2 cache-t is van A busz illesztőegység (BIU = Bus Interface Unit) A buszinterfész egység biztosítja a processzor kapcsolódását a külső sínrendszerhez. Az utasítások szerkezete: műveleti kód – címrész – kiegészítő vagy módosító rész Az utasításkészlet Egy CPU utasításkészlete alatt, azoknak az elemi szintű gépi kódú utasításoknak az összességét értjük, amelyek végrehajtására a processzor a legalsó (hardver) szinten képes. Utasítástípusok Adatátviteli, adatmozgató utasítások Az adatátviteli utasításokkal különböző tárolók között lehet mozgatni, másolni az adatokat: memóroa, regiszter, verem Műveleti utasítások Az adatokon elvégzett művelet

alapján a következőképpen csoportosíthatók a műveleti utasítások: • • • • • • aritmetikai utasítások (ADD, SUB, MUL, DIV stb.), logikai utasítások (AND, OR, XOR stb.), léptető és forgató utasítások bitműveleti utasítások karakterlánc (string) műveletek multimédiás és 3D grafikus műveletek vektoros adatokat dolgozzák fel (SIMD utasítások). -3- Vezérlő utasítások Ezekkel az utasításokkal egyrészt a program soros utasítás-végrehajtását lehet vezérelni, másrészt a processzor működését szabályozni. (JMP, JNE, CALL, LOOP, RET, INT) A memória kezelése A számítógép memóriáját úgy tudjuk használni, hogy minden egyes memóriarekeszt megszámozunk. • • Lineáris modell: (linear memory model) azt értjük, ha a memória teljes területének valamely bájtja egyetlen számmal megcímezhetı (kiválasztható). Szegmensen a memória egy összefüggő része: szegmens + offszet cím. A processzor csak a szegmentált

címzést ismeri A címzési módok • • • Az abszolút címzés: Memória rekesz vagy regiszter címe. A relatív címzés: A fizikai memóriacímet a relatív cím és a báziscím összeadásával kapjuk meg! A közvetlen címzés: Ekkor az utasításban, maga az adat található meg A veremcímzés (bővebben lásd a 11-es tételt): • • A memóriaverem címzése: ekkor a RAM egy része van kijelölve veremnek. A kaszkád verem a CPU-ban helyezkedik el, és korlátozott számú regiszterbıl áll. Itt nincsen szükség SP-re Az utasítás-feldolgozás elemi lépései 1. 2. 3. 4. 5. 6. Fetch = Utasítás-kiolvasás – A processzor az utasításszámláló tartalma alapján kikeresi a főtárból az utasítást és átviszi a vezérlőegység utasításregiszterébe (IR). Az utasításszámláló regiszter tartalmának növelése. így a következő végrehajtandó utasítás címét fogja tartalmazni Decode = Dekódolás – a műveleti kód és utasításszerkezet

értelmezése, az operandusok címének számítása. Decode = Dekódolás – Az adatok kiolvasása a főtárból Execute = Végrehajtás – az előkészített operandusokkal. Write back = Visszaírás – A processzor beírja az utasításban előírt tároló helyre a művelet eredményét. 2. A verem fogalma és működése, a veremmutató regiszter A vermet kezelő utasítások A verem alkalmazása szubrutinok kezelésében. A szubrutinra vonatkozó utasítások A verem megvalósítása • • A memóriaverem: ekkor a RAM egy része van kijelölve veremnek. (Veremmutató) A kaszkád verem a CPU-ban helyezkedik el, és korlátozott számú regiszterbıl áll. Itt nincsen szükség SP-re Adatbevitel (PUSH) Ezt követően a veremmutató tartalma automatikusan megnő, hogy megcímezze a következő üres tárolóterületet a verem felső részén. Adatkihozatal (POP) Előszőr a veremmutató tartalmát eggyel csökkenti, hogy az a verembe utolsónak beírt adatot megcímezze,

azután a veremmutató által megcímzett memóriarekesz tartalmát továbbítják az akkumulátorba vagy más CPU regiszterbe. A verem felhasználása Adatok átmeneti tárolása Ha egy regiszter értékét ideiglenesen felülírjuk, az eredeti tartalmat szokás a verembe menteni. A veremnek csak a tetejéhez férhetünk hozzá. Ha egy belső elem értékére van szükségünk (ki nem vehetjük), használhatjuk a BP (Base Pointer - bázismutató) regisztert. A verem alkalmazása szubrutinok kezelésében. A szubrutin visszatérési címeket legtöbbször veremben tároljuk. A CALL szubrutinhíváskor az utasításszámláló regiszter (PC) a verem tetejáre elmentésre kerül. A szubrutinból való visszatéréshez ki kell olvasni a verem tetejét. A szubrutinra vonatkozó utasítások: CALL (hívás) – RET (visszatérés) Egymásba illesztett – egymásba ágyazott – szubrutinok és a veremtár A veremtár alkalmazásának hasznosságát különösen az egymásba ágyazott

szubrutinok esetében érzékelhetjük igazán. Ezek olyan szubrutinok, amelyek maguk is egy szubrutint hívnak meg. Az olyan típusú szubrutint, amely le tudja hívni önmagát, rekurzív szubrutinnak nevezik. -4- 3. A Neumann-elvek Utasítás- és adatfolyam (SISD, SIMD, MISD és MIMD architektúrák) Adatok számítógépes ábrázolása (fixpontos, lebegıpontos, BCD, vektoros adatok, karakterek). A Neumann elvek • • • • • Tárolt program elve: az elvégzendő műveleteket először be kell vinni a számítógép tárolójába, azután a gép vezérlését át kell adni ennek a műveletsornak, azaz a programnak. Címezhetıség elve: az utasítások és az adatok ugyanolyan módon megcímzettek. Önálló adat be/kiviteli egység, vezérlő és művelet-végrehajtó egység: Teljesen elektronikus gép, mely a kettes (bináris) számrendszer alkalmazásával működik Soros utasítás végrehajtás elve: a számítógép az utasításokat szigorúan egymás után

hajtja végre. Utasítás és adatfolyam (SISD, SIMD, MISD, MIMD) SISD (Single Instruction Stream Single Data Stream) Egyetlen utasításfolyammal egyetlen adatfolyamot dolgoz fel: Pentium MMX-ig SIMD Ezek a számítógépek több párhuzamos, egy idejű működésre képes műveletvégző egységet (ALU) tartalmaznak. Vektorműveleteket képesek végrehajtani, gépi utasítás szinten (például a Pentium III processzor 3D grafikus utasításai). MISD A gyakorlatban ilyen gépek nem léteznek. Egyes szakértők ide sorolják a pipeline (futószalag) szervezésű processzorokat MIMD Ebbe a kategóriába tartoznak a multiprocesszoros számítógépek (több vezérlőegységgel) és a nem a hagyományos, soros utasításvégrehajtás elvén működő számítógépek (adatvezérelt számítógépek, neurális hálók). A MIMD gépek memóriakezelése szintén lehet közös vagy elosztott mint a MISD. Az adatok számítógépes ábrázolása (karakterek, számok (fixpontos,

lebegıpontos, BCD), vektoros adatok) A fixpontos számok A szám kettes számrendszerbeli együtthatóit tároljuk helyi értékeiknek megfelelően egy rögzített nagyságú memóriaterületen. A fixpontos számoknál fontos kérdés, hogy melyik pozíción helyezkedik el a szám egész- és törtrészét elválasztó jel. Minden számítógépnél a kettedes pontnak rögzített a helye. A leginkább elterjedt a fixpontos számok egész számként való értelmezése Fixpontos aritmetikai műveletek Két fixpontos szám összeadása a kettes számrendszer szabályai szerint bitenként történik. A kivonás a kettes komplemens hozzáadásával történik. A BCD kódolás A decimális számjegyek olyan bináris ábrázolási módszere, ahol minden decimális számjegyet helyi értékenként 4 bittel ábrázolnak. (Tiltott kódszavak 9 felett.) A bitnégyesek egymáshoz illesztése szerint lehet: • Tömörített BCD: 1 byte-on 2 decimális számot lehet ábrázolni. • Zónázott

BCD: 1 byte, 0-kkal feltöltve BCD aritmetikai műveleteknél speciális szabályokat kell alkalmazni. Az egyes számjegyeknek megfelelő 4-bites egységeket összeadjuk vagy kivonjuk a 2-es számrendszer szabályai szerint, de az átviteleket a 10-es számrendszer szabályai szerint kell képezni a 4 bites egységek között. A csoportok közötti átvitel esetén 6-tal korrigálni kell, mert ami bináris összeadásnál 16-os értéket képvisel, az BCD-ként való értelmezésben csak 10-et. Ez half carry jelzőbit beállításával történik A lebegőpontos számok Az általános formátum: ±f x 2±e, ahol f egy bináris tört, a mantissza vagy törtrész, az e pedig a 2 hatványkitevıje, exponense. Három mezı alkot tehát egy lebegőpontos számot: az elıjel, az exponens és a mantissza. Tehát a lebegıpontos számok számítógépes ábrázolása során 2 fixpontos számot, a mantisszát, és az exponenst kell együtt kezelnünk. A lebegıpontos műveletek visszavezetése

fixpontos összeadásra • Összeadás, kivonás: Ha a művelet operandusainak karakterisztikái nem egyeznek meg, akkor ezt a problémát a mantissza jobbra léptetésével (2-vel való osztás) és a karakterisztika egyidejű balra léptetésével meg tudjuk oldani. • Szorzás, osztás: A mantisszákat fixpontos számként osztani, illetve szorozni kell, a karakterisztikák pedig fixpontos számként kivonásra, illetve összeadásra kerülnek. Karakterek kódolása -5- ASCII karakterkészlet Az ASCII karakterkészlet 128 db, hétbites különböző kódot tartalmaz, amelyek mindegyike egy-egy karaktert jelképez. A 8. bit a paritás ellenőrzésre szolgál Az ANSI szabvány, az ASCII karakterkészletet két fő csoportba sorolja: • Grafikus karakterek (26 kis- és 26 nagybető, írásjelek, 10 szám) • Vezérlő karakterek A vezérlőkaraktereket, további négy kategóriába soroljuk: • információcsere vezérlők: szöveg kezdete, vége • formátumot

befolyásolók: törlés, soremelés, tabulátor • információ elkülönítők: file separator • általános: bell, esc UNICODE Az Unicode jellemzői: • Teljesség: a világ összes írott és holt ABC-jének a kódolását tartalmazza. (Közel 100 ezer) • Egyszerű és hatékony: minden kód azonos, 16 bit hosszú, és egy ténylegesen létező karaktert jelképez. • Pontos: minden karakter szabványos, a nyelvi szakértők által elfogadott. Vektoros adatok kezelése A számítógépes képfeldolgozás és grafika fejlődése arra ösztönözte a hardverfejlesztőket, hogy a multimédiát és a 3D grafikát használó programok műveletigényét az utasításkészletben is érvényesítsék. Emiatt SIMD (egy utasításfolyam, több adatfolyam) típusú gépi utasításokkal egészítették ki az utasításkészletet (pl. a Pentium processzorok MMX = Multimedia Extension utasításkészlete). Így jelentek meg a vektor-adattípusok, amelyek kezelése új feladatot

jelentett. Az MMX és 3D grafikus adatokkal a műveleteket a processzor vektorszámítógépként működve hajtja végre. Vektorszámítógép Ezt hatékonyan elvégezni korábbi osztályozásunk szerint csak olyan SIMD (egyszeres utasításfolyam, többszörös adatfolyam) architektúrájú gépekkel lehet, amelyek a gépi utasítás szintjén képesek vektor- illetve mátrixműveleteket végrehajtani. Ezeket a számítógépeket hívjuk vektorszámítógépeknek. 4. Az utasítás-feldolgozás gyorsítása párhuzamosítással A pipelining lényege, szuperskalár processzorok. Fellépı problémák és kezelésük „Pipelining” (futószalagos feldolgozás) A futószalagos gyártásnál az egyes részműveleteket időben párhuzamosan hajtják végre. A gépi utasítások elemi lépései (előkészítés, dekódolás, operandusok címszámítása stb.) különböző hardver-erőforrásokat igényelnek Ezért, ha egy utasításban egy elemi lépést végrehajtottunk (például

első lépésben már kiolvastuk az utasítást a memóriából) és az ehhez szükséges hardveregység felszabadul, akkor ezt igénybe vehetjük egy következő utasítás elemi lépésének végrehajtására. Szuperskalár processzorok Azokat a processzorokat szuperskalár processzoroknak nevezzük, ha egy gépi ciklus alatt esetenként több utasítást is képesek végrehajtani. A több végrehajtó egység párhuzamos működésével történő gyorsításnak két alapmegoldása van: a műveletvégző egységek számának növelése a processzoron belül és kívül. Párhuzamosítás a CPU-n belül A processzoron belül nemcsak úgy tudunk párhuzamosítani, hogy a gépi utasításokon belüli elemi lépéseket végrehajtó hardveregységek átlapolva működnek (1 db futószalag), hanem a végrehajtó hardveregységeket is még lehet többszörözni (több futószalag). Erre jó példa a Pentium processzor, amely két fixpontos és egy lebegőpontos művelet-végrehajtó

egységet tartalmaz Párhuzamosítás a CPU-n kívül társprocesszorokkal Társprocesszorok alkalmazására mutatnak példát a következők: • Mainframeknél az I/O processzor alkalmazásával a lassú I/O rendszeregységek leválaszthatók a processzorról. • Mikroszámítógépeknél: o műveletvégző társprocesszor, amely önállóan hajtja végre a lebegőpontos műveleteket, o 3D gyorsító társprocesszor a monitorvezérlő kártyában, amely a vektorgrafikus adatokat konvertálja önállóan raszteres, azaz a képernyőn megjeleníthető adatokká, o hangfeldolgozó társprocesszor a hangkártyában. A pipelining működés során fellépı problémák • • • • -6- az utasítások elemi fázisainak végrehajtásához szükséges idő igen eltérő lehet. az utasítás soros végrehajtását a vezérlésátadó utasítások megzavarhatják. a megszakítások, kivételek kezelése is megszakíthatja a futószalag folyamatos működtetését, az

utasításvégrehajtás során sokszor előfordul, hogy egy utasítás a megelőzı utasítás eredményadatára hivatkozik. Az adatfüggıségek kezelésének módszerei: • • • • • NOP utasítások beiktatása a programba (fordítóprogram által): Data forwarding (hardver által): Az „adat előreengedés” azt jelenti, hogy egy utasítás eredményadata a processzoron belül megfelelő áramkörökkel átadásra kerül. Utasítás-átrendezés (fordítóprogram által): A fordítóprogram (ha ez lehetséges) a program tartalmi megváltoztatása nélkül átrendezi az utasítássorrendet. Scoreboarding (hardver által): Ez egy kiegészítı vezérlőegység, amely figyeli, hogy a pipeline-ba egy "beengedni" kívánt utasításban szereplı regisztereket a pipeline-ba korábban már kibocsátott utasítások nem fogják-e módosítani. Regiszter átnevezés A vezérlésátadó utasítások (vezérlésfüggőségek) kezelése A vezérlésátadó utasítások

kezelése a pipeline-ban kiemelt jelentőségű feladat, mivel ebben az esetben – ha az elágazás bekövetkezik – más memóriacímtől kezdve kell tölteni a futószalagot. • • • Pipeline leállítása Pipeline törlése Spekulatív elágazás-feldolgozás A processzor megpróbálja megjósolni – különösen a feltételes ugróutasítások esetében – a vezérlésátadó utasítás várható irányát, kimenetelét. Erre alapvetően két módszer van: o statikus esetben a fordítóprogram értékeli ki az ugrási feltételeket o dinamikus esetben a program futása közben a processzor egy elágazástörténeti táblázatban vezeti az ugróutasítások címeit és ezek kimenetét A VLIW és a szuperskalár processzor-architektúra kialakulása Az elmúlt évtizedekben a processzorok fejlıdésében három jól elkülönülı szakasz különböztethetı meg: • • • A Neumann elvű, soros utasítás-feldolgozású, processzorok az 1980-as évekig uralták a

processzorok piacát. A RISC processzorokkal jelentek meg az utasítás szinten párhuzamos működéső ILP processzorok amelyek már pipelining szervezésőek. Ezek kezdetben még szintén szekvenciális utasítás-kibocsátással működnek, azaz ezek még mindig skalár processzorok. Több pipeline párhuzamos működtetésére képes végrehajtó egységet tartalmazó processzorok az 1990-es években jelentek meg. Ezek lehetőségeit kihasználandó a szekvenciális utasítás-kibocsátást helyettesíteni kellett párhuzamossal Az előbbinek két módszere van: o több műveletet tartalmazó utasításokat bocsátanak ki o amelyek ciklusonként több utasítás végrehajtására képesek A szuperskalár processzorok tervezése során több speciális feladatot is meg kellett oldani, amelyekkel a skalár processzoroknál még nem találkozhattunk. Ezek közül a fontosabbak: Párhuzamos dekódolás A skalár processzornak ciklusonként csak egy utasítást kell dekódolnia. Ennek

során ellenőriznie kell, hogy a kibocsátandó utasítás függ-e a végrehajtás alatt állóktól. A szuperskalár processzornak ciklusonként 4 utasítást kell dekódolnia. Ezért a szuperskalár processzoroknál a függőségvizsgálatok jóval nagyobb feladatot jelentenek, mint a skalár processzoroknál. Ez természetesen időt igényel, ezért dekódolási feladatait az elődekódolással próbálják meg csökkenteni. • A regiszter-átnevezés Az adatfüggőségek a hivatkozott regiszterek között a következő okok miatt léphetnek fel: • Amikor egy utasításnak egy másik, még befejezetlen utasítás eredményadatára van szüksége. • Amikor egy utasításnak egy olyan regisztert kell írnia, amelyet egy megelőző utasítás még használ. • Amikor több utasítás azonos regisztert kíván egy időben írni. A regiszter-átnevezés megvalósítása lehet: • • statikus (fordítóprogram hajtja végre); dinamikus, amikor az átnevezést futás közben a

hardver hajtja végre. Ez jellemző a korszerű processzorokra Párhuzamos végrehajtás, ROB Ha a processzor az utasításokat párhuzamosan hajtja végre, akkor az egyes végrehajtó egységek az utasítások eredményeit az eredeti utasítássorrendtől eltérően is előállíthatják. Ezt csak úgy lehet kezelni, ha az eredményadatok átmenetileg tárolódnak, és végleges helyükre az eredeti utasítássorrendnek megfelelően kerülnek csak beírásra. Ezért fontos: • • -7- a programutasítások soros végrehajtásának helyreállítása (processzor-konzisztencia), a memória-hozzáféréseknek az eredeti utasítássorrend szerinti végrehajtása (memória konzisztencia). A processzor- és memória-konzisztenciát együttesen soros konzisztenciának nevezzük. A soros konzisztencia biztosításának legfontosabb eszköze a szuperskalár processzoroknál az átrendezı puffertár, a ROB (ROB = Re Order Buffer). A ROB működésének megértéséhez figyelembe kell

vennünk a párhuzamos utasításvégrehajtást. Emiatt meg kell különböztetnünk, hogy egy utasítás 5. Az aritmetikai-logikai egység és regiszterei (akkumulátor, flag) Fixpontos és lebegőpontos műveletek, ezek végrehajtásának egységei. Logikai műveletek Az ALU felépítés • • • • összeadó egységek: két 1 bites fixpontos adatelem összeadását végrehajtó áramkör léptető áramkörök: a regiszterek jobbra vagy balra léptetését hajtják végre logikai műveleteket végrehajtó áramkörök átmeneti tárolók: az operandusokat, illetve eredményeket tárol Az ALU regiszterei • • Accumulator Register (AC), amely az adatok átmeneti tárolására szolgál Flag regiszter: állapotjelző regiszter Fixpontos és lebegőpontos műveletek végrehajtása Lásd. a 3 tételt Logikai műveletek A számítógépek művelet-végrehajtásában nagyon fontos szerepük van a logikai műveleteknek. Ezek matematikailag bizonyítható módon visszavezethetők

a két alapműveletre. ÉS/VAGY Azt már láttuk, hogy az összes aritmetikai művelet végrehajtásának 2-es számrendszerbeli algoritmusa visszavezethető fixpontos számokkal végzett bitenként történő összeadásra és shiftelésre. 6. A vezérlőegység feladata és jelei, vezérlési pontok Huzalozott és mikroprogramozott műveleti vezérlés. CISC és RISC processzorok A vezérlőegység (CU) feladata, felépítése, jelei, és a vezérlési pontok. A vezérlőegységnek a feladata a programban lévő utasítások alapján a teljes számítógép részegységeinek (aritmetikai egység, memória, kommunikációs eszközök, háttértár és perifériavezérlések) irányítása, összehangolása. A műveleti vezérlés részleteinek megértéséhez célszerű ismételten áttekinteni, hogy az egyes utasításokat milyen elemi lépésekben végzi el a processzor: 1. 2. 3. 4. 5. 6. Fetch = Utasítás-kiolvasás – A processzor az utasításszámláló tartalma alapján

kikeresi a főtárból az utasítást és átviszi a vezérlőegység utasításregiszterébe (IR). Az utasításszámláló regiszter tartalmának növelése. így a következő végrehajtandó utasítás címét fogja tartalmazni Decode = Dekódolás – a műveleti kód és utasításszerkezet értelmezése, az operandusok címének számítása. Decode = Dekódolás – Az adatok kiolvasása a főtárból Execute = Végrehajtás – az előkészített operandusokkal. Write back = Visszaírás – A processzor beírja az utasításban előírt tároló helyre a művelet eredményét. Vezérlő jelek A vezérlőegység működése során órajel-ciklusonként vezérlőjeleket ad ki a teljes számítógép irányítására. Ezek lehetnek: • • a processzor belső vezérlőjelei, amelyek a processzoron belüli részegységek működését irányítják, például az aritmetikai egység és a processzor regiszterei közötti adatátvitelt, a processzor külső vezérlőjelei: a

processzor és a memória, a processzor és az input/output eszközök közötti adatátvitelt, illetve a megszakítás-kezelést és a sínvezérlést irányítják. Vezérlési pontok Az adatútvonalak lépésenkénti - az órajel ütemében történő - nyitása, zárása vezérlési pontokon keresztül valósul meg. A műveleti vezérlést a számítógépekben kétféleképpen lehet megoldani: • A huzalozott műveleti vezérlés: áramkörökkel valósítják meg. o Kombinációs hálózat: bemenet -> kimenet • -8- o Sorrendi hálózat: bemenet -> kimenet + belső állapot A mikroprogramozott vezérlés: o A horizontális mikroutasítás: egy vezérlési mezőt és a következő mikroutasítás címét tartalmazza. RISC (csökkentett utasításkészlet) o A vertikális mikroutasítás: lényegében úgy épül fel, mint egy gépi kódú utasítás. CISC RISC és CISC összehasonlítása RISC processzorok CISC processzorok Egyszerő utasítások, melyek

végrehajtása egy gépi ciklust igényel. Összetett utasítások, amelyek végrehajtása több gépi ciklust igényel. Csak a LOAD/STORE utasítások fordulhatnak a memóriához. Bármely, erre alkalmas utasítás igénybe veheti a tárolót. Erőteljes futószalag (pipelining) feldolgozás. A futószalag (pipelining) feldolgozás kismértékű. Rögzített utasításhossz. Változó hosszúságú utasítások. Kevés utasítás és címzési mód. Sokféle utasítás és címzési mód. Bonyolult fordítóprogram, egyszerű mikroprogram. Bonyolult mikroprogram, egyszerű fordítóprogram. Nagy méretű regisztertár. Kis számú regiszter. Tárolóvédelem szoftver segítségével. Tárolóvédelem hardverúton. Csökkentett utasításkészlet Nagyszámú utasításkészlet 7. Gyorsító (cache) tárak feladata és működési elve Cache tárak felépítése és típusai Helyettesítési és adataktualizálási stratégiák. A cache tárak szerepe Az egyik

legfontosabb megoldandó kérdés a tároló-hierarchiában elhelyezkedő, különböző sebességű adattároló eszközök közötti adatforgalomnak oly módon történő biztosítása, amely lehetővé teszi a processzor folyamatos, várakozás nélküli működését. Processzor, memória, háttértár A cache vagy más néven gyorsító tárolók az utasítások és adatok átmeneti tárolására szolgáló, viszonylag kisméretű, gyors memóriapufferek, amelyek a főtár blokkjainak másolatát tartalmazzák, önálló vezérléssel rendelkeznek és a felhasználói programok számára láthatatlanok (elérhetetlenek). Mikroszámítógépeknél a CPU és a központi memória között található cache tárat általában több szinten valósítják meg. Így a processzortól kiindulva megkülönböztetünk L1, azaz első szintű cache tárolót és L2 másodszintű cache-t. A programozás és a cache összefüggései A programok egy kis időintervallumban a címtérnek, a

memóriának csak egy relatíve kis részét veszik igénybe. (Ez a programutasításokra és az ezek által felhasznált adatokra is igaz.) Ennek két oldala van: • • Időbeli lokalitás: ha egy adatra vagy egy utasításra hivatkozás történik, akkor ez nagy valószínűséggel rövid időn belül ez újra megtörténik. (Ciklus) Helyi lokalitás: ha egy adatra vagy egy utasításra hivatkozás történik, akkor ez nagy valószínűséggel a környezetében lévő címekre is megtörténik (gondoljunk a soros utasítás végrehajtásra). A cache működésének elve, cache hit és miss Ha a processzor a központi tár egy rekeszét olvasni akarja, akkor a gyorsító tár vezérlője bemásolja ezt és még néhány rekeszt a cache tárolóba. Ugyanis a lokalitás elve alapján nagy valószínőséggel feltételezhető, hogy a processzornak legközelebb a soron következő rekeszre lesz szüksége. Egy cache tároló legfontosabb jellemzıi a következők: • • • • •

• a cache-tár mérete a blokk mérete (az adatcsere a főtár és a cache között mindig blokkos formában történik), egy blokk kikeresésének és azonosításának eljárása a cache tárban, aktualizálási eljárás, amely szerint a processzor által a cache-tárban módosított adatot a főtárba írjuk, a megfelelő helyettesítési stratégia, amivel eldöntjük, hogy a cache-ben melyik blokkot lehet felülírni. a főtár és a cache-tár adategyezőségének biztosítása. Cache hit Ha a processzor olyan adatot igényel, amely a cache-ben megtalálható, akkor találatról vagy cache hit-ről beszélünk. Cashi miss Ha a processzor által igényelt adat nincs meg a cache-ben, ezt tévesztésnek vagy cache miss-nek nevezzük. -9- A találatok és tévesztések aránya határozza meg a cache teljesítményét. Az ezzel összefüggő legfontosabb adatok a következők: A cache tárak felépítése, és működése A cache-be lemásolt főtárblokkok a cache soraiban

kerülnek elhelyezésre. Minden sor két részből épül fel: • a toldalék (tag) egyrészt a főtárból bemásolt blokkra vonatkozó címinformációkat tartalmazza (címrész), másrészt itt kerülnek bitenként kódolva letárolásra a cache blokk adataira vonatkozó érvényességi információk (vezérlő rész); • az adatrész tartalmazza a bemásolt főtárblokk változatlan vagy a processzor által már módosított adatait. A cache tárak típusai Asszociatív tároló A tartalma alapján címezhető. A adatok visszakeresését tartalom szerint végzik, azaz a tárolóban lévő adatokat nem kell megcímezni. Az asszociatív tárolóként működő cache-ek esetében az adatok, amelyek tartalma szerint keresünk vissza, a főtárbeli blokkok címei vagy részcímei. Teljesen asszociatív cache Ha a processzor egy adatot keres a cache-ben, akkor az adat memóriacíméből képzett blokksorszám asszociatív módon összehasonlításra kerül a cache-ben lévő blokkok

sorszámaival. Az összehasonlítás rendkívül gyorsan, minden sorra vonatkoztatva azonos időben történik meg. Közvetlen leképezésű cache Egy blokk csak a cache egy konkrét sorába kerülhet. A főtárban egymástól azonos távolságra elhelyezkedő blokkok azonos cache sorba fognak bekerülni. A különböző blokkokban lévő, de azonos sorindexű blokkokban található adatok hozzáférése rendkívül lelassul, mivel ez minden esetben blokkcserét eredményez a cache-ben. N-utas csoport asszociatív cache Ez a cache tárolótípus tulajdonképpen átmenetet képez a teljesen asszociatív és a közvetlen leképezéső cache tárolók között. A cache több, „n” sorból álló részre, csoportokra van osztva. Az egy csoporthoz tartozó cache tárolórész önmagában teljesen asszociatív tárolóként működik, azaz egy cache-be másolandó blokk a csoporton belül az „n” sor bármelyikébe bekerülhet. Ezek a tárolók rugalmasabbak, mint a közvetlen

leképezésűek, és relatíve kevesebb asszociatív összehasonlító áramkört tartalmaznak, és még viszonylag gyorsak. Ezért a gyakorlatban ez a cache típus terjedt el szélesebb körben Helyettesítési stratégiák Ezek közül a legelterjedtebb az LRU (least recently used) stratégia, amely esetében a processzor által legrégebben használt blokk adatai kerülnek felülírásra. Az új blokknak a cache-be történő beírására szintén többfajta eljárás létezik. A leggyakoribbak: • • a demand fetching: csak a processzor adatigénye esetén keresik ki a főtárból a megfelelő blokkot és töltik be a cache-be. a prefetching: ha be kell tölteni egy blokkot a cache-be, akkor automatikusan betöltésre kerül a főtár következő blokkja is. Adataktualizálási stratégiák. Ha a processzor egy műveletvégrehajtás során megváltoztat egy adatot a cacheben, akkor igen rövid idő alatt a főtár tartalmát is módosítani kell, hogy a két memória tartalma

azonos legyen. Ez két eljárással történhet: közvetlen átírással, illetve visszaírással • • • A közvetlen átírás: a gyorsítótár írásával együtt megtörténik a főtár írása is. Pufferelt közvetlen átírás: a közvetlen átírás módszerének hatékonyságát javítja a pufferelt közvetlen átírás, amely esetben a processzor a megváltoztatandó főtárbeli adatokat egy íráspufferbe írja be, és nem várja meg a főtár írásának a befejeződését. A főtár aktualizálása azonnal megkezdődik, de a sebességkülönbség miatt némi késleltetés is fellép. A visszaírás: a gyorsítótárban módosított adat csak akkor kerül visszamásolásra a főtárba, ha a cache-nek a módosított adatot tartalmazó sorát felül kell írni egy, a főtárból bemásolandó újabb blokkal. A MESI protokoll Multiprocesszoros architektúráknál általában több cache tárolót alkalmaznak, és a főtár megosztott közös használata is lehetséges a

processzorok között. Ezért ez esetben különösen fontosak azok a szabványeljárások, amelyek a főtár és a cache tárak azonosságát biztosítják. Egy ilyen szabványeljárás a MESI protokoll, mely szerint a cache tárak blokkjainak lehetséges állapotai: • • • • módosított: a cache tár blokkja a főtárblokkhoz képest módosítva lett és most ez tartalmazza az aktuális adatokat. kizárólagos: ekkor a cache blokkja megegyezik a főtárblokkal, és ez a blokk másik cache-ben nem található meg. megosztott: ekkor a cache blokk a főtárral egyező érvényes adatokat tartalmaz, de ez a blokk több cache-ben is megtalálható, érvénytelen: amikor a blokk már nem aktuális adatokat tartalmaz (például egy másik cache-ben már módosították). Lemezgyorsító tárak Láttuk már, hogy a mágneslemezes háttértárak elérési ideje több nagyságrenddel nagyobb a főtáréhoz képest. Ezért az adatok írása/olvasása a háttértárolóra, illetve a

háttértárolóról egy nagyteljesítményő processzorhoz képest rendkívül lassú. - 10 - Két különböző típusa van a merevlemez gyorsításnak: • • Gyorsítás programmal: amely az operációs rendszer részét képezi (például DOS esetén SMART DRIVE). Ez esetben a lemezgyorsító tárrészt a főtárból kell kijelölni. Gyorsítás hardvereszközzel: amely előnyösebb és hatékonyabb megoldás. A hardvergyorsítók működésének a lényege a következő: Ha a processzor adatokat akar kiírni a lemezre, akkor a gyorsító vezérlője ezeket letárolja a cache-ben és visszaigazolja a processzornak a lemezművelet végrehajtását. Ezt követően kezdi meg a vezérlő az adatoknak a kiírását a lemezre, és így ennek ideje alatt a processzor folytathatja a műveletvégrehajtást. 8. A virtuális tárkezelés fogalma és legfontosabb eljárásai (lapozás és szegmentálás, a virtuális cím leképezése, TLB, lapcsere stratégiák). A virtuális

tárkezelés Egy program végrehajtásához a megfelelő programrésznek és az általa feldolgozott adatoknak a főtárban kell lenniük. Az aktuálisan nem futtatott programokat és a hozzájuk tartozó adatállományokat egy közvetlen eléréső háttértárolón tároljuk, és csak akkor töltjük be a központi memóriába, ha szükség van rájuk. Az egyre komplexebb alkalmazásokhoz egyre nagyobb méretű programokra volt szükség, a kezelt adatállományok tároló igénye is állandóan növekedett a fejlıdés során. Az overlay technika Alkalmazásakor csak a programrendszer általános, mindig szükséges vezérlő programja kerül betöltésre a főtárba és emellett a főtárban lefoglalásra kerül egy tárolóterület, amelyre a ritkábban szükséges programmodulok (amelyeket ebben az esetben overlaynak neveznek) igény szerint (csak akkor, ha a program futása során szükség van rájuk) kerülnek betöltésre. Jelöljünk ki a háttértárolón a főtár

memóriakapacitásánál jóval nagyobb tárolóterületet úgy, hogy az egy időben aktív programfolyamatokhoz tartozó programok és adatállományok ezen elférjenek. Nevezzük ezt látszólagos, azaz virtuális tárterületnek A háttértárolón kijelölt virtuális tárolót osszuk fel blokkokra, amelynek méretét a lokalitás elvének figyelembevételével határozzuk meg. Látható, hogy a virtuális tárkezelés alapelve és a cache működési elve nagyon hasonló, de lényeges különbségek is vannak: • A főtár és a cache viszony o különböző cache blokkok legtöbbször azonos programfolyamathoz tartoznak. o A cache miss-t a hardver kezeli. o A cache kizárólagosan a tárkezelés céljaira szolgál, a programok nem „látják”. • A főtár és a virtuális tár viszonya o Egy programfolyamat egyidejűleg más folyamatokkal együtt fut, mindegyik folyamathoz önálló virtuális tárterület tartozik. o Ha egy blokk nincs a főtárban (blokkhiba) akkor ezt

az operációs rendszer kezeli. o A mágneslemezen a virtuális táron kívül más adatállományok is megtalálhatók, ezekhez a programokhoz is hozzáférhetnek. o Az előbbiekből következik, hogy a programok a virtuális tárat úgy látják, mintha az a központi tár lenne. A virtuális cím leképezése fizikai címmé Természetesen a processzornak a művelet végrehajtás során a főtár valódi, vagy másképpen nevezve fizikai címeire van szükség. A virtuális címek fizikai címmé történő leképezését az első virtuális tárkezelést alkalmazó számítógépekben még az operációs rendszer végezte. Ma már szinte kizárólagosan ezt a feladatot egy megfelelő címleképezési áramköröket tartalmazó hardver egység végzi Tárkezelés A virtuális tárkezelésnek két alapvetá formája van, a szegmentálás és a lapozás. Szegmentált tárkezelés Ha a virtuális tár olyan logikai blokkokból áll, amelyeknek mérete nem rögzített, akkor ezeket a

blokkokat szegmenseknek, a virtuális tárkezelésnek ezt a formáját pedig szegmentálásnak nevezzük. A szegmensek átlapolódóan is megadhatók, azaz ugyanaz az adat két különböző szegmensen belül is megcímezhető. A szegmentálásnál a logikai cím a szegmens sorszámát és a megcímzett bájtnak a szegmenskezdettől való relatív címét tartalmazza. A szegmens fizikai kezdőcímét a szegmenstáblázat tartalmazza. Ezt követően a fizikai cím = szegmens fizikai kezdőcíme + relatív cím összefüggéssel meghatározható. A szegmentált virtuális tárkezelésnél az átlapolódás és a különböző blokkméret miatt a szegmenseknek a központi tárból történő kivitele, illetve a központi tárba történő bemásolása során a központi tárban sok eltérő méretű üres hely keletkezhet. Ezt fregmentációnak hívjuk. Emiatt időközönként szükség lehet a memória oly módon történő átrendezésére, hogy összefüggő lefoglalt, illetve szabad

területek jöjjenek létre. Ezt a műveletet szemétgyűjtésnek is szokták nevezni - 11 - Lapozás Ha a virtuális tár rögzített méretű nem átlapolható blokkokból áll, akkor ezeket lapoknak nevezzük, a virtuális tárkezelésnek ezt a formáját pedig lapozásnak. A főtár a lapmérettel megegyező nagyságú részekre van felosztva, ezeket lapkereteknek (frame) nevezik A lapozásnál a virtuális cím hasonlóan épül fel, mint azt a szegmentálásnál láttuk, azaz a lap sorszámát és a megcímzett bájtnak a lap kezdetétől számított relatív címét tartalmazza. A központi memóriába beolvasott lap fizikai kezdőcímét a főtárban a laptáblázatok tartalmazzák. Általában szintén a laptáblázat tárolja a főtárban nem szereplő lapok lemezcímét. A laptáblázatban egy érvényességi (valid) bit jelzi, hogy a megcímzett lap betöltésre került vagy sem a főtárba. Minden programfolyamatnak (processznek) saját laptáblázata van, ennek

kezdőcíme sokszor egy regiszterben található. Ha egy programfolyamat egy utasítása olyan virtuális címre hivatkozik, amelynek megfelelő lap nincs a főtárban, akkor ez laphiba kivételt okoz. Ez egy megszakítást eredményez, és a vezérlést megkapja az operációs rendszer laphiba kezelő rutinja, amely a hivatkozott lapot betölti a főtárba. TLB szerepe és felépítése (címfordító cache-tár) A TLB a leggyakrabban használt lapok lapcímfordításhoz szükséges adatait tartalmazza. A TLB a processzor és a cache tároló között helyezkedik el, mivel a programok virtuális, a cache pedig fizikai címeket tartalmaz. A TLB-miss esetében a laptáblázat érvényességi bitjét (Valid Bit) kell kiolvasni és az alapján: Ha a lap a főtárban van, de nincs bejegyzés a TLB-ben (tiszta TLB-miss), akkor a megfelelő bejegyzést a laptáblából be kell írni a TLB-be. • Ha a lap nincs a főtárban, akkor laphiba keletkezett. Ennek kezelése: o A lap címének

meghatározása a háttértárban. o Egy „D” = dirty lap kiválasztása (LRU (Last Recently Used) szerint) a laptáblában és visszaírása a háttértárba. o A hiányzó lap bemásolása a háttértárból a főtárba. A laptábla aktualizálása A TLB aktualizálása Lapozásos virtuális tárkezelésnél fregmentáció, azaz üres kihasználhatatlan memóriaterületek nem képződhetnek, mivel a lapok csak azonos méretű lapkeretek helyére kerülhetnek be a főtárba. • Virtuális tárkezelés szegmentálással és lapozással Ebben az esetben a szegmentáláson belül alkalmazzák a lapozásos virtuális tárkezelést, a virtuális tár szegmensei lapokból épülnek fel. Ekkor a szegmenstábla és a laptábla katalógus a központi tárban, az egyes laptáblázatok viszont a virtuális tárban kerülnek elhelyezésre. A szegmentálás és lapozás együttes alkalmazása esetén a virtuális címből a fizikai cím kiszámítása több lépcsőben történik.

Szegmentálás és lapozás esetén a virtuális cím egy szegmens sorszámot (szelektor) és egy, a szegmens kezdetéhez képest számított relatív címet (offset) tartalmaz. A tárolóvédelmi rendszer A számítógép tárolókezelő rendszerének egyik legfontosabb feladata a programok és adatok védelme, például a szándékos vagy véletlen felülírástól. Ennek különösen azért van jelentősége, mivel az operációs rendszer és a felhasználói programok fizikailag azonos memóriát használnak. A védelmi rendszerrel minimálisan a következő feladatokat kell megoldani: • • • • a hibás vagy nem létező címek kiszűrését, az operációs rendszer védelmét a felhasználói programoktól, a felhasználói programok egymástól történő védelmét, az adatokhoz, programokhoz történő hozzáférés jogosultságainak ellenőrzését. A tárolóvédelem egyik módszere a programfolyamatok, vagy más néven taszkok privilégizált osztályokba történő

besorolása. Ez azt jelenti, hogy minden egyes taszkhoz hozzárendelésre kerül egy privilégizálási szintszám, amelyhez meghatározott jogosultságok, illetve tiltások kapcsolódnak. Napjaink számítógépes rendszereiben minimálisan két privilégizálási szintet különböztetnek meg: • • egy magas jogosultsági szintet az operációs rendszerhez tartozó programok számára, egy alacsonyabb jogosultsági szintet a felhasználói programok számára. A legtöbb számítógép-architektúrában privilégizált utasítások is megtalálhatók. Ez azt jelenti, hogy a processzor utasításkészletében vannak olyan speciális utasítások, melyeket a processzor csak az operációs rendszer privilégizálási szintjén futó taszkok esetén hajt végre. Az azonos privilégizálási szinten futó taszkok tárolóterületét is védeni kell egymástól. Ezért minden egyes taszkhoz speciális védelmi táblázatok kerülnek felépítésre, melyekben található információk

meghatározzák a taszkhoz tartozó szegmensek és lapokhoz történő hozzáférési jogosultságokat. Ezek a következők: • • • - 12 - olvasási jog: azaz a taszkhoz tartozó szegmensek vagy lapok adatait egy másik taszk olvashatja-e, írási jog: a taszkhoz tartozó szegmensek vagy lapok adatait egy másik taszk átírhatja-e, végrehajtási jog: azaz a taszkhoz tartozó tárolóterületen található kódszegmens futtatását egy másik taszk leindíthatja-e. Lapcsere stratégiák • • • • Első szabad helyre: a memória kezdetétől kezdve megvizsgálásra kerül, hogy hol van az első olyan szabad tárterület, amelynek mérete lehetővé teszi a szegmens betöltését Következő szabad helyre: az utolsóként betöltött szegmenstől kezdve vizsgáljuk az első megfelelő szabad helyet. Legjobb helyre: az összes olyan szabad tárterület közül, amelyekben a betöltendő szegmens elfér, azt választjuk ki, amelynél a betöltést követően a

legkevesebb szabad tárterület marad, Legrosszabb helyre: a cél, hogy a betöltést követően a szegmens mellett a lehető legtöbb tárterület maradjon szabadon. 9. Az adatrögzítés elve a mágneses háttértárolókon A merevlemez fizikai felépítése (szektor, sáv, cilinder) és logikai felépítése (klaszter, FAT, bootszektor). A merevlemezes egység teljesítményjellemzői (elérési idő, adatátviteli sebesség). Egy külső tároló egysége a tároló-hierarchiának a következő részegységekből épül fel: • • • magából az adathordozóból. Ezek az adatok rögzítésének fizikai megoldását tekintve lehetnek mágneses vagy optikai tárolók az író/olvasó eszközből, mely az adatokat az adathordozóról beolvassa, vagy kiírja a vezérlő egységből, amely a külső tároló működését szervezi, irányítja. A háttértárolók az adatok visszakeresése szempontjából két kategóriába sorolhatók: • • közvetlen hozzáférésű

eszközök, amelyek a keresett adatot tartalmazó memóriablokkot közvetlenül meg tudják címezni, és az adatot a teljes tároló végigolvasása nélkül közvetlenül ki tudják olvasni vagy írni, soros vagy szekvenciális hozzáférésű eszközök, amelyeknél a keresett adatot csak úgy tudjuk elérni, ha a tárolóeszköz blokkjait sorban egymás után végigolvassuk, míg a megfelelő adatblokkot meg nem találjuk. Az adatrögzítés elve a mágneses háttértárolókon. A merevlemezes tárban (a fémházban), több mágnesezhető réteggel bevont könnyűfém lemez van elhelyezve. A mechanika lezárt fémházban található, így a por a szennyeződés, nem tud bejutni a lemez és az író/olvasó fej közötti keskeny résbe. A lemezek koncentrikus körökre vannak felosztva, ezeket nevezzük sávoknak. A sávok a fejek sugárirányú elmozdulásával érhetők el Az egymás alatti sávok egy cilindert alkotnak, ennek adatai fejmozgás nélkül elérhetőek. Mindegyik

sáv megadott számú, egyenlő kapacitású adattároló helyet tartalmaz, ezek a szektorok. A szektor a lemezen kezelhető legkisebb fizikai adategység Egy szektorhoz való hozzáférésnek (írásnál vagy olvasásnál) a szektort három paraméter megadása azonosítja: • a cilinder száma (C = cylinder), • a fej száma (H = head), • a szektor száma (S = sector). Ezeket az információkat a szektor kezdő része, az ún. szektorfej tartalmazza A lemezen minden szektor két részből áll: a szektorfejből és az adatblokkból. Minden lemezoldalhoz tartozik egy író- és egy olvasó fej. Az összes egyszerre mozdul el, a fejmeghajtó elektronika biztosítja, hogy az összes lemezoldalra egyszerre történjen meg az írás vagy az olvasás. A koncentrikus körök, a sávok (track) mentén tárolt adatokat a sugárirányban mozgó olvasó/író fejek olvassák, illetve rögzítik. A lemez gyorsan forog, és az állandó forgás miatt, az olvasófejek nem érnek hozzá a lemez

felületéhez, hanem úgynevezett „repülő fejeket” használnak. A lemez felülete speciális anyag, amelynek elemi részecskéi a mágneses mezőtől függő irányba állnak be. A fej típusa nyitott lágyvas, amelyen egy tekercset helyeznek el. Ha a tekercsen váltakozó feszültséget kapcsolunk, akkor a vasmag két vége közötti nyílásban mágneses mező indukálódik. Tehát a jelrögzítés alapja az elektromágneses indukció. Írásnál az éppen a fej alatt lévő mágneses részecske irányát a fej tekercsében folyó áram határozza meg. A mágneses jelrögzítés adatkódolási eljárásai A bináris adatokat kódolt formában tárolják a mágneses felületen. Mivel a fluxusváltozás / felület arány egy bizonyos technológiában állandónak tekinthető, ezért a fluxusváltozások számának csökkentésével nagyobb adatsűrűség érhetı el. A legismertebb kódolási eljárások is erre törekednek A fluxus általában egy adott felületen átáramló

anyag vagy energia mennyiségét jelenti. • FM (frekvencia moduláció): Ennél a kódolásnál az alacsony és a magas szinteket eltérő frekvenciájú jelek jelzik. Általában a 0 szinthez alacsonyabb frekvenciájú jel tartozik, mint az 1 szinthez. Ebben az esetben minden bithez tartozik egy szinkronjel, ami kis adatsűrűséget eredményez. • • - 13 - MFM (módosított frekvencia moduláció): Az FM kódolás hiányosságait hivatott kiküszöbölni ez az eljárás, amit úgy értek el, hogy a szinkronjelet csak 0 után hagyták meg. Ezt a kódolást alkalmazták az első merevlemezeknél RLL (Run Length Limited) kódolás: Kifejlesztésénél a cél az volt, hogy a fluxusváltozást további 50%-kal csökkentsék. Ezt az adatok átkódolásával sikerült megoldani. A kódolás elve viszonylag egyszerű, két 1 állapot között meghatározott számú 0 állapotnak kell lennie. Például az RLL 27 kód esetében két 1-es között minimum 2, maximum 7 darab 0

állhat I/O műveletek a merevlemeznél: Minden egyes lemezegységhez tartozik egy lemezvezérlő chip, amely bonyolultsága közelíti a processzorét. Feladatai az írásra, olvasásra, formázásra vonatkozó parancsok fogadása, a hibák felismerése és javítása (pl. ismételt olvasással), a hibás szektorok nyilvántartása és átcímzése, a lemez-cache vezérlése. • • Az alacsony szintű, vagy fizikai formázás (Low Level Format) (ezt gyárilag elvégzik!) lényegében abból áll, hogy felírják a lemezre az azonosítókat, és mindegyik szektorfejbe beírják a sáv számát, a fej sorszámát és a szektor számát (CHS). A merevlemezek használatához egy logikai formázást is kell végeznünk (a felhasználó által!), amely kialakítja a lemezen az alkalmazni kívánt fájlrendszert. A fájlok elhelyezkedését a lemez elején létrehozott 2 db egyforma FAT tábla mutatja A BIOS szintű lemezkezelés A szektorcímzéshez a BIOS az LBA (Logical Block

Address) nevezető címzési módot használja. A BIOS lemezcímzési módozatai: • • CHS (Cylinder/Head/Sector) = a BIOS által értelmezhető, kezelhető méret! Ez a szabványos címzés, ami 504 MB-ot enged, megcímezni! Nincs semmilyen paraméter átalakítás. (Ez a módszer, kb 1993 -ig volt jellemzı, ekkora már megjelentek a több GB-os merevlemezek, így megjelent az EIDE szabvány.) Az EIDE szabvány, ugyanolyan paraméterekkel rendelkezik, mint a CHS, de a nagyobb lemezméret kezeléséhez, szükség volt egy 2 szintű címátfordítás bevezetésére is: o A lemezvezérlő és a BIOS közötti címátfordítás, o A BIOS és az operációs rendszer közötti címátfordítás. 1. LBA (Logical Block Addressing) = A BIOS kérdezi le a lemez paramétereit és a kapott értéket átalakítja, logikai blokksorszámokra. Ez lényegében azt jelenti, hogy a lemez szektorai sorban kapnak egy-egy sorszámot 0-tól kezdve. Ezeket a logikai címeket adja át a BIOS az

operációs rendszernek, mégpedig CHS formában 2. A 48 bites LBA címzés: elég rohamosan, jelentek meg, a 100 GB feletti kapacitással rendelkező merevlemezek is, így szükségessé vált, egy újabb címzési mód bevezetése. Az így kezelhető lemezkapacitás: 144 000 000 GB! De a használatához, szükséges a BIOS és az operációs rendszer egyidejű támogatása! A merevlemez logikai felépítése (klaszter, FAT, bootszektor) Klaszter A logikai lemezkezelés alapegysége a több szektorból álló szektorcsoport, a klaszter. A fájlok a lemezen klaszterekre vannak osztva, így az operációs rendszer írni és olvasni a merevlemezt csak klaszterenként tudja. Partíció Fizikai lemez olyan része, amely logikailag különálló lemezként viselkedik. Legfeljebb négy elsődleges partíciót vagy három elsődleges és egy kiterjesztett partíciót lehet létrehozni. A kiterjesztett partíción egy vagy több logikai meghajtót lehet létrehozni. A létrehozása után

formázni kell, és betűjelet kell hozzá rendelni. MBR (Master Boot Record) A merevlemez első szektorában, van a mester rendszerbetöltő record, amely tartalmazza a lemez partíciótábláját és egy rövid végrehajtható programot (bootkód), amelyről a rendszerindítás elkezdődik. A bootolás az a folyamat, mely a számítógép bekapcsolásától az operációs rendszer betöltődéséig tart. A MBR program leellenőrzi, hogy a partíciós táblában melyik az aktív partíció, és a partíciós táblából kinézi, hogy az aktív partíció a merevlemezen hol helyezkedik el, majd ennek az első szektorát betölti a memóriába. Egy bootolható partíción belül az első szektor(oka)t rendszerbetöltő szektornak nevezik. Bootszektor Egy bootolható partíción belül az első szektor(oka)t rendszerbetöltő szektornak nevezik. FAT A FAT fájlrendszer a Windows NT operációs rendszer által támogatott fájlrendszerek legegyszerűbbike, amelynek legfőbb sajátossága

a fájlkiosztási tábla. A partíció elején található két példányban, majd a gyökérkönyvtár következik A FAT fájlrendszerrel formázott lemezek fürtökre vannak felosztva. A fájlkiosztási tábla frissítése kulcsfontosságú művelet, sok időbe is telik, ám a rendszeres frissítés elmulasztása adatvesztést eredményezhet. A FAT-könyvtár szerkezete nem előre meghatározott, így a fájlok mindig a lemez első nyitott helyére kerülnek. A FAT fájlrendszer csak az Írásvédett, a Rejtett, a Rendszer és az Archiválandó fájlattribútumot képes kezelni. - 14 - A merevlemez teljesítménye A mágneslemez hozzáférési ideje (Disk Access Time) alatt egy adatblokk kiolvasásának idejét értjük. Ez nyilvánvalóan csak átlagértékként értelmezhető, mivel ez nagyon függ az olvasófejnek a kiolvasás megkezdése előtti helyzetétől, amint a következő képletből is kiderül: Hozzáférési idő = Fejmozgatási (pozicionálási) idő átlaga +

Forgási idő átlaga + Adatátviteli idő + Vezérlési idő. 10. A megszakítási rendszer (megszakítások típusai, a megszakítás kiszolgálása, vektortáblázat) és alkalmazásai. A megszakítás-vezérlő feladatai A megszakítási rendszer szerepe A számítógépek különböző részegységei működésének összehangolásában az egyik legfontosabb szerepe a megszakítási rendszernek van. Ha nem lenne megszakítási rendszer, akkor például a processzornak állandóan ellenőriznie kellene, hogy a felhasználó nem nyomott-e le egy billentyőt a billentyőzeten. Ezek bekövetkezhetnek: Megszakítás Amikor a program utasításainak átmeneti felfüggesztését a processzortól független, külső esemény idézi elő. • meghatározott műveletek befejezésekor, amelyek bekövetkezésére számítani lehet, de ezek időpontja pontosan nem tervezhető (erre tipikus példa az, amikor egy periféria jelzi, hogy egy input vagy output műveletet befejezett). •

Géphibák az automatikus hibafigyelő áramkörök jelzései alapján. • Külső források - a külső eszközök által generált megszakító jelek. Pl reset-gomb benyomása, összekapcsolt gépek esetén a másik gép jelzése. Kivételek A programot a programutasítás végrehajtása alatt a processzoron belül fellépő esemény miatt kell megszakítani. A futó program utasítás-végrehajtása vagy végrehajtásának megkísérlése következményeként a CPU-n kialakult állapotok. • Memóriakezelés o lapváltási igény o memóriavédelem megsértése o tényleges tárkapacitás túlcímzése o címzési előírások megsértése ugróutasítás páratlan címre, bájthatárok megsértése o veremtúlcsordulás • Aritmetikai-logikai m űveleteknél o integer és a lebeg őpontos számok túl/alulcsordulása o nullával osztás kísérlete o definiálatlan műveleti kód o Nem létez ő I/O eszköz indítása A megszakítások csoportosítása Szinkron - aszinkron

megszakítások • • Azon megszakítások, amelyek a programnak ugyanazon adatokkal való végrehajtása során mindig ugyanott lépnek fel, szinkron megszakításoknak nevezzük. Ilyen például az integer túlcsordulás Az aszinkron események véletlenszerűen következnek be. Például az I/O egység kérte megszakítások, a hardver-hibák Az utasítások végrehajtása között, illetve közben fellépő megszakítások • • Az utasítások végrehajtása között fellépő megszakítások az éppen végrehajtott utasítás eredményeképpen következnek be (például, túlcsordulás, page fault, tárvédelmi hiba). Az utasítások végrehajtása közben fellépő megszakítások valamely utasítás végrehajtása alatt merülnek fel. Ilyenek, például, a hardver-megszakítások. Ekkor az esetek többségében először befejezésre kerül az éppen végrehajtás alatt álló utasítás, és csak utána kezdődik meg a megszakítás kiszolgálása. A felhasználó

által explicit kért és nem kért megszakítások • • A felhasználó által explicit kért megszakítás, például, az operációs rendszer szolgáltatásának meghívása, a nyomkövetés vagy az utasítás töréspont. A felhasználó által nem kért nem kért megszakítás, például, az integer túlcsordulás, az I/O egység megszakítás, a hardver hiba. A megszakított program folytatódik vagy befejeződik • • A megszakított program folytatódik, folytatódik, például, I/O egység igénye alapján történő megszakítás, operációs rendszer szolgáltatásának meghívása esetén. A megszakított program futása befejez befejeződik hardver hiba esetén. Felhasználó által maszkolható vagy nem maszkolható megszakítások • A felhasználó által maszkolható maszkolható, például, a nyomkövetés, a töréspont. • - 15 - Nem maszkolható maszkolható viszont az I/O egység megszakítási kérése, az operációs rendszer

szolgáltatásának meghívása. A megszakítások kezelése Az IBM PC kompatibilis gépek, ún. „vektoros megszakítási” rendszert alkalmaznak! Azaz a megszakítást vezérlő a processzornak a vektor egy elemét meghatározó sorszámot ad át, amely a memóriában található megszakítási cím vektortáblában kijelöli a kiszolgáló rutin címét. A megszakítás-kiszolgálást gyakran aszinkron alprogram-feldolgozásnak is szokták nevezni. Ennek oka • • Aszinkron a feldolgozás, mert időben nem megjósolható, hogy egy megszakítást kiváltó esemény (például egy billentyűzet leütése) mikor fog megtörténni, Alprogram a feldolgozás, mert egy meghatározott típusú megszakítás mindig azonos megszakítás-kiszolgáló programegység („szubrutin”) végrehajtását fogja eredményezni. A megszakítás kiszolgálásának lépései a következőkből állnak: A hardver által • • • • • • • a megszakításvezérlő beállítja a

megszakításkérő vezérlő vonal jelszintjét, ezzel jelzi a processzornak a megszakításkérelmet (INT jel), a processzor a folyamatban lévő utasítást befejezi, majd visszaigazolja a megszakításkérelem elfogadását (IACK jel), ezt követően a megszakításvezérlő a sínre küldi a megszakítási vektor elemének sorszámát, a processzor tárolja a megszakítási vektor elemének sorszámát, a processzor elmenti a verembe az utasítászámláló és az állapotregiszter tartalmát, a processzor a megszakítási vektor elemsorszáma alapján a megszakításkiszolgáló rutin kezdőcímét betölti az utasítászámláló regiszterbe és ezzel megkezdődik a megszakítás kiszolgáló rutin végrehajtása. az elmentett állapot és utasításszámláló regiszter tartalmának visszatöltése és a megszakított program folytatása. Az operációs rendszer által Egy program, általában az operációs rendszer megadott időközönként megvizsgálja a megszakítás

szempontjából releváns eszközök állapotjelzőjét. A megszakítást kérő eszköz számára elindítja az adott eszközhöz tartozó kiszolgáló programot Amikor a szoftverlekérdezéses módszert alkalmazzuk, akkor a prioritást a lekérdezési sorrenddel határozzuk meg • • • • • • a megszakított program adatainak (regisztereinek) elmentése verembe (ha szükséges), a megszakítás okának behatárolása, a kiszolgáláshoz szükséges adatok összegyőjtése, a megszakítást okozó esemény kezelése, a megszakított program adatainak visszatöltése, a megszakítás kiszolgáló rutin befejezésének jelzése. Prioritási csoportok A védelmi rendszer megsértése és hardver hibák Ezeknek van a legmagasabb prioritásuk. Csak akkor van értelme tovább folytatni az összes többi munkát, ha ezek lekezelése azt lehet ővé teszi. Kritikus időzítés Amikor az adatátviteli vonalakon jön egy üzenet, és egy karakter-alapú kommunikációs illesztő

kéri a megszakítást, akkor rövid idő alatt ki kell szolgálni a megszakítást, mert különben az adat elvész. Teljesítmény • • egy bizonyos felhasználónak valamilyen okból magasabb a prioritása, amiből az következik, hogy az általa üzemeltetett folyamatoknak magasabb prioritást kell biztosítani valamely programnak rendkívül magasak az erőforrás-igényei (például, az operatív tár igénye), és ezért a multiprogramozás kevésbé hatékony. Ekkor a nagy erőforrásigényű folyamatnak adnak jóval nagyobb prioritást A prioritás eldöntésének algoritmusa Fix prioritás A megszakítási források prioritása időben állandó, a megszakítást kérő egységekhez véglegesen hozzá van rendelve. Hátránya, hogy amennyiben egy magas prioritású forrás gyakran kér megszakítást, akkor az elnyomja az alacsonyabb prioritásúakat. Körbeforgó prioritás (rotating) Bizonyos megvalósításoknál több eszköz rendelkezik azonos prioritási szinttel.

Ekkor a csoporton belül a legutoljára kiszolgált megszakítási forrás kerül a prioritási sor végére. Ennek hátránya, hogy sürgős kérés esetén esetleg túl későn kerül kiszolgálásra - 16 - Speciális maszk Ez lehet ővé teszi a processzor számára, hogy bizonyos egységektől érkező megszakítási jelzéseket letiltson. A megszakítási vektortáblázat A megszakításokat kiszolgáló rutinok kezdőcímeit tartalmazó memória-táblázat, amelyre hivatkozó azonosító sorszámot (index) a megszakítás-vezérlő adja át a processzornak. A megszakítás vezérlő felépítése A számítógépek megszakítás-vezérlő egysége végzi a megszakítás kiszolgálásához szükséges legfontosabb hardverfeladatokat: • • • • • fogadja megszakításkérő vezérlővonalakon a megszakításkérelmeket, vizsgálja, hogy az igényelt megszakítás nincs-e maszkolással letiltva, vizsgálja és értékeli a megszakítás prioritását, az INT

(Interrupt) vezetéken közli a megszakítás kérést a processzorral, ha az IACK (Interrupt Acknowlegment) vezetéken a processzor visszaigazolja, hogy kész a kérés fogadására, akkor a megszakításvezérlő átadja a processzornak a megszakításhoz tartozó megszakításvektor címet. 11. Az I/O adatátvitel típusai A közvetlen memóriahozzáférés (DMA) lényege és végrehajtása A DMAvezérlő regiszterei és működése. Az I/O adatátvitel típusai • • • • Programozott I/O átvitel (polling): az adatátvitel a RAM és az I/O eszköz között csak a CPU vezérlésével történhet meg. • A processzor teljes körűen ellenőrzi és vezérli az I/O műveletet. • A periféria állapot regiszter ciklikus lekérdezése folyamatosan terheli a processzort. Ezért ennek a módszernek csak akkor van értelme, ha az I/O eszköz nagyon gyors. Megszakításos I/O átvitel: a processzor jelzi az I/O eszköz számára az adatátviteli igényt, mely, ha felkészült az

adatátvitelre, akkor ezt egy megszakítás kérelemmel jelzi a processzornak. Az adatátvitel befejezését az I/O eszköz szintén megszakítás kérelemmel jelzi. • A felhasználói program a tranzakció idejére megállításra kerül. Közvetlen memória hozzáférés: az I/O eszköz és a főtár közötti adatátvitelt a processzortól függetlenül a DMA vezérlő irányítja. I/O processzor alkalmazásával: amelynek a processzor átadja az I/O művelet végrehajtásához szükséges összes adatot és ezt követően az I/O processzor teljesen önállóan vezérli az I/O művelet végrehajtását. (ez a módszer főleg mainframe-ekre jellemzı) Az I/O műveletekkel kapcsolatos alapfogalmak Az I/O igények csoportosítása: • • • Tranzakció orientált: jellemzője a sok kis változtatás nagy adathalmazokban (pl.: bankautomaták, repülőgép-helyfoglalás) A számítógéprendszer teljesítménye szempontjából a legfontosabb az időegység alatti hozzáférések

száma. Fájl I/O: jellemzője a soros hozzáférés nagy adathalmazokhoz. A legfontosabb az időegység alatt átvitt adatmennyiség Eseményorientált I/O: a számítógépes rendszernek külső eseményekre kell reagálnia (pl.: egér helyzetének megváltoztatása, folyamatvezérlés). Emiatt e rendszerekben a reakcióidő valamint az időegység alatti feldolgozható eseményszám a legfontosabb teljesítményjellemzı. Az I/O egységek osztályozása a kapcsolat jellege szerint: • • • Csak bemeneti (input) Csak kimeneti (output) Be –és kimeneti (I/O) Az I/O egységek osztályozása a művelet résztvevője szerint: • • Ember által használt I/O egység (pl. egér, billentyőzet) Gép által használt I/O egység (pl. merevlemez, szenzor) A közvetlen memória-hozzáférés (DMA) A közvetlen memóriahozzáférés lényege, hogy a processzor egy I/O művelet végrehajtásához szükséges információkat átadja egy, a processzortól független DMA (Direct

Memory Access) vezérlőnek, amely ezt követően az adatátvitelt a memória és az I/O eszköz között önállóan irányítja. Ezáltal a processzor felszabadul más feladatok végrehajtására A DMA hatékonysága nagy adatblokkok átvitelénél mutatkozik meg. A DMA vezérlő felépítése • • Címregiszter: az aktuális cél/forrás memóriacím tárolására szolgál. Számlálóregiszter: a még átvitelre váró adatok tárolására alkalmaz, amelynek a tartalma minden egyes átvitt adat után, aktualizálódik. - 17 - A DMA vezérlő, még további három regisztert tartalmaz: • • • DMA-módregiszter, amely az adatátvitel irányára (memóriába írás, vagy memóriából történő olvasás) vonatkozó információkat tartalmaz, DMA-maszkregiszter, amely az egyes DMA átvitelt kérő vezérlővonalak letiltását (maszkolását) tartalmazza, DMA-állapotregiszter, amely a vezérlő állapotával kapcsolatos információk tárolására szolgál (pl. melyik

DREQ vonalon érkezett a kérés, befejeződött-e az átvitel stb.) Egy számítógépben általában több DMA-vezérlő is megtalálható. A DMA vezérlő működése A közvetlen memória-hozzáféréssel (DMA) végrehajtott I/O művelet lépései a következők: • • • • • Periféria ellenőrzése a processzor ellenőrzi a perifériát, hogy tudja-e fogadni az átvitelt, ezt követően a DMA vezérlő részére átadja az átvitel paramétereit, a DMA buszfoglalási kérelmet jelez (DMA REQUEST), a processzor ezt visszaigazolja (DMA ACKNOWLEDGE), a DMA masterként lefoglalja a buszt, végrehajtja az adatátvitelt, a DMA jelzést küld megszakítással a processzornak az átvitel befejezéséről, processzor ellenőrzi a végrehajtás hibátlan megtörténtét és a buszengedélyezést megszünteti. A buszhasználat megosztása a processzor és a DMA között a következő módszerekkel történhet: • • • Blokkátvitel (blocktransfer) esetén a DMA vezérlő az

adatátvitel teljes idejére lefoglalja a buszt. Cikluslopás (cycle stealing) esetén busz felszabadítása minden szó (bájt) átvitel után megtörténik. Ez átlapolt buszhasználatot jelent a processzor és a DMA vezérlő között. Ütközés esetén a DMA-nak prioritása van Transzport mode esetén a DMA vezérlő használja a buszt (például a processzor utasítás dekódolása és végrehajtása alatt) addig, amíg a processzor nem végez memória-hozzáférést. Ez a mainframe-kre jellemzı 12. A sín (busz) feladata, logikai felépítése, típusai Sínvezérlés (szinkron, aszinkron) Master és slave eszközök. Buszarbitráció (soros és párhuzamos sínfoglalás) A sínrendszer (busz) feladata A számítógép részegységei közötti kommunikációs kapcsolatokat (adatok, címek, valamint a gép vezérléséhez szükséges információk átvitelét) a sín- vagy buszrendszer biztosítja. A sínrendszer a kapcsolatokat biztosító kommunikációs vezetékek mellett

aktív és passzív elektronikai elemeket is tartalmaz, így hozzátartoznak a sínvezérlő áramkörök is, amelyek meghatározott, szabványosított algoritmusoknak megfelelően működnek. Ezért a sínrendszer fogalmába beleértjük a kommunikációs kapcsolatok szabványosított szabályait is, amit sínprotokollnak nevezünk. A sínrendszer logikai felépítése A számítógép részegységeinek kommunikációját biztosító sínrendszer az átvitt információ jellege szerint logikailag három részre osztható: • címsín, amely a címek átvitelét biztosítja • adatsín, amely az adatok átvitelét biztosítja • vezérlősín, amely a számítógép részegységei között a vezérlőinformációk adatátvitelét biztosítja. Ezek lehetnek például: o adatátvitelt, azaz az I/O eszközöket vezérlő jelek, o a megszakítási rendszerhez tartozó vezérlőjelek, o a DMA vezérlőjelei, o a sínvezérlőjelek (pl. a sínhasználat kérése és ennek

visszaigazolása), szinkronizációs jelek A sínrendszer típusai A sínrendszerek között megkülönböztetünk • belső sínrendszert, amely a processzoron belül, a processzor különböző részeit kapcsolja össze. Sebessége (órajele) megegyezik a processzoréval, • külső sínrendszert, amely a processzort köti össze a központi egység különböző részegységeivel. A külső sínrendszer a sebessége és az összekapcsolt eszközök alapján több, hierarchikusan felépülő fajtájú lehet: • • • • rendszersín (system bus), amely a processzorhoz közvetlenül kapcsolódó rendszerelemeket (memória, grafikus kártya stb.) köti össze. Ezen keresztül az adatátvitel a processzor órajelével szinkronban történik és a busz adatátviteli bit szélessége is összhangban van a processzor működésével (32 bites processzoroknál 32 vagy 64 bit). I/O-sín, amelyet egy sínvezérlő egység hajt meg, és alapvetően az I/O eszközök csatlakoztatását

szolgálja, az egyéb I/O eszközök saját sínrendszere (például SCSI lemezcsatoló önálló busza), számítógéprendszerek közötti buszok (intersystem bus). A modern PC-architektúrában is két alapvető busztípus különböztetı meg: • a rendszerbusz (system bus), amely a processzort köti össze a rendszermemóriával (L2 cache és DRAM modulok); • - 18 - az I/O busz, amely a periféria- és háttértár-vezérlésekkel biztosítja a kapcsolatot. Alapfogalmak A buszt, mint architekturális hardver építőelemet, a rákapcsolt eszközök közösen használják. Ezzel kapcsolatosak a buszrendszer használatának előnyei és hátrányai: Előnyök: • • Új egységek egy szabványos illesztıhelyen (pl. PC slot) könnyen hozzákapcsolhatók a buszhoz, költségtakarékos megoldás, mivel ugyanazt az átviteli utat több célra, több eszköz használja. Hátrányok: • • • A sávszélesség (időegység alatt átvitt bájtszám) korlátozott. Az

adatátviteli sebességet a busz hossza és a hozzá kapcsolt egységek száma korlátozza. A busznak különböző sebességű eszközöket (tároló, monitor, egér stb.) kell kezelnie Buszciklus: egy adategység átviteléhez szükséges idő (a ciklusok végén jelennek meg a szükséges jelszintek). Busz tranzakció: a buszigények sorozata, amely az adatátvitel igénylésétől, annak befejezéséig tart (több műveletből, buszciklusból állhat). Egy busztranzakció lépései a következők lehetnek: • sínhasználat igénylése (REQUEST) • sínhasználat jogának odaítélése (ARBITRATION) • címátvitel (ADDRESSING) • adatátvitel (DATA TRANSFER) • hibafelismerés (ERROR DETECTION) • felszabadítása (RELEASE) Takarékosságból sokszor használt a multiplexált tranzakció: a címek és adatok egymás után ugyanazon a vezetékeken keresztül kerülnek átvitelre. Ez egy olcsóbb megoldást jelent, bár ugyanakkor az effektív adatátvitel sebességét

csökkentik. Master és slave eszközök A sínt egyidőben csak egy eszközpár használhatja. Ezek közül az aktív kezdeményező eszköz a master, a kapcsolatban résztvevő passzív eszköz pedig a slave eszköz. A master és slave közötti munkamegosztás lényege a következő: A mikroszámítógépeknél master általában a processzor vagy valamilyen DMA-t használó I/O eszköz, a memória viszont mindig slave szerepkört tölt be a sínhasználat során. Buszarbitráció (soros, párhuzamos) Egyidejűleg több aktív (master) eszköz is igényelheti a sín használatát. Ekkor valamilyen eljárással el kell dönteni, hogy melyik eszköz lesz jogosult a sínhasználatára. Ezt az eljárást nevezzük sín arbitrációnak Ha csak egy buszmaster van, akkor ez az eszköz (legtöbbször a processzor) felügyeli a buszhasználatot, inicializálja és ellenőrzi a buszfoglalást. A slave eszközök válaszolnak az írási és olvasási igényekre Ha több buszmaster van, akkor

csak arbitrációval dönthető el, hogy melyik eszköz kapja meg a buszhasználat jogát. Időosztásos A buszhasználat jogának megosztása a masterek között a legegyszerűbb módon időosztással (time-sharing) történhet, amikor minden master meghatározott időszeletre megkapja a buszhasználat jogát (statikus módszer). Csak akkor hatékony, ha a masterek adatátviteli igénye kb. azonos Dinamikus Dinamikus buszhasználat megosztás esetén a masterek csak akkor kapják meg a sínt, ha azt igénylik. Ez esetben azt a problémát kell kezelni, hogy a buszhasználati igények azonos időpontban is jelentkezhetnek. Ennek módszerei lehetnek: • • prioritások meghatározása a masterek számára: Ez azzal a veszéllyel jár, hogy a magas prioritású és gyors eszközök pl. processzor mellett a többi master nem jut szóhoz. egyenletes buszhasználati jog elosztás: Például a masterek igényei jelentkezésük időpontjai szerint egy várakozó sorba lesznek besorolva.

Ennek az a veszélye, hogy a fontosabb eszközök hosszú ideig várakozásra kényszerülnek A lefoglalt busz felszabadításának legfontosabb módszerei a következők: • • • release on request: a master annyi időre lefoglalja a buszt (akkor is, ha adatot nem forgalmaz), amíg a buszt másik master nem igényli. Ezt alkalmazzák leggyakrabban mikroszámítógépek buszrendszereiben release when done: a master egy tranzakcióra kapja meg a buszhasználat jogát, annak befejezése után felszabadítja a buszt. preemption: ha egy magasabb prioritású master jelentkezik, ez a tranzakciót megszakítja. Ezt blokküzemmódban van értelme alkalmazni. Dinamikus buszhasználat-szétosztás csak akkor lehetséges, ha • • • - 19 - minden master jelzi a buszfoglalási igényt, egy master csak akkor használhatja a buszt, ha igényének elfogadását visszaigazolják, a masternek jelzést kell küldenie, ha a tranzakció befejeződött. Ebből is nyilvánvaló, hogy

léteznie kell egy olyan hardver egységnek, amely a sínfoglalási kérelmeket fogadja, elbírálja és visszaigazolja. Ezt az eszközt buszarbiternek nevezzük Buszarbiter Sínfoglalási kérelmeket fogadó, elbíráló és visszaigazoló hardveregység. A buszarbitráció lehet: • • központosított, ekkor a számítógéprendszerben csak egy arbiter van. Ez lehet egy önálló hardveregység, vagy egy másik hardvereszköznek (legtöbbször a CPU-nak) valamilyen részegysége. szétosztott, akkor a számítógéprendszerben több arbiter hardver egység található (ez multiprocesszoros rendszerek esetén gyakoribb). Központosított busz arbitráció esetében a buszhasználatot igénylő masterek egy request jellel jelzik az igényeiket az arbiternek, amely az arbitrációs algoritmus szerint kiválaszt egy mastert és az igény elfogadását a „grant” jellel igazolja vissza. A soros sínfoglalás Egy közös „request” vezérlővonala van a mastereknek és ezek egy

felfűzött „grant” vezérlővonallal rendelkeznek, Soros kiszolgálás esetén az eszközök sorba vannak kötve, és sorrendjük határozza meg prioritásukat, azaz azt, hogy mikor kaphatnak jogosultságot a sín használatára. Az arbiterhez közelebbi eszköznek van nagyobb prioritása A soros sínfoglalás előnye egyszerűségében van. Hátránya, hogy a kis prioritású eszközök sokáig várhatnak Párhuzamos sínfoglalás Párhuzamos kiszolgálás esetén minden sínhasználatért folyamodó eszköz önálló kérő és engedélyező vezérlővonallal rendelkezik, és a busz arbiter prioritás szerint engedélyezi a sín igénybevételét. A prioritás meghatározása különböző eljárások szerint történhet, például: • • Egyszerű körbejáró eljárásnál minden sínhasználatot követően a korábban legalacsonyabb prioritású eszköz kapja meg a legmagasabb prioritást, az összes többi eggyel alacsonyabb prioritási szintre kerül, az LRU (Last

Recently Used) eljárásnál az az eszköz kapja meg a sínhasználat jogát, amely a sínt legrégebben vette igénybe. Ezekkel az eljárásokkal az eszköz esélyei a buszhasználat elnyerésére időben kiegyenlítődnek. A sínhez csatlakozó eszközök címzése Alapszabály, hogy mindig a master címzi a slave-t. Ez a címzés lehet: • • • helyfüggetlen (minden eszköznek egyértelmő logikai címe van), memory mapped addressing (az eszköz címzése úgy történik, mintha a főtár része lenne), broadcast (az összes slave megcímzése egyidejűleg megtörténik pl. inicializáláskor) Handshaking A sínrendszeren történő adatátvitel hibátlan lefutásának biztosítása a sínprotokoll egyik legfontosabb feladata. E témakörbe tartozik, hogy a buszon kommunikáló ADÓ egységnek valamilyen formában meg kell bizonyosodnia arról, hogy az elküldött adatcsomag megérkezett a VEVŐ egységhez. Az egyszerűsített handshaking-nek az a hiányossága, hogy az ADÓ

nem rendelkezik információval az eljárás folytathatóságáról (azaz arról, hogy sínre teheti-e a következő adatbájtot). Ezért a gyakorlatban legtöbbször az egyszerűsített handshaking továbbfejlesztését, a kétszeres kézfogás (fully interlocked handshaking) eljárását alkalmazzák. Fully Interlocked Handshaking Ennél az adatátvitel következő lépésére csak akkor lehet rátérni, ha az előző adatátvitel igazoltan, hibátlanul befejeződött. Ezt az jelzi, hogy a DAV és a DAC vezérlőjel egyidejűleg újra a 0-szintre áll be. DAV (Data Valid) – érvényes adat DAC (Data Accepted) - adat elfogadva A handshaking eljárást megfelelő áramkörökkel valósítják meg. A kettős kézfogás algoritmusa viszont ahhoz, hogy az eljárás a gyakorlatban is működjön még önmagában még kevés. Gondoljunk arra az esetre, hogy mi történik akkor, ha az ADÓ DAV vezérlőjelét a VEVŐ huzamosabb idő elteltével sem igazolja vissza. Ezt a problémát a

korszerő számítógép-rendszerekben úgy oldják meg, hogy a DAV jellel egyidőben egy számláló (timer) is aktivizálásra kerül. Ezzel figyelhetı, hogy a DAV jel visszaigazolása egy meghatározott időn belül megtörténik-e, és ha nem, akkor ez egy megszakítást eredményez, és egy hibakezelő rutin futását elindítja. A sín vezérlése Az adatátvitelben résztvevő eszközöknek összehangoltan kell működniük. Ehhez megfelelő konvenciók és algoritmusok kellenek, amelyek áramkörökben, elektromos jellemzőkben öltenek testet. A sínen történő adatátvitelben résztvevő eszközök együttműködésének szabályait buszprotokollnak nevezzük. - 20 - Az adatátvitel vezérlésének két formája lehet: Szinkron A szinkron sínvezérlés esetén az eseményeknek rögzített időpontjaik vannak, a sínen kommunikáló eszközök azonos órajellel ütemezettek. Az adás-vétel mindig azonos sebességgel történik, nem kell kapcsolatfelvétel és

visszaigazolás A szinkron sínvezérlés előnye gyorsasága, hátránya viszont, hogy közös órajelet kell biztosítani az összes sínre kapcsolt eszköz számára. Aszinkron Az események tetszıleges időpontban bekövetkezhetnek. Ezért a sínre csatlakozó eszközök zavartalan együttműködéséhez egy kapcsolatfelvétel és vétel visszaigazolási eljárás (handshake) szükséges. Az aszinkron sínvezérlés előnye, hogy nem kell azonos órajelet biztosítani az összes sínre kapcsolt eszköz számára, és a nagyon eltérő sebességű eszközök kiszolgálását is lehetővé teszi. Hátránya viszont, hogy a protokollba be kell építeni a relatíve bonyolult aszinkron „handshake” eljárást. A buszon megvalósított adatátvitelnek két alapeljárása van Blokkátvitel • • • Egy tranzakcióban több memóriaszó átvitelére kerül sor A címet csak egy alkalommal kell kiküldeni A busz csak akkor kerül felszabadításra, ha az utolsó szó is átvitelre

került Megosztott átvitel • • Az I/O eszköz küldi az adatátviteli igényt és a címet, azt a tároló visszaigazolja, azt követően a busz felszabadításra kerül. A tároló jelzi, hogy az adatok átvitelre készen állnak. Az I/O eszköz visszaigazolja az adatok átvételét, majd a busz felszabadításra kerül. 13. Az I/O eszközvezérlők, interfészek feladata, regiszterei, címzése Soros és párhuzamos port és adatátvitel. Az adó és vevő szinkronizálása Az I/O eszközvezérlők Az I/O eszközvezérlők kapcsolják össze a háttértárakat és perifériákat a számítógép I/O sínrendszerével. Ha egy program egy adatot akar pl. beolvasni, akkor az erre vonatkozó parancs az eszközvezérlőnek továbbítja, ez irányítja az I/O eszköz tevékenységét, puffereli a beérkező adatokat, átalakítja (ha szükséges) a sínrendszeren való továbbításhoz szükséges formába. Az I/O interfészek felépítése Az eszközvezérlőket fizikailag