A doksi online olvasásához kérlek jelentkezz be!

A doksi online olvasásához kérlek jelentkezz be!

Nincs még értékelés. Legyél Te az első!

Mit olvastak a többiek, ha ezzel végeztek?

Tartalmi kivonat

Informatikai Ellenőrzés és Minőségbiztosítás by UFO 1. oldal, összesen: 20 BMF-NIK, 3. félév (2004) 1. Minőségbiztosítás Definíció 1. A termék vagy szolgáltatás olyan tulajdonságainak összessége, amelyek alkalmassá teszik meghatározott, elvárható igények kielégítésére 2. Amerikai megfogalmazás szerint pedig: A vevő igényeinek való megfelelés A minőség értelmezésének fejlődése Megfelelés a szabványoknak - Használatra való alkalmasság - Megfelelés a költségeknek, a vevők jelenlegi igényeinek - Megfelelés a vevők látens igényeinek - Megfelelés a vállalat kultúrának, a társadalmi és környezeti elvárásoknak, a társadalmi méretű tanulásnak A minőség összetevői • elsődleges értékek színvonala, másodlagos vagy kiegészítő értékek színvonala • megbízhatóság, az értékek stabilitása, megfelelés az előírásoknak • élettartam, javíthatóság és szervizelhetőség • tulajdonságok harmóniája

(esztétikai megjelenés), divatosság, újdonságérték A minőségbiztosítás célja • a vevők igényeinek maradéktalan kielégítése • a megszerzett piacok megőrzése és új piacok szerzése • a bizalom fenntartása, a profit növelése, környezetvédelem • a vállalat stabilitásának fenntartása A minőségbiztosítás kialakulása Hammurappi törvénykönyve szerint: „Azon építőmestereket, akik háza összeomlott és maga alá temette a megrendelőt, meg kellett ölni. Ha a megrendelő fiát temette maga alá, akkor fel kellett áldoznia egyet a saját fiai közül. Ellenben, ha egy rabszolga lelte halálát a romok alatt az építőmesternek egy hasonló képességű rabszolgát kellett ajándékoznia helyette kárpótlásul” A nagy középkori katedrális építésének befejezésekor az építőmestert beállították a főhajó közepébe, majd kiverték a dúcokat. A waterlooi csatát az angolok a szabványosítással nyerték meg. Ugyanis a

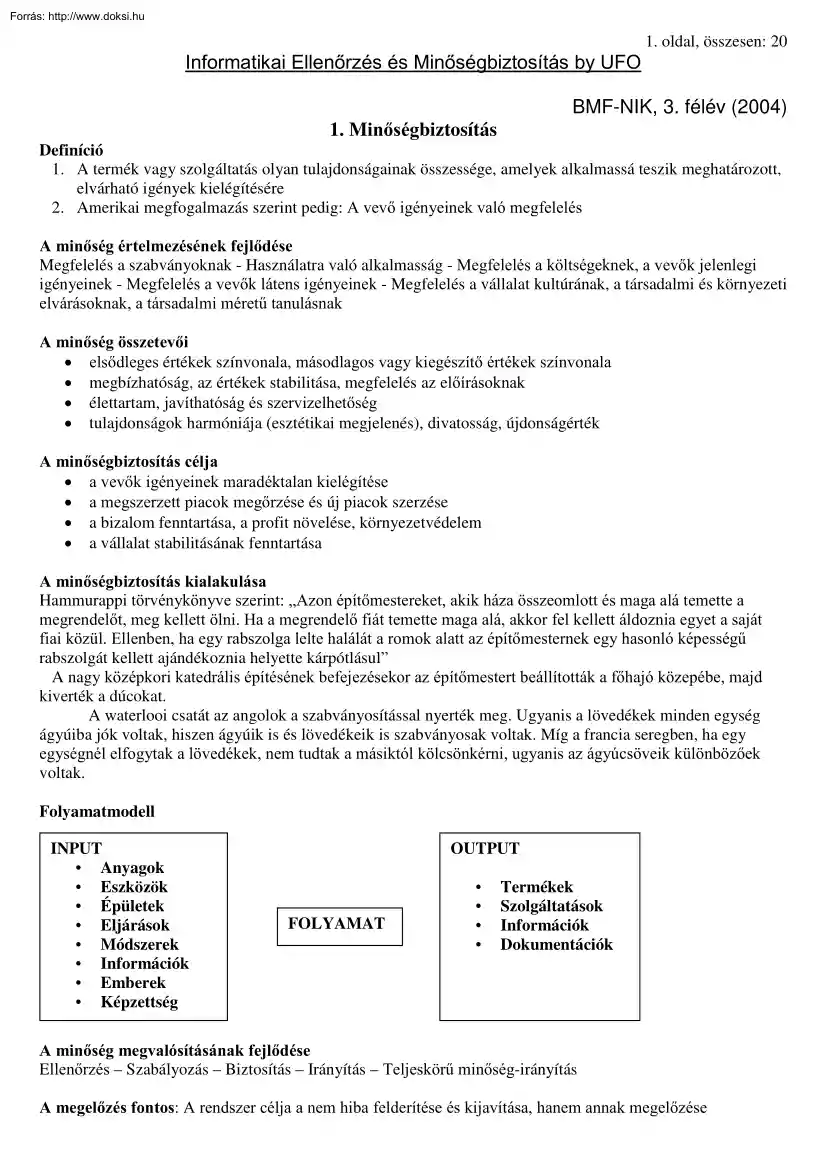

lövedékek minden egység ágyúiba jók voltak, hiszen ágyúik is és lövedékeik is szabványosak voltak. Míg a francia seregben, ha egy egységnél elfogytak a lövedékek, nem tudtak a másiktól kölcsönkérni, ugyanis az ágyúcsöveik különbözőek voltak. Folyamatmodell INPUT • Anyagok • Eszközök • Épületek • Eljárások • Módszerek • Információk • Emberek • Képzettség OUTPUT FOLYAMAT • • • • Termékek Szolgáltatások Információk Dokumentációk A minőség megvalósításának fejlődése Ellenőrzés – Szabályozás – Biztosítás – Irányítás – Teljeskörű minőség-irányítás A megelőzés fontos: A rendszer célja a nem hiba felderítése és kijavítása, hanem annak megelőzése 2. oldal, összesen: 20 Jó tanácsok karmestereknek • Határozd meg, mit kell tennie! • Alakítsd át ezt világos és egyértelmű utasításokra! • Győződj meg arról, hogy mindenki, aki a végrehajtásban érintett,

megérti mit várnak el tőle! • Ellenőrizd, hogy mindenkinek megvan-e a szükséges tudása és képessége, hogy hibátlanul végezze a munkáját, és képezi-e magát, ha szükséges! • Bocsáss rendelkezésre berendezést és eljárást, hogy lehetővé tedd a munka hibátlan és hatékony elvégzését! • Ellenőrizd, hogy a munkát hibátlanul elvégezték-e! A minőséghurok Marketing és piackutatás Tervezési tevékenység, gyártmányfejlesztés Leselejtezés, hulladékfeldolgozás Anyagbeszerzés Folyamattervezés Műszaki szolgáltatás és karbantartás Vevő Szállító Gyártás Felszerelés és üzemeltetés Értékesítés és elosztás Ellenőrzés és vizsgálat Csomagolás és tárolás A Total Quality Management koncepciója • középpontjában a minőség áll • a szervezet minden tagjának a részvételén alapszik • hosszútávú siker a vevő megelégedettsége révén • hasznára legyen a szervezet minden tagjának és a

társadalomnak AZ ÚJ SZABVÁNYCSALÁD Összehangolt szabványpár • ISO 9001: Minőségirányítási rendszerek - Követelmények • ISO 9004: Minőségirányítási rendszerek - Útmutató a működés továbbfejlesztéséhez Alkalmazási terület • ISO 9001: eredményesség a vevői követelmények teljesítésében • ISO 9004: teljes működés, az erőforrások kihasználása és az eredményesség fejlesztése Kompatibilis technológia • ISO 9000: Minőségirányítási rendszerek - alapok és szótár Felülvizsgálatok • ISO 190011: Irányelvek a minőségügyi és környezet-irányítási felülvizsgálathoz A minőségirányítás 8 alapelve • Vevőközpontú szervezet (a vevőktől függ a cég jövője) • Vezetési kultúra (megfelelő belső környezet megteremtése) • A Munkatársak bevonása (képességeik a szervezet előnyére válnak) • • • • • 3. oldal, összesen: 20 Folyamat-szemléletű megközelítés (az erőforrások és

tevékenységek, folyamatként vannak kezelve) Rendszer-szemléletű irányítás (kölcsönös kapcsolatban levő folyamatok rendszerként történő irányítása) Folyamatos fejlesztés (folyamatos cél legyen) Tények alapján történő döntéshozatal (adatok, információk elemzése) Kölcsönösen előnyös szállítói kapcsolatok (kölcsönös függőség, az értékteremtési képesség fejlesztése) A legfontosabb változások (ISO 9001:1994 - ISO 9001:2000) Általános követelmények, minden szervezetre, mérettől és típustól függetlenül, minden termék/szolgáltatástípusra: folyamatközpontú felépítés nagyobb hangsúly a felső vezetésre vevőközpontú szemlélet erősödése a folyamatos továbbfejlesztés követelménye összhang az ISO 14001-gyel A szabvány szereplői (lánc): Szállító - Szervezet - Vevő ? ? ? A folyamat eredménye: szolgáltatás (pl. szállítás, könyvelés) szoftver (pl. szótár, program)

hardver (pl. gép, alkatrész, berendezés) feldolgozott anyag (pl. kenőanyag, üzemanyag) A MINŐSÉGIRÁNYÍTÁSI FOLYAMAT MODELLJE A szabvány szerkezete 0. Bevezetés, Alkalmazási terület 1. Rendelkező hivatkozások, Kifejezések és meghatározások 2. A minőségirányítási rendszer, A vezetőség felelőssége 3. Erőforrás gazdálkodás, A termék előállítása 4. Mérés, elemzés és továbbfejlesztés A minőségirányítási rendszer - általános követelmények • folyamatok azonosítása, sorrendjük, kölcsönhatásuk • kritériumok és módszerek, erőforrások és információ • megfigyelés, mérés, intézkedések megtétele, az „outsourcing” felügyelete A DOKUMENTÁCIÓRA VONATKOZÓ KÖVETELMÉNYEK Általános rész • minőségügyi kézikönyv, a szabvány által előírt dokumentált eljárások • a szervezet által szükségesnek tartott eljárások, feljegyzések Minőségügyi kézikönyv • alkalmazási terület (kizárások),

dokumentált eljárások folyamatok közötti kölcsönhatás A dokumentumok kezelése • dokumentált eljárás, jóváhagyás • naprakésszé tétel, rendelkezésre állás • olvashatóság, külső dokumentumok • elavult példányok A minőségügyi feljegyzések kezelése • dokumentált eljárás, olvashatóság, azonosíthatóság, tárolás • előkeresés, megőrzési idő, selejtezés A vezető felelőssége • bizonyítani kell, vevői, törvényi, jogszabályi követelmények • minőségpolitika, minőségi célok, vezetőségi átvizsgálások, erőforrások 4. oldal, összesen: 20 Minőségpolitika • a szervezet célja, követelmények teljesítése, továbbfejlesztés • keret a minőségi célokhoz, közzététel, átvizsgálás Tervezés • Minőség célok (funkciók, szintek számára, mérhetőség, összhang a minőségpolitikával) • A minőségirányítási rendszer tervezése (végrehajtás egységes működés változás esetén)

Felelősség, hatáskör, kommunikáció • Felelősség és hatáskör (meghatározás, kölcsönös kapcsolat, közzététel) • A vezetőség képviselője (a vezetőség tagja, egyéb felelősségeitől függetlenül, a rendszer létrehozása, fenntartása, beszámolás a vezetőségnek, tudatosság) • Belső kommunikáció (létrehozás, végrehajtás) Vezetőségi átvizsgálás • Általános rész (tervezett időközönként, folyamatos alkalmasság, továbbfejlesztés, feljegyzés) • Az átvizsgálás kiinduló adatai (felülvizsgálatok, vevői visszajelzések, folyamatok, termék, megelőzés, helyesbítés, korábbi átvizsgálások, tervezett változások, továbbfejlesztési javaslatok) • Az átvizsgálás eredményei – a döntések (a minőségirányítási rendszer továbbfejlesztése, termék továbbfejlesztése, erőforrás szükséglet) Erőforrás-gazdálkodás • Az erőforrások biztosítása (Meghatározás, rendelkezésre bocsátás, a rendszerhez, a

vevői megelégedettséghez) • Emberi erőforrások (Felkészültség, tudatosság, képzés: szükséges felkészültség meghatározása, képzés vagy más intézkedés, eredményesség értékelése, tudatosság biztosítása, feljegyzések) • Infrastruktúra (meghatározás, biztosítás, épület, munkaterület, felszerelés, folyamat berendezései, támogató szolgáltatás) • Munkakörnyezet (meghatározás, irányítás, termék megfeleléshez szükséges elemek) A TERMÉK ELŐÁLLÍTÁSA A termék előállításának megtervezése • termék-előállításhoz szükséges folyamatok, összhang más folyamatokkal • termékre vonatkozó célok, követelmények, folyamatok, dokumentumok, erőforrások • igazolás, jóváhagyás, megfigyelés, mérés, feljegyzések A termékre vonatkozó követelmények meghatározása • vevő által előírt, tervezett felhasználáshoz szükséges • törvény, jogszabály, szervezet által előírt A termékre vonatkozó

követelmények átvizsgálása • kötelezettség vállalása előtt, követelmények meghatározottak • eltérések tisztázottak, teljesíthetőség • feljegyzés, szóbeli megrendelés, változások ismertek legyenek Kapcsolattartás a vevővel • termék információk, szerződés kezelése • módosítások, vevői visszajelzések, vevői panaszok A TERMÉK-TERVEZÉS ÉS -FEJLESZTÉS A terméktervezés és -fejlesztés megtervezése • szakaszok, átvizsgálás, igazolás, jóváhagyás • felelősségek, hatáskörök, kapcsolatok, naprakészen tartás A terméktervezés és -fejlesztés kiinduló adatai • funkció, teljesítmény, törvények, jogszabályok, korábbi tervezés • egyéb lényeges követelmények, átvizsgálás, egyértelműség, teljesség A terméktervezés és -fejlesztés eredményei • kiinduló követelményekkel összehasonlítható formában, megfelelés a kiinduló követelményeknek • információ a beszerzéshez, előállításhoz,

elfogadási kritériumok, termékjellemzők A terméktervezés és -fejlesztés átvizsgálása • megfelelő pontokon, követelmények teljesítésének képessége, problémák azonosítása 5. oldal, összesen: 20 • érintettek részvétele, intézkedések. feljegyzések A terméktervezés és -fejlesztés igazolása • kiinduló adatok követelményeknek való megfelelése, intézkedések, feljegyzések A terméktervezés és -fejlesztés jóváhagyása • tervezett intézkedések alapján, kiszállítás előtt, intézkedések. feljegyzések A terméktervezés és -fejlesztés változásainak kezelése • azonosítás. átvizsgálás, igazolás, jóváhagyás • alkatrészekre gyakorolt hatás, intézkedések, feljegyzések BESZERZÉS A beszerzés folyamata • előírt követelményeknek való megfelelés, beszerzett termék hatása • szállítók értékelése teljesítő képességük alapján, értékelési kritériumok, feljegyzések A beszerzési információ

• elfogadási követelmények (termékre, eljárásra, folyamatra, berendezésre) • munkatársak képzettsége, minőségirányítási rendszer, megfelelés biztosítása továbbítás előtt A beszerzett termék igazolása • ellenőrzési vagy más tevékenység a megfelelés biztosítására • szervezet vagy vevő szándéka • közlés a beszerzési információban • igazolási lépések • kibocsátás módszere A TERMÉK-ELŐÁLLÍTÁS ÉS A SZOLGÁLTATÁS VÉGREHAJTÁSA A termék-előállítás és a szolgáltatás végrehajtás szabályozása • szabályozott körülmények, termékjellemzők, munkautasítások A termék-előállítás és a szolgáltatás végrehajtás szabályozása (folyt.) • berendezések, megfigyelő és mérőeszközök, megfigyelés és mérés, • kibocsátás, kiszállítás, kiszállítás utáni tevékenység A termék-előállítási és szolgáltatási folyamatok jóváhagyása • ha a folyamat eredménye nem igazolható -

képesség bizonyítása • folyamat átvizsgálás, elfogadás. berendezés, személyzet • módszerek, eljárások, feljegyzések, ismételt jóváhagyás Azonosítás és nyomon követhetőség • ha célszerű, megfelelő eszközök, termék állapotának azonosítása • ha a nyomon követhetőség követelmény A vevő tulajdona • azonosítás, igazolás, megóvás, megőrzés, gond esetén jelentés a vevőnek, feljegyzés A termék megóvása • házon belül (azonosítás, kezelés, tárolás, csomagolás) • kiszállítás, alkatrészekre is Megfigyelő -és mérőeszközök kezelése • megfigyelések, mérések meghatározása, megfigyelő és mérőeszközök meghatározása • végrehajtás a követelményeknek megfelelően • ahol igazolható eredmény szükséges (kalibrálás/hitelesítés, beállítás, azonosítás, megóvás) • eredmények újraértékelése, szoftverek igazolása MÉRÉS, ELEMZÉS ÉS TOVÁBBFEJLESZTÉS Általános rész •

tervezés, végrehajtás, termék megfeleléshez, minőségügyi rendszer • minőségügyi rendszer eredményességének továbbfejlesztéséhez, módszerek (statisztikai módszerek is) Vevői megelégedettség • információ a vevői követelmények teljesítéséről, módszer (megszerzésre, felhasználásra) 6. oldal, összesen: 20 Belső felülvizsgálat • dokumentált eljárás, meghatározott időközönként • tervezett intézkedéseknek való megfelelés, eredményes működés, program - állapot, • fontosság, korábbi eredmények, kritériumok, alkalmazási terület, gyakoriság, módszerek • objektivitás és pártatlanság, eredmények jelentése, feljegyzések, intézkedések eltérések esetén, követő intézkedések A folyamatok megfigyelése és mérése • minőségirányítási rendszer folyamatai, módszerek, képesség bizonyítása, hibajavítás, helyesbítés A termék megfigyelése és mérése • követelmények teljesítésének

igazolása, tervezett intézkedésekkel összhangban • megfelelés bizonyítékainak megőrzése, kibocsátásra felhatalmazottak feljegyzése • továbbengedés feltételei, ha a tervezett intézkedéseket nem hajtották végre A nem megfelelő termékek kezelése • dokumentált eljárás, azonosítás, kezelés, intézkedés (eltérés kiküszöbölése, engedélyezés, tervezett felhasználás kizárása) • feljegyzések, ismételt igazolás, kiszállítás után feltárt eltérés kezelése Adatelemzés • megfelelő adatok meghatározása, elemzése, a minőségirányítási rendszer eredményességének igazolása, továbbfejlesztési lehetőségek feltárása • információ: vevői elégedettségről, termékkövetelmények teljesítéséről, folyamatok, termékek jellemzőiről, tendenciáiról, szállítókról TOVÁBBFEJLESZTÉS Folyamatos továbbfejlesztés • eredményesség továbbfejlesztése • eszközök (minőségpolitika, minőségi célok,

felülvizsgálati eredmények, adatelemzés, helyesbítés, megelőzés, vezetőségi átvizsgálás) Helyesbítő intézkedés • dokumentált eljárás, felmerült problémák hatásával összhangban • átvizsgálás, okok meghatározása • intézkedés, feljegyzés, átvizsgálás Megelőző intézkedés • dokumentált eljárás, lehetséges problémák hatásával összhangban • lehetséges eltérések és okaik meghatározása, intézkedés, feljegyzés, átvizsgálás ISO 9004:2000 • Szerkezete azonos a 9001-ével • Tartalmazza az ISO 9001 szövegét • Deklaráltan nem tanúsításra készült • Figyelembe veszi a többi érdekcsoportot is: 2. Az informatikai biztonság menedzselésének eljárásrendje Mi az informatikai biztonság? Az informatikai biztonság az információt sokféle fenyegetés ellen védi annak érdekében, hogy biztos legyen az üzletmenet folyamatossága, minimális legyen az üzleti kár, valamint hogy maximális legyen az üzlet

lehetősége és a beruházások megtérülése Az informatikai biztonságot azzal lehet elérni, hogy megfelelő módon olyan óvintézkedésekből építünk rendszer, amely szabályzatokból, a gyakorlatból, eljárásokból, szervezet-felépítésből és szoftverfunkciókból áll. Jellemzői: Megőrzi a titkosságot, a sértetlenséget és biztosítja a rendelkezésre állást Miért van rá szükség? Mind az információ, mind az ahhoz tartozó folyamatok, rendszerek és hálózatok jelentős üzleti vagyont képeznek. A titkosság, sérthetetlenség és a rendelkezésre állás azért lényeges, hogy a versenyelőny, a készpénzforgalom, a profitképesség, a jogi megfelelés, valamint hogy a szervezet arculata megmaradjon 7. oldal, összesen: 20 Az informatikai rendszerek és hálózataik egyre gyakrabban szembesülnek igen sokféle biztonsági fenyegetéssel, többek között számítógéppel támogatott csalással, kémkedéssel, szabotázzsal, vandalizmussal, tűzzel

és árvízzel. • Az informatikai rendszerektől és szolgáltatásoktól való függőség a biztonsági fenyegetettségekkel szemben még sérülékenyebbé, még sebezhetőbbé tesz. • Az informatikai erőforrások megosztása megnehezíti a hozzáférés ellenőrzését • Az osztott feldolgozás jelentősen meggyengítette a szakértői központi ellenőrzés hatékonyságát Megjegyzések a kialakításhoz • Műszaki eszközökkel csak korlátozott biztonság érhető el, ezért alkalmas menedzseléssel és megfelelő eljárásokkal kell támogatni. • Gondos tervezést és a részletekre való odafigyelést igényel annak megállapítása, hogy melyik óvintézkedést hova helyezzük el • Az informatikai biztonsági óvintézkedések minden bizonnyal olcsóbbak és hatékonyabbak, ha már követelmények összeállításába és a tervezésben is bennfoglaltatnak A biztonsági követelmények forrásai • Kockázatfelmérés, Jogi, törvényi, szabályozási és

szerződési követelmények • Információ-feldolgozási alapelvek A biztonsági kockázatok felmérése Mi az a kár, amely az információ titkosságának, sérthetetlenségének és rendelkezésre állásának elvesztése mit ér minket? Milyen a hiba valószínűsége az uralkodó fenyegetések és a megvalósított óvintézkedések fényében? A biztonsági kockázatok felülvizsgálatának szempontjai: • Figyelembe vegyük az üzleti követelmények és prioritások változásait • Megfontoljuk az új fenyegetéseket és sérülékenységeket • Visszaigazoljuk, hogy az óvintézkedések hatékonyak és megfelelőek maradtak Támadási típusok • Személyes ráhatás: a kalóz a hálózaton belül lévő emberektől megszerzett adatok segítségével tör be a hálózatba • A betolakodók és a fizikai biztonsága: A veszélyt azok az emberek jelentik, akik bejutnak az irodánkba, és hozzáférnek a hálózatunk számítógépeihez • A felhasználói

támogatás hiánya: rendszerünk csak akkor lesz biztonságos, ha a felhasználók is segítenek ebben (Biztonságos és összetett jelszavak, Kijelentkeznek a hálózatból, amikor elhagyják a gépet, Nem adnak adatokat kívülállóknak, Csak megbízható helyekről töltenek le programokat) • Szolgálatmegtagadás: egy rosszindulatú személy valami olyasmit tesz kiszolgálónkkal ami zavarja annak normális működését • Puffer túlcsordulás: akkor történik, ha egy kiszolgáló több adatot kap mint amennyit képes feldolgozni • Trójai faló: egy olyan program, amely látszólag hasznos feladatot tölt be, de tartalmaz olyan képességeket is, amelyek veszélyeztethetik rendszerünk biztonságát. • Lehallgatott átvitel: a hálózatba való belépés során meg kell adni egy azonosítót és egy jelszót . A lehallgatás lényege, hogy ha ezek az adatok nem titkosított formában folynak át, akkor illetéktelen személyek birtokába kerülhetnek, aki a

lehallgatott személynek adhatja ki magát. Az óvintézkedések megválasztása Az óvintézkedéseket a megvalósítási költségekre tekintettel ajánlatos megválasztani, figyelembe véve azt a kockázatot, amelyet alkalmazásával csökkenteni akarunk, illetve azt a veszteséget, amelyet a biztonság megsértése fellépésével okoz 8. oldal, összesen: 20 Az óvintézkedések köre • Jogi szempontból lényeges szellemi tulajdonjogok, Szervezeti adatállományok, Az adatvédelem és a magánélet személyes adatainak védelme • Legjobb gyakorlat magában foglalja: Az informatikai biztonsági szabályzat okmányát, A felelősségek kiosztást, Az informatikai biztonság oktatását és képzését, Jelentést a biztonsági eseményekről Az üzletmenet folyamatosságának menedzselését A kritikus sikertényezők • Biztonsági szabályzat, célok és tevékenységek, amelyek tükrözik az üzleti tervet • A biztonság megvalósításának megközelítése, amely

összhangban áll a szervezet saját kultúrájával • A vezetőség jól látható támogatása és elkötelezettsége • Biztonsági követelmények, a kockázatbecslés és a kockázatkezelés jó megértése • A biztonság hatékony menedzselése valamennyi vezető és alkalmazott felé • Az informatikai biztonsági szabályzat és szabványok kézikönyvének szétosztása, valamennyi alkalmazott és szerződő fél számára • Gondoskodás a kellő oktatásról és képzésről • Átfogó, mindenre kiterjedő és kiegyensúlyozott mérési módszer alkalmazása az informatikai biztonságmenedzselés teljesítőképességének értékeléséhez és a helyesbítési javaslatok kidolgozásához Az informatikai biztonsági szabályzat Cél: A vezetőséget rávenni az informatikai biztonság irányítására és támogatására. A vezetőség egyértelműen tűzze ki biztonság-politikájának irányvonalát, egyértelműen mutassa be, hogy támogatja az informatikai

biztonságot és elkötelezett mellette, mégpedig azzal, a teljes szervezet számára kibocsát és karbantart egy informatikai biztonsági szabályzatot. Az informatikai biztonsági szabályzat okmánya Az informatikai biztonság meghatározását, általános célkitűzéseit és tárgykörét valamint a biztonság fontosságát abban a mechanizmusban, amely az információ megosztását teszi lehetővé A vezetőség nyilatkozatát, hogy támogatja az informatikai biztonság céljait és elveit Az informatikai biztonsági szabályzat okmánya(2) Azoknak a biztonsági szabályzatoknak, elveknek, szabványoknak és megfelelési követelményeknek a rövid kifejtése, amelyek a szervezet számára különösen fontosak Az informatikai biztonság menedzselésének általános és sajátos felelősségi körei (jelentés a biztonsági eseményekről) Utalás támogató szabályzatokra Felülvizsgálat és értékelés Az informatikai biztonsági szabályzatot

célszerű időszakosan felülvizsgálni a következőkre: A szabályzat hatásossága a feljegyzett biztonsági események természete, száma és hatása alapján Az óvintézkedések költségei és hatása az a üzleti hatékonyságra A technológiai változások hatásai Szervezetbiztonság Célkitűzés: Az informatikai biztonságot menedzselni a szervezeten belül. Menedzselési keretrendszert kell felállítani, hogy szervezeten belül ezzel kezdeményezzék és ellenőrizzék az informatikai biztonság megvalósítását Az informatikai biztonság infrastruktúrája A vezetőség irányítása alatt olyan fórumokat kell létrehozni, amelyek jóváhagyják az informatikai biztonsági szabályzatot, ki-osztják a szerepeket és összehangolják a biztonság megvalósítását a szervezeten belül. Ha szükséges, akkor egy biztonsági szakértői testületet kell létrehozni és külső szakértőket bevonni. Az informatikai biztonság menedzseri fóruma Megfelelő

vezetői testület része, amely: 9. oldal, összesen: 20 Felülvizsgálja és jóváhagyja az informatikai biztonsági szabályzatot és a felelősségeket Figyelemmel kíséri a lényeges változásokat Felülvizsgálja és figyelemmel kíséri a biztonsági eseményeket Jóváhagyja az informatikai biztonságot fokozó tevékenységeket Az informatikai biztonság összehangolása A fórum a következőket végzi: Sajátos szerepeket és felelősségeket állapít meg az informatikai biztonság számára az egész szervezetre kiterjedően Sajátos módszereket és folyamatokat állapít meg az informatikai biztonság számára, pl. kockázatbecslés, osztályozási rendszer, stb. Az egész szervezetre kiterjedően állapít meg és támogat informatikai biztonsági kezdeményezéseket, pl. népszerűsítő programokat Az informatikai biztonsági felelősségek kiosztása Azonosítani kell és egyértelműen meg kell határozni minden

önálló rendszerhez hozzárendelt vagyontárgyat és biztonsági folyamatot Meg kell egyezni a biztonsági folyamatokért felelős személyében, és a felelősséget dokumentálni kell. Egyértelműen meg kell határozni és dokumentálni a jogosultsági szinteket A feljogosítás folyamata információ-feldolgozó eszközök használatára Az új eszközöknek legyen érvényes használói, menedzseri jóváhagyása Kompatibilitás ellenőrzés Személyes információ-feldolgozó eszközök engedélyezése (üzleti célra és munkahelyen) Az informatikai biztonság szaktanácsadás Az informatikai biztonsági tanácsadót a lehető legkorábbi lépcsőben kel megkeresni és meghallgatni a biztonsági esemény vagy a biztonság megsértés feltételezett bekövetkezésekor, hogy szakértői irányítást nyújtson vagy pedig vizsgálati erőforrással szolgáljon. Szervezetközi együttműködés Kapcsolatok a jogalkalmazó hatóságokkal, szabályozó

testületekkel, informatikai szolgáltatókkal, távközlő hálózat üzemeltetőkkel, hogy az alkalmas tevékenységeket gyorsan el lehessen végezni A biztonsági információcserét korlátozni kell, nehogy bizalmas információ eljusson arra fel nem hatalmazott személyekhez Az informatikai biztonság független felülvizsgálata A szabályzat és megvalósítás összevetés független szakértő által Lehet belső audit, harmadik félként működő szervezet Az auditoroknak legyen meg a megfelelő gyakorlata és tapasztalata Harmadik fél hozzáférési kockázata Cél: minimalizálni a harmadik fél hozzáféréséből eredő kockázatokat. Kizárólag szabályozott hozzáférés, A szabályozást az érintett féllel egyeztetni, Szerződésben rögzíteni (rajta keresztül megjelenhet-e újabb hozzáférő) Kockázati tényezők Hozzáférési módok: Fizikai (iroda, gépterem, iratszekrény), Logikai (adatbázis, programok) Hozzáférés indoka: Hardver és

szoftver támogatás, Üzleti partner Helybéli szerződő felek: Hardver, szoftver-karbantartás, támogatás Takarítás, biztonsági szolgálat, étkeztetés, outsourced tevékenységek Rövid külső alkalmazások (diákok, alkalmi dolgozók), Tanácsadók Biztonsági követelmények harmadik féllel kötött szerződésben • általános informatikai biztonsági szabályzat, vagyonvédelem • • • • • • • • • 10. oldal, összesen: 20 rendelkezésre bocsátandó szolgáltatások, a szolgáltatások tervezett és elfogadható szintje személyzet átadása, kölcsönös kötelezettségek, joganyagokra vonatkozó felelősség szellemi tulajdonjogok, hozzáférés-ellenőrzési megállapodások ellenőrizhető működési feltételek, használói tevékenységek figyelése auditálási jog, hardver és szoftver üzembe helyezés felelőssége áttekinthető jelentés szerkezet és űrlap, változáskezelés világos és előírt folyamata fizikai

óvintézkedések, felhasználók és adminisztrátorok betanítása óvintézkedések rosszindulatú szoftverek ellen, jelentések biztonsági eseményekről harmadik fél bevonása Erőforrás-kihelyezés Cél: fenn tartani az informatikai biztonságot akkor is, ha az információfeldolgozási felelősséget más szervezetnek adták alvállalkozásba. Szerződésben célszerű kitérni az informatikai rendszerek, hálózatok és asztali számítógépek környezetének kockázataira és az óvintézkedésekre, illetve eljárásokra Erőforrás-kihelyező szerződések biztonsági követelményei Hogyan fogják a jogi követelményeket kielégíteni , A biztonsági felelősség tudatosítása Hogyan fogják fenntartani és vizsgálni a szervezet üzleti vagyonának sértetlenségét és titkosságát Milyen fizikai és logikai óvintézkedéseket alkalmaznak, Rendelkezésre állás katasztrófa esetén Fizikai biztonsági szintek kiadott berendezésekre, Auditálás

joga A vagyoni felelősségre vonhatóság Célkitűzés: fenntartani a szervezet vagyonának megfelelő védelmét A felelősségre vonhatóság segít a megfelelő védelem fenntartásában. Minden fontos vagyontárgynak legyen tulajdonosa és a megfelelő óvintézkedések karbantartásának felelőssége is legyen kiosztva. Vagyonleltár Információ-vagyontárgyak: adatbázisok, adatállományok, rendszerdokumentáció Szoftver-vagyontárgyak: rendszerszoftver, alkalmazási szoftverek, fejlesztési eszközök Fizikai vagyontárgyak: számítógépek, távközlési berendezések, adathordozók, egyéb műszaki berendezések Szolgáltatások: számítástechnikai és távközlési valamint általános közszolgáltatások Az információ osztályozása Célkitűzés: Gondoskodni az információ-vagyon megfelelő védelmi szintjéről Az információt osztályozni kell, hogy nyilvánvaló legyen az igény, az elsőbbség és a védettség szintje. Az információnak

különböző érzékenységi foka és kritikussága lehet. Egyes tételek kiegészítő védettségi szintet vagy különleges kezelést igényelnek. Osztályozási irányelvek Az információ biztonsági osztályba sorolásának és az ezzel kapcsolatos óvintézkedéseknek figyelembe kell venni az üzleti igényt arra, hogy az információt kölcsönösen megosszák, vagy korlátozzák, valamint az ezen igényhez társuló üzleti befolyást, például jogosulatlan hozzáférést vagy információrongálást. Az osztályozás rövid meghatározása annak, ahogyan az adott információt kezelni és védeni kell. Az információ címkézése és kezelése Az osztályba sorolás fedje le a tevékenységfajtákat: Másolás, Tárolás, Továbbítás, Megsemmisítés A SZEMÉLYZET BIZTONSÁGA Célkitűzés: Az emberi hibák, a lopás, a csalás és a visszaélés kockázatának csökkentése A biztonsági felelősséget már a munkaerő felvételnél meg kell mondani, a szerződésbe be

kell foglalni és az egyén foglalkoztatásának idej alatt figyelni kell 11. oldal, összesen: 20 A felhasználó képzése Célkitűzés: Gondoskodni arról, hogy a felhasználók tudatában legyenek az informatikai biztonság fenyegetettségének, és fel legyenek szerelve mindazzal, amire azért van szükség, hogy a szervezet biztonsági szabályzatában előírtakat szokásos napi munkájuk során betartsák. A biztonsági eseményekre és zavarokra adott válasz Célkitűzés: Gondoskodni arról, hogy a biztonsági események, és zavarok okozta kár minimális legyen, továbbá meg kell figyelni és okulni kell az ilyen eseményekből. A FIZIKAI ÉS KÖRNYEZETI BIZTONSÁG Biztonságos körletek Célkitűzés: Megvédeni az üzleti helyszíneket és információt a jogosulatlan hozzáféréstől, a sérüléstől, valamint az illetéktelen beavatkozástól. A kritikus vagy érzékeny üzleti információ-feldolgozó eszközöket biztonságos körletekben kell elhelyezni,

meghatározott biztonsági sávval, megfelelő akadályokkal és beléptető rendszerrel kell védeni. Fizikai biztonság védősávja A biztonsági védősávot egyértelműen meg kell határozni, A védősáv legyen ép (ne legyen benne hézag) Beléptető rendszerrel ellenőrizni kell a fizikai megközelítést, A fizikai akadályokat ki kell terjeszteni a padlótól a plafonig, A védősáv tűzvédelmi ajtóit riasztással kell ellátni Fizikai beléptetési óvintézkedések A biztonsági körletek látogatóit állandó felügyelettel kell ellátni Az érzékeny információhoz és információ feldolgozó eszközökhöz való hozzáférést ellenőrizni kell és korlátozni a csakis erre jogosult személyekre (ellenőrzőkártya plusz PIN kód) Az azonosítók viselése, A hozzáférési jogosultságok rendszeres felülvizsgálata Az irodák, helységek és az eszközök biztonságba helyezése • A kulcsfontosságú eszközöket úgy kell elhelyezni, hogy

a nyilvánosság hozzáférését elkerüljük • Az épületek ne legyenek kirívóak, és ne mutassák céljukat • Segédberendezések és eszközök a biztonságos körleten belül legyenek • Ajtók és ablakok legyenek külső védelemmel ellátva, Behatolásérzékelő-rendszert kell létesíteni • Az szervezet eszközeit elválasztani a harmadik fél által használt eszközöktől • Az érzékeny eszközök helyét azonosító névtárakat, telefonkönyveket nem ajánlatos könnyen elérhetővé tenni, Veszélyes és gyúlékony anyagok távoli tárolása, Tartalék berendezések kellő távolságra Munkavégzés biztonságos környezetben A személyzet legyen tudtában a biztonsági körlet létezésének és hogy abban tevékenységet csak ismert okból szabad végezni A biztonsági körletben csak felügyelet melletti munka lehetséges, A személyzet nélküli körletet zárni kell, Korlátozott hozzáférés és a különbözött biztonsági körletek

között csak korlátozott átjárás Fényképezés, videó vagy más felvétel tilos Elkülönített kiszállítási és rakodási körlet Az épületen kívüli tárolótérhez való hozzáférés korlátozása az azonosított és felhatalmazott személyzetre, Más épületrészekhez való hozzáférés kizárása Zsiliprendszer, A bejövő anyagok átvizsgálása, A bejövő anyagok azonnali regisztrálása A berendezés biztonsága Cél: megelőzni a vagyon elvesztését, sérülését vagy veszélyeztetését, valamint az üzleti tevékenységek megszakadását A berendezéseket fizikailag kell védeni a biztonsági fenyegetettségektől és környezeti veszélyektől. A berendezés elhelyezése és védelme • Minimalizálni a berendezések szükségtelen megközelítését • • • 12. oldal, összesen: 20 Az érzékeny adatokat tároló és feldolgozó eszközöket takarni (használat alatti rálátás) Óvintézkedések kockázatok minimalizálására

(lopás, tűz, víz, rázkodás, vegyi anyagok, stb.) Környezeti feltételek, Különleges védelem (ipari környezet), Közeli katasztrófák Tápáramellátás Védekezés: többutas betáplálás, szünetmentes tápegységek, tartalék áramforrások A kábelezés biztonsága • energetikai és távközlési kábeleket föld alatt vezetni és védeni • lehallgatástól és károsodástól védeni, zavarok elkerülése miatt erősáramú kábelektől távol A berendezés karbantartása A gyártó által ajánlott szerviz időszakok és specifikációk szerint karbantartani Javításokat és szerviz-tevékenységet csak arra feljogosított személyzet végezhet Minden meghibásodásról, javításról és karbantartásról feljegyzést kell készíteni Házon kívüli karbantartást szigorúan szabályozni A berendezés házon kívüli biztonsága • Folyamatos felügyelet (rejtett szállítás) • Berendezés-védelmi utasítások (erős mágneses környezet

kerülendő) • Otthoni munkavégzés kockázata • Alkalmas védőbúra a fizikai védelemre A berendezés biztonságos újrahasznosítása vagy mások rendelkezésére bocsátása Berendezések gondatlan átengedése vagy ismételt használatba vétele az információ veszélyeztetéséhez vezethet. Az érzékeny információt tartalmazó tárolóeszközöket vagy meg kell semmisíteni vagy biztonságosan felülírni a szokásos törlési művelet helyett. Általános óvintézkedések Célkitűzés: Megvédeni az információt és az információ feldolgozó eszközöket a veszélyeztetéstől és a lopástól Az információt és információ feldolgozó eszközöket meg kell védeni a jogosulatlan személyek által elkövetett nyilvánosságra hozataltól, a módosítástól, a lopástól Üres asztal – tiszta képernyő • Tárolás biztonságos szekrényben • Érzékeny és kritikus üzleti információ elzárása használaton kívül • Használaton kívüli gépek nem

lehetnek bejelentkezett állapotban • Bejövő és kimenő levelező és a fénymásoló eszközöket védeni jogosulatlan használat ellen A tulajdon eltávolítása • Felhatalmazás nélkül ne lehessen berendezést, információt vagy szoftvert házon kívülre vinni. A KOMMUNIKÁCIÓ ÉS ÜZEMELTETÉS MENEDZSELÉSE Célkitűzés: Gondoskodni az információ-feldolgozó eszközök pontos és biztonságos működéséről Meg kell állapítani valamennyi információ-feldolgozó eszköz menedzselésének és üzemeltetésének felelősségeit és eljárásait. Ebbe ajánlatos belefoglalni az alkalmas üzemviteli utasításokat és a véletlen eseményekre adandó válaszokat. Dokumentált üzemeltetési eljárások Eljárások, amelyek szabályozzák: • az információ kezelését és feldolgozását, az időütemezés követelményeit, a hibák és kivételes helyzetek kezelését • a váratlan üzemeltetési és műszaki nehézségek esetén vonatkozó támogatásokat •

különleges kimenetek kezelését, az újraindítást és visszatérést 13. oldal, összesen: 20 Az üzemi változások ellenőrzése • a jelentős változások azonosítása és rögzítése, az ilyen változások hatásainak felmérése • tervezett változások jóváhagyási eljárása, minden lényeges részlet közlése az arra illetékes személlyel • sikertelen változtatások félbeszakítása Feladatszétosztás • fontos az olyan tevékenységek szét-választása, amelyek összejátszással járhatnak • ha fennáll az összejátszás veszélye, akkor olyan óvintézkedéseket kell tenni, hogy két vagy három személy vegyen abban részt A fejlesztési és üzemeltetési eszközök szétválasztása Óvintézkedések: • különböző processzorokon vagy különböző tartományokban vagy könyvtárakban futtatni • a fejlesztői és vizsgálati tevékenységeket szétválasztani • fordít, szerkesztő és rendszertámogató eszközök használatát

fejlesztésre korlátozni • a fejlesztő és vizsgáló rendszerekre eltérő bejelentkezési eljárás • Fejlesztés hozzáférése az üzemi jelszavakhoz csak óvintézkedések mellett Külső eszközök menedzselése • házon belül tartandó kritikus és érzékeny alkalmazások, üzleti alkalmazások tulajdonosainak jóváhagyása • bevonni az üzleti folyamatosság terveibe, az előírandó biztonsági szabványok összeállítása • biztonsági tevékenységek figyelése, biztonsági események kezelése A rendszer tervezése és átvétele Célkitűzés: Minimalizálni a rendszer meghibásodások kockázatát Modern tervezési és előkészítési módszerekre van szükség ahhoz, hogy szavatolni tudjuk, hogy rendelkezésre álljon a kellő rendszerkapacitás és erőforrás-kapacitás. Előre jelezni kell a jövőben várható kapacitáskövetelményt annak érdekében, hogy lecsökkentsük a rendszer túlterhelésének kockázatát. Kapacitástervezés Figyelni kell

a kapacitásigényt és el kell készíteni a jövőre vonatkozó kapacitáskövetelmények terveit annak érdekében, hogy megfelelő mértékben álljon rendelkezésre feldolgozási teljesítmény és tárhely. Ezek a tervezetek az újabb üzleti és rendszerkövetelményeket is vegyék figyelembe, valamint a szervezet információfeldolgozásának folyó és megjósolt trendjeit. A rendszer átvételénél figyelembe veendők • teljesítőképesség és számítógép-kapacitás, hibából való visszatérés és újraindítási lehetőség • rutin üzemeltetési eljárások és ezek bevizsgálása, biztonsági óvintézkedések megléte • hatékony kézi eljárások, az üzletmenet folyamatossága által megkövetelt elrendezés • kompatibilitás már működő rendszerekkel, betanítás Védelem rosszindulatú szoftver ellen Célkitűzés: megvédeni a szoftver és információ sérthetetlenségét. Elővigyázatossági intézkedésekre van szükség ahhoz, hogy a

rosszindulatú szoftver betelepülését megelőzzük és észleljük. A szoftver és az információ-feldolgozó eszközök igencsak sérülékenyek az olyan rosszindulatú szoftverek betelepülésével szemben, mint a számítógépvírusok, a hálózati férgek, trójai falovak és logikai bombák. Rosszindulatú szoftver elleni óvintézkedések • szoftver liszenszeknek való megfelelés és jogtalan használat tiltása • szabályzat a más hálózatokból átvett állományok és szoftverek átvételével kapcsolatban • vírus detektáló és hibajavító szoftver alkalmazása 14. oldal, összesen: 20 Rendszergazda Célkitűzés: fenntartani az információfeldolgozás és a hírközlési szolgáltatások sértetlenségét és rendelkezésre állását. Az egyeztetett mentési stratégia végrehajtására rutineljárást kell megállapítani az adatok biztonsági másolatának készítésére, az adatok időben történő visszaállítására, a berendezés eseményeinek

és meghibásodásainak naplózására és ahol lehet a környezet megfigyelésére Információtartalék-képzés (óvintézkedések) A kezelői napló foglalja magában: • a rendszerindítások és leállások időpontjait • a rendszerhibákat és a megtett javító tevékenységeket • az adatállományok és a számítógép-kimenetek pontos kezelésének igazolását • annak a nevét, aki a naplóbejegyzést tette Hibanaplózás Egyértelmű szabályokat kell lefektetni a jelentett meghibásodások kezeléséről, beleértve: • a hibanaplók áttekintését, felülvizsgálatát annak érdekében, hogy gondoskodjanak arról, hogy a meghibásodásokat megelégedésre megoldották • a javító intézkedések áttekintését, felülvizsgálatát annak érdekében, hogy gondoskodjanak arról, hogy az óvintézkedéseket nem veszélyeztették, és hogy minden elvégzett tevékenység jogos volt Hálózatmenedzselés Célkitűzés: Megóvni a hálózaton át haladó

információt és megvédeni az ezt lebonyolító infrastruktúrát. Olyan hálózati biztonsági menedzselése, amelyek túlnyúlhatnak a szervezeti határokon, különös figyelmet igényel. Kiegészítő óvintézkedésekre lehet szükség a nyilvános hálózatokon áthaladó érzékeny adatok megvédéséhez. A hálózati óvintézkedések • a számítógépek és a hálózatok üzemeltetésének elválasztása • a távoli berendezések menedzselésének megszervezése • nyilvános hálózatra külön óvintézkedések • tevékenységek összehangolás Az adathordozók kezelése és biztonsága Célkitűzés: Megvédeni a vagyontárgyakat a sérüléstől és az üzleti tevékenységeket a megszakításoktól. Az adathordozókat ellenőrizni és fizikailag védeni kell Megfelelő üzemeltetési eljárásokat kell megállapítani, hogy a dokumentumokat, az adathordozókat, a kimenő/bemenő adatokat és a rendszerdokumentációt a sérüléstől, a lopástól és a jogtalan

hozzáféréstől megvédjük. A hordozható számítógépes adathordozók menedzselése • az előzetes tartalmat törölni kell, ha arra nincs szükség illetve ha az adathordozót a szervezettől elviszik • az elvitelre feljogosítás kell, az elvitelt naplózni • az adathordozót biztonságos és védett környezetben kell tárolni Rendelkezés az adathordozók felett • az érzékeny információt tartalmazó adathordozókat biztonságos és védett módon kell tárolni vagy megsemmisíteni • egyszerűbb valamennyi adathordozóra az intézkedéseket kiterjeszteni mint kiválogatni az érzékenyebb tételeket • az érzékeny tételek megsemmisítését naplózni. Az információkezelési eljárások • valamennyi adathordozó kezelését és megjelölését • hozzáférés-korlátozás, az adatok jogosult átvevőinek naprakész jegyzéke • • • 15. oldal, összesen: 20 bemenő adatok teljessége, a feldolgozás pontos befejezése az adathordozók megfelelő

környezetben történő tárolása, adatszétosztás minimalizálása elosztási listák karbantartása A rendszerdokumentáció biztonsága • biztonságos tárolás, minimális legyen hozzáféréssel rendelkezők listája • a hálózaton tárolt dokumentációt védeni kell Információcsere és szoftverváltás Célkitűzés: megvédeni a szervezetek közötti információcserét az elvesz(t)éstől, módosulástól és a visszaéléstől. Minden adatcserét megállapodás alapján kell végezni. A szállítás alatti információnak és adathordozónak védelmét ellátó eljárásokat és szabványokat rögzíteni kell. Megfontolás tárgyává kell tenni az elektronikus adatcserével (EDI), az elektronikus kereskedelemmel, valamint az elektronikus levelezéssel összefüggő biztonsági kérdéseket és a vonatkozó óvintézkedések követelményeit. Megfontolandó: Információcsere- és szoftver-váltási egyezmény, A szállítás alatt álló adathordozók biztonsága,

Az elektronikus levelezés biztonsága, Az elektronikus irodai rendszerek biztonsága Nyilvánosan hozzáférhető rendszerek, Az információcsere egyéb formái Az elektronikus kereskedelem biztonsága • Hitelesítés, Feljogosítás, Szerződéskötés és tendereztetés, Árinformáció • Megrendelési tranzakciók, Számlaellenőrzés, Legalkalmasabb fizetési forma, Család tranzakció kockázata HOZZÁFÉRÉS ELLENŐRZÉS Célkitűzés: Az információhoz történő hozzáférés ellenőrzése Az információhoz és az üzleti folyamatokhoz való hozzáférést az üzleti és a biztonsági követelmények alapján ellenőrizni kell. Figyelembe kell venni az információterjesztés és felhatalmazás szabályait Használói hozzáférés menedzselése • Használó nyilvántartásba vétele, Kiváltság menedzselés • A használói jelszó gondozása, Hozzáférési jogok felülvizsgálata A használó felelősségi köre Célkitűzés: Megakadályozni illetéktelen

felhasználó hozzáférését A hatékony biztonsághoz lényeges a jogosult használok együttműködése. Tudatosítani kell felelősségüket a hatékony hozzáférés-ellenőrzés fenntartásában, különösen a jelszóhasználatban és a használói berendezések biztonságában. Jelszó használat, Felügyeletlen használói berendezés A hálózathoz való hozzáférés ellenőrzése Célkitűzés: Megvédeni a hálózatra telepített szolgáltatásokat Erre azért van szükség, hogy szavatolhassuk, azok a használók, akiknek hozzáférésük van a hálózatokhoz és a hálózati szolgáltatásokhoz ne veszélyeztethessék ezeket. Ezt elérhetjük: • az adott szervezet hálózata és bármely más szervezet hálózata közé megfelelő interfész telepítésével • a felhasználók és a berendezések megfelelő hitelesítő mechanizmusával • az informatikai szolgáltatások használói hozzáférésének ellenőrzésével A hálózati szolgáltatások használatának

szabályai • azokat a hálózatokat és hálózati szolgáltatásokat, amelyekhez a hozzáférés megengedett • azokat a feljogosító eljárásokat, amelyek meghatározzák azt, ki van feljogosítva a hozzáférésre és mely hálózatokhoz, és hálózati szolgáltatásokhoz férhet hozzá • menedzselési óvintézkedéseket és eljárásokat 16. oldal, összesen: 20 Kényszerpálya Célja: hogy kizárja bármely használó azon útvonal választását, amely nem az a kijelölt útvonal a használó terminálja és a szolgáltatás között, amelyhez ennek a használónak joga van hozzáférni. • A használó hitelesítése külső összeköttetésekhez, A csomópont hitelesítése • Távdiagnosztikát végző csomópont védelme, Hálózatdarabolás • A hálózati összeköttetések ellenőrzése, A hálózati üzenettovábbítás ellenőrzése • A hálózati szolgáltatások biztonsága Hozzáférés-ellenőrzés operációs rendszeren • A végállomás

automatikus azonosítása, Végállomási bejelentkezési eljárások • A használó azonosítása és hitelesítése, Jelszógondozó rendszer • A rendszer segédprogramjainak használata, A használókat oltalmazó kényszerriasztás • Végállomási időlejárta, Az összeköttetési idő korlátozása Az alkalmazás hozzáférés ellenőrzése Célkitűzés: Megakadályozni az illetéktelen hozzáférést az informatikai rendszerben tárolt adatokhoz. Az alkalmazási rendszerek: • ellenőrizzék a felhasználói hozzáférést, nyújtsanak védelmet az illetéktelen hozzáférés ellen • kerüljék el más rendszerek biztonsági veszélyeztetését, legyenek képesek, felhatalmazott személyeknek tegyék lehetővé a hozzáférést az információhoz Az alkalmazás hozzáférés ellenőrzése • Az információhoz való hozzáférés korlátozása, Az érzékeny (sérülékeny) rendszer elszigetelése A rendszerhasználat és a hozzáférés figyelése Célkitűzés:

Észlelni a jogosulatlan tevékenységeket. A rendszereket meg kell figyelni annak érdekében, hogy a hozzáférés-ellenőrzés szabályzattól minden eltérést észlelhessünk és rögzítsünk minden megfigyelhető eseményt, hogy bizonyítékkal szolgálhassunk biztonsági esemény esetén. A rendszerhasználat és a hozzáférés figyelése • Eseménynaplózás • A figyelőrendszer használata A kockázati eljárások és körzetek Kockázati tényezők Az eseménynaplózás és felülvizsgálat • Órajel szinkronizálás A mobil számítástechnika és a távmunka Célkitűzés: Gondoskodni az informatikai biztonságról a mobil és a távmunkavégzési eszközök esetén. A megkívánt biztonság legyen összemérhető azzal a kockázattal, amelyet az ilyen munkavégzés hordoz. Mobil számítástechnikánál meg kell fontolni a védetlen környezet kockázatát és megfelelő védelem használatát. Távmunka esetén a szervezet fog védelmet alkalmazni

távmunka helyén. Mobil számítástechnika Célkitűzés: Gondoskodni az informatikai biztonságról a mobil számítástechnikai és távmunkavégzési eszközök használata esetén A megkívánt biztonság legyen összemérhető azzal a kockázattal, amelyet az ilyen munkavégzési mód hordoz. Amikor mobil számítástechnikát alkalmazunk, meg kell fontolni a védtelen környezetben végzett munka kockázatát és a megfelelő védelem használatát. Távmunka végzése esetén a szervezet fog védelmet alkalmazni a távmunkavégzés helyszínén és gondoskodni arról is, hogy az ilyen munkavégzésnek megfelelő legyen az alkalmazott elrendezés A távmunka • a távmunkahely biztonsága, tervezett munkavégzési környezet • hírközlés biztonsága, hozzáférési fenyegetettség 17. oldal, összesen: 20 Óvintézkedések: • ellátás alkalmas berendezésekkel, milyen munka, milyen időben és milyen osztályú információval végezhető, távoli hozzáférés

szabályozása • ellátás alkalmas távközlő berendezésekkel, fizikai biztonság • szabályzat és iránymutatás a berendezésekhez való hozzáférésre, hardver és szoftvertámogatás • biztonsági mentések, átvilágítás és biztonsági figyelés A RENDSZER FEJLESZTÉSE ÉS KARBANTARTÁSA Célkitűzés: Gondoskodni arról, hogy a biztonságot beépítsük az informatikai rendszerekbe. Ebbe beleértjük az infrastruktúrát, az üzleti alkalmazásokat, valamint a felhasználók által kifejlesztett alkalmazásokat. Az alkalmazást, illetve a szolgáltatást támogató üzleti folyamat tervezése és megvalósítása kritikus lehet a biztonság szempontjából. Ezért a biztonsági követelményeket már a kifejlesztést megelőzően azonosítani és egyeztetni kell. Alkalmazási rendszerek biztonsága Célkitűzés: Megvédeni az alkalmazási rendszerekben meglévő használói adatokat az elvesz(t)éstől, a módosulástól és a visszaéléstől. Az alkalmazási

rendszerekbe, beleértve a használó által írott alkalmazásokat is, be kell tervezni a megfelelő óvintézkedéseket és átvilágítási vagy tevékenységi naplókat. Ezek foglalják magukban a bemenő, a folyamatközi és a kimeneti adatokat. Részei: • Bemenő adatok érvényesítése, A belső feldolgozás ellenőrzése • Üzenethitelesítés, A kimenő adatok érvényesítése Kriptográfiai óvintézkedések Célkitűzés: Megvédeni az információ titkosságát, hitelességét és sértetlenségét Kriptográfiai rendszereket és technikákat kell alkalmazni mindazon információ védelmére, amelyet kockázatosnak tekintünk, és amelyet más óvintézkedések nem látnak el kellő védelemmel. Kriptográfiai óvintézkedések • A kriptográfia óvintézkedések szabályozása, Titkosítás • Digitális aláírás, Letagadhatatlansági szolgáltatások, Kulcsgondozás Rendszerállományok / fájlok biztonsága Célkitűzés: Gondoskodni arról, hogy az IT

projekteket és az azokat segítő tevékenységeket biztonságosan vezessék. A rendszerállományokhoz való hozzáférést ellenőrizni kell. A rendszersértetlenség fenntartásának felelősségét vagy a felhasználó, vagy az a funkcionális vagy fejlesztő csoport viselje, akihez az alkalmazási rendszer vagy szoftver tartozik. A fejlesztő és támogató folyamatok biztonsága Célkitűzés: Fenntartani az alkalmazási rendszerhez tartozó szoftver és információ biztonságot Mind a projekt-környezetet, mind a támogató környezetet szigorúan ellenőrizni kell. • Változásellenőrző eljárások, Operációs rendszer változásainak felülvizsgálata • Szoftvercsomagok változtatásának korlátozása, bújtatott csatorna és trójai faló • Kihelyezett szoftverfejlesztés AZ ÜZLETMENET FOLYAMATOSSÁGÁNAK MENEDZSELÉSE Célkitűzés: Leküzdeni az üzleti tevékenységek megszakadásait és megvédeni a kritikus üzleti folyamatokat a nagyobb meghibásodások

és a katasztrófák hatásaitól. 18. oldal, összesen: 20 12. MEGFELELÉS Célkitűzés: Elkerülni bármely büntetőjogi vagy polgárjogi törvénynek, a törvényes, szabályozói vagy szerződéses kötelezettségnek, valamint bármely biztonsági követelménynek a megszegését Az információrendszerek tervezése, működtetése, használata és menedzselése tárgya lehet törvényes, szabályozói és szerződéses biztonsági követelménynek Megfelelés a jogi követelményeknek • hatályos jog megállapítása, a szellemi tulajdonjogok, szervezeti feljegyzések oltalma • adatvédelem és a személyes információ védelme, eszközökkel való visszaélés megelőzése • kriptográfiai óvintézkedések, bizonyítékok gyűjtése A biztonsági szabályzat és a műszaki megfelelés felülvizsgálata • Megfelelés a biztonsági szabályzatnak, A műszaki megfelelés ellenőrzése • Rendszer-auditálási megfontolások Az auditálás követelményeit

egyeztetni, az ellenőrzés tárgyát egyeztetni csak olvasás jellegű hozzáférés, felhasznált IT erőforrások valamennyi eljárást, követelményt és felelősséget dokumentálni Titkosítás Alapelvek A ma használt titkosítási eljárások lényegében matematikai módszerekkel dolgoznak, a matematika egy külön ága, a kriptográfia foglalkozik ezekkel az eljárásokkal. A lényeg az, hogy az eredeti szövegből (plaintext) egy matematikai módszerrel egy titkosított szöveget csinálunk (ciphertext), ezt küldjük el a címzettnek, aki visszafordítja a kapott anyagot az eredeti szövegre. Lényegében két nagy csoportra oszthatóak az alkalmazott eljárások: • egykulcsos módszerek • nyilvános kulcsos módszerek Egykulcsos rendszer : ennek lényege, hogy az eredeti szöveget egy titkos kulcs segítségével titkosítunk és a címzett ugyanazon kulcs segítségével fejti meg az üzenetet. (Kulcs alatt ilyenkor egy tetszés szerinti hosszúságú

karakter sorozatot értünk, pl : 101kisKutya, ez egy jó kulcs, mert van benne szám és betű is és keveri a kis és nagybetűket is.) A módszer feltételezi, hogy a feladó és a címzett is ismeri ugyanazt a titkos kulcsot és hogy a kulcsot senki más nem ismeri. Ez a megkötés igen komoly akadály, hisz a két fél a levélváltás előtt meg kell, hogy állapodjon a titkos kulcsban, tehát lényegében ismerniük kell egymást, illetve rendelkezni kell egy olyan biztonságos csatornával, ahol a két fél egyeztetheti a titkos kulcsot. További gond, hogy ha a kulcsot más is megtudja, akkor az egész titkosítás értelmetlenné válik. Legismertebb megvalósítása a DES (US Federal Data Encription Standard). A DES titkosítás A módszer igen biztonságos, lényegében feltörhetetlen, annyira, hogy az USA 1976-ban a kormány hivatalos titkosítási módszerévé tette. (A DES 56 bites kulcsot használ, ha egy számítógép egymillió kulcsot próbál ki

másodpercenként, akkor is kb. ezer évre van szüksége a kulcs feltörésére) Egy másik ismert egykulcsos algoritmus az IDEA, amelyik 128 bites kulccsal dolgozik (tehát kétszer olyan biztonságos, mint a DES) és ennek ellenére nagyon gyors. Az RSA titkosítás Nyilvános kulcsos módszer: ezen eljárás egy 1976-ban született matematikai megoldás. Legismertebb megvalósítása az RSA, melyet három matematikus (Rivest, Shamir és Adelman) dolgozott ki 1977-ben az USA MIT (Massachusetts Institute of Technology) egyetemén. Lényege, hogy minden résztvevő (címzett és feladó egyaránt) rendelkezik két kulccsal: egy titkossal és egy nyilvánossal. A kulcsokat egy erre a célra fejlesztett programmal állítja elő mindenki, saját magának. A két kulcs egyszerre jön létre; a titkosat eltesszük magunknak, a nyilvánosat pedig (akár drótpostán is) elküldjük mindazoknak, akikkel levelezni szeretnénk. A két kulcs egymást kiegészítve működik, az egyikkel

lezárt szöveget csak a másik nyitja ki. Tehát ha levelet küldünk valakinek, akkor a levelet megírás után lezárjuk a címzett nyilvános kulcsával. (Ezt persze előzőleg 19. oldal, összesen: 20 Tőle kaptuk meg e-mailen.) Az így lezárt levelet csak és kizárólag az tudja elolvasni, aki rendelkezik a címzett titkos kulcsával, mert az az egyetlen kulcs, ami nyitja. Így hiába is kapja el a levelet bárki is útközben, elolvasni már nem tudja. Mind az RSA elve, mind a gyakorlati megvalósítása egyszerű, laikusok számára is könnyen érthető: válasszunk két nagy prímszámot! Legyenek ezek p és q, a szorzatuk pedig n = pq. Válasszunk még egy n-nél kisebb e számot, ami relatív prím a (p-1)(q-1) szorzathoz! Keressük meg e inverzét d-t, amire ed = 1 mod (p-1)(q-1)! Ezután p-t és q-t már nem használjuk - titokban kell tartani, vagy meg kell semmisíteni. A nyilvános kulcs az (e,n) szám pár, a titkos kulcs a (d,n). Titkosítás: Tegyük föl,

hogy Éva rejtjelezett üzenetet szeretne küldeni Ádámnak! Az eredeti üzenet m. Éva elkészíti a kódolt üzenetet a c = me mod n képlet alapján, ahol (e,n) Ádám nyilvános kulcsa. Ádám az m = cd mod n képlet segítségével tudja megfejteni az üzenetet, ahol (d,n) Ádám titkos kulcsa. Azonosítás: Tegyük föl, hogy Éva megjelölt üzenetet szeretne küldeni Ádámnak! m az üzenet. Éva elkészíti az azonosítót az s = md mod n képlet alapján, ahol (d,n) Éva titkos kulcsa. Ezután elküldi m-et és s-t Ádámnak Ádám az azonosítót az m = se mod n képlettel ellenőrizheti, ahol (e,n) Éva nyilvános kulcsa. Ha a két m megegyezik, akkor biztos lehet benne, hogy az üzenetet Éva küldte. Egy fontos kérdés azonnal felvetődik. Hogyan lehet föltörni az RSA-t? Ha az n számot sikerül prímtényezőire bontani, az gyakorlatilag a kulcs feltörését jelenti. A legnagyobb számok, amiket ma prímtényezőire tudnak bontani a matematikusok, 130-140 jegyűek.

Egyes speciális típusú számok felbontásával 155 vagy több jegyig is el lehet jutni. (Egy 512 bites kulcs kb 155 jegyű!) p és q alkalmas megválasztásával viszont mindig lehet elég nagy n-et gyártani. A másik módszer, ha a kódolt adatból e-edik gyököt von valaki modulo n. Mivel c memod n, m-et az eredeti adatot kapja vissza. A módszer alapvető hiányossága, hogy a matematikusok még nem tudnak e-edik gyököt vonni modulo n. Ezzel nagyjából ki is merültek a mindmáig felhalmozott ötletek az RSA feltörésére. Persze túl rövid kulcs választásával, vagy a titkos kulcs nem megfelelő védelmével egy esetleges illetéktelen hozzáférést könnyítünk meg. Ne feledkezzünk meg az "illetéktelen" azon lehetőségéről sem, hogy az általa megsejtett üzenetet a nyilvános kulccsal kódolva, majd összehasonlítva az eredeti, kódolt üzenettel eldöntheti, hogy helyes volt-e a sejtése. Ezek viszont már nem közvetlenül az RSA algoritmus

kikezdhetőségét jelentik A módszer nagy előnye, hogy így azok is tudnak titkosított üzenetet váltani, akik nem is ismerik egymást, elég, ha előzőleg kicserélték nyilvános kulcsaikat. (Ez a csere mehet drótpostán is, hisz azzal, hogy valaki elcsípi a nyilvános kulcsunkat nem jut messzire, legfeljebb tud nekünk titkosított levelet írni) Egy másik nagyszerű lehetőség, hogy biztosítani tudjuk a levelek hitelességének ellenőrzését. (vagyis azt, hogy a levél tényleg attól jött, aki feladónak fel van tüntetve.) Ez úgy történik, hogy a levél feladója a levelet először a saját titkos kulcsával, majd a címzett nyilvános kulcsával zárja le. A címzett a kapott levelet először kinyitja saját titkos kulcsával, majd a feladó nyilvános kulcsával ellenőrzi, hogy a levelet valóban a feladóként szereplő személy küldte. Ez így talán kissé bonyolultnak tűnik, de ezeket az ellenőrzéseket gombnyomással indítható programok végzik. A

PGP A nyilvános kulcsos titkosítás feltalálása után közel 15 évig az állami titkosszolgálatok monopóliuma volt. 1991ben egy bátor amerikai (Phil Zimmermann) megírta az algorimust PCre és feltette az Internetre, annak érdekében, hogy a nagy tömegek számára ingyenesen biztosítsa a - szerinte minden ember alapvető jogát jelentő - biztonságos kommunikáció lehetőségét. A programot PGP-nek (Pretty Good Privacy ) nevezte el A program karrierje több szempontból is szédületes: egyrészt ma már több millió ember használja, másrészt a megrémült állami bürokráciák fejveszetten próbálnak valamit kitalálni ellene. (Úgy látszik, zavarja őket, hogy tényleg nem tudják leveleinket elolvasni) Egyesek egyszerűen betiltották a használatát (például Franciaország, Oroszország, Irak, Irán, Burma vagy Kína), a ravaszabbak jogi megoldással próbálkoznak. (az USAban Zimmermannt bíróság elé állították a fegyverexportot szabályozó

törvény megsértésének vádjával - azóta felmentették) A PGP több, mint egy tucat változatát két fő csoportra lehet osztani. Az RSAREF függvényeivel fordított verziókat tilos az Egyesült Államok és Kanada területéről kiadni vagy letölteni. Viszont nem tilos használni, ha már egyszer kikerültek - kivéve azokat az országokat, ahol az állam belső törvényei tiltják vagy korlátozzák a titkosítást. Az RSAREF freeware, az RSA Data Secutity Inc szabadalma Az USA-ban a PGP-nek csak az RSAREF-es verzióit szabad használni. Az MPILIB is Phill R. Zimmermann munkája, de az MPILIB függvényeire épülő programokat az USA-ban tilos használni (!) Az MIPLIB-esek az ún. "nemzetközi" (i) verziók Ezek hatékonyabbak (gyorsabbak), 100%- 20. oldal, összesen: 20 ig kompatibilisek a PGP 2.x (x =< 3) verzióival is, általában kevesebb hibát tartalmaznak, és többféle operációs rendszert támogatnak. Mivel Magyarországon minden verzió

szabadon használható, célszerű az "international" változatokat előnyben részesíteni. Mint már említettük a PGP e-mail levelek illetőleg adatfájlok nyilvános kulcsos titkosítását teszi lehetővé. Ismeretlen, soha nem látott emberekkel való biztonságos levelezést anélkül, hogy azokkal előzőleg biztonságos csatornán kulcsot kellene cserélni. A PGP széleskörű szolgáltatásokkal van ellátva és gyors, magában foglalja a kulcsfájl kezelést, az elektronikus aláírást, az adatok tömörítését is. A Phil's Pretty Good Software által írt PGP egy nagybiztonságú titkosító program, mely MSDOS, Unix, Windows95/NT, Amiga, Macintosh, OS/2 operációs rendszer alatt fut. A legfrisebb verziók letölthetők a PGP nemzetközi honlapjáról- www.pgpicom A program lehetővé teszi adatok és üzenetek autentikus, titkos és irányított célba juttatását. Az irányított ebben a szóhasználatban azt jelenti, hogy kizárólag azok férnek

hozzá az adatok tartalmához, akiknek azt szántuk. Az autenticitás azt jelenti, hogy a fogadó bizonyos lehet abban, hogy az adatokat ki adta fel, és hogy az adatok nem módosultak. A PGP-ben együtt vannak a Rivest-Shamir-Adleman (RSA) algoritmuson alapuló nyilvános kulcsos titkosítás előnyei a hagyományos eljárások sebességével, a kivonatokon (message digest, MD) alapuló digitális aláírással, a titkosítás előtti tömörítéssel, valamint a kulcsadatbázis kezelő funkciókkal. A PGP a széles tömegek számára készült. A titkosítás első lépésében egy hagyományos kódoláshoz használható véletlen kulcs generálódik, ami kizárólag abban az egy küldésben kerül alkalmazásra. Ezzel kódolják a nyersszöveget egy hagyományos algoritmussal A felhasznált kulcsot pedig a fogadó nyilvános kulcsával rejtjelzik és a rejtjelzett kulcsot a kódolt üzenettel (a továbbiakban "kódszöveg") együtt küldik el. A fogadó a saját titkos

kulcsával először dekódolja az ideiglenes kulcsot, majd ennek segítségével a gyors algoritmussal dekódolja a kódszöveget. A kulcsok speciális struktúrában vannak tárolva, mely tartalmaz egy azonosítót (userId- a személy neve), a kulcspár generálásának dátumát, és magát a kulcskódot. A nyilvánoskulcs-struktúra tartalmazza a nyilvános kulcsot, míg a titkoskulcs-struktúra a titkos kulcsot. A titkos kulcs ráadásul még egy saját jelszóval is védve van ellopás esetére. A kulcsfájl ("key ring") egy vagy több kulcs-struktúrát tartalmaz Az előbbieknek megfelelően vannak titkos és nyilvános kulcsfájlok. A program egy azonosító számmal, a kulcs ID-vel hivatkozik az egyes kulcsokra, ami a teljes kulcs egy rövidítése, nevezetesen a nyilvános kulcs utolsó 8 bájtja. Amikor ez megjelenítésre kerül, a további rövidítés kedvéért csak az utolsó 3 bájt tartalma kerül kijelzésre. Amíg több különböző kulcs

felhasználó-azonosítója megegyezhet, (gyakorlatias szempontok miatt) két kulcs ID-je nem lehet azonos. A PGP kivonatokat (message digest) használ az aláíráshoz. A kivonat egy 128 bites szám, amit egy kriptográfiai szempontból megbízható, szigorúan egyirányú hash függvény állít elő az üzenet alapján. Ez a kontroll-összeggel vagy a CRC értékkel analóg abban a tekintetben, hogy jelzi az üzenet megváltozását. Ugyanakkor a kivonatot létrehozó eljárás kizárja, hogy a kalóz olyanformán módosítsa az üzenetet, hogy az eredetivel megegyező kivonat jöjjön létre (ami az összeg és a CRC esetében lehetséges). Ezt a kivonatot kell a küldő titkos kulcsával kódolni, ami ezáltal az üzenet elektronikus aláírását adja ki. Az aláírás folyamán az üzenet szövege mellé kerül az aláírás struktúra. Ez az aláíró kulcs-ID-jéből, az aláírás időpontjából és a kódolt kivonatból áll. A kulcs ID azért kell, hogy fogadáskor a

program kiválassza a kulcsfájlból azt a nyilvános kulcsot, amelyikkel az ellenőrzést el kell végezni. A kódolt üzenet is kiegészül a kódoló kulcs ID-jével Ez lehetővé teszi, hogy a program automatikusan kiválassza a dekódoláshoz szükséges titkos kulcsot a titkos kulcsfájlból. A kulcsfájl-koncepció sarkalatos pontja a programnak. Az egyes kulcsok nem egyenként vannak sok-sok fájlban tárolva, hanem egyetlen kulcsfájl (key ring) gyűjti az összes azonos típusút. Ez sokkal gyorsabb előkeresést tesz lehetővé akár a személy, akár a kulcs azonosítója alapján. Minden használónak két kulcsfájlja van: a nyilvános és a titkos. A nyilvános kulcsfájl esetén lehetőség van az egyedi kulcsok kinyerésére, exportjára, így azokat elküldhetjük ismerőseinknek, akik felvehetik az új kulcsokat saját nyilvános kulcsfájljukba. Felhasznált irodalom: • Szirota Csaba - Az adatvédelem kérdései az Interneten (1999, 69 oldal)

[http://soktetel.fwhu] • Az RSA titkosítás (2003, 7 oldal) [http://soktetel.fwhu] • Dr. Hermann Gyula fóliái [http://wodkawarezhu] Ezt a dokumentumot UFO állította össze 2004. decemberében [http://soktetel.fwhu]

(esztétikai megjelenés), divatosság, újdonságérték A minőségbiztosítás célja • a vevők igényeinek maradéktalan kielégítése • a megszerzett piacok megőrzése és új piacok szerzése • a bizalom fenntartása, a profit növelése, környezetvédelem • a vállalat stabilitásának fenntartása A minőségbiztosítás kialakulása Hammurappi törvénykönyve szerint: „Azon építőmestereket, akik háza összeomlott és maga alá temette a megrendelőt, meg kellett ölni. Ha a megrendelő fiát temette maga alá, akkor fel kellett áldoznia egyet a saját fiai közül. Ellenben, ha egy rabszolga lelte halálát a romok alatt az építőmesternek egy hasonló képességű rabszolgát kellett ajándékoznia helyette kárpótlásul” A nagy középkori katedrális építésének befejezésekor az építőmestert beállították a főhajó közepébe, majd kiverték a dúcokat. A waterlooi csatát az angolok a szabványosítással nyerték meg. Ugyanis a

lövedékek minden egység ágyúiba jók voltak, hiszen ágyúik is és lövedékeik is szabványosak voltak. Míg a francia seregben, ha egy egységnél elfogytak a lövedékek, nem tudtak a másiktól kölcsönkérni, ugyanis az ágyúcsöveik különbözőek voltak. Folyamatmodell INPUT • Anyagok • Eszközök • Épületek • Eljárások • Módszerek • Információk • Emberek • Képzettség OUTPUT FOLYAMAT • • • • Termékek Szolgáltatások Információk Dokumentációk A minőség megvalósításának fejlődése Ellenőrzés – Szabályozás – Biztosítás – Irányítás – Teljeskörű minőség-irányítás A megelőzés fontos: A rendszer célja a nem hiba felderítése és kijavítása, hanem annak megelőzése 2. oldal, összesen: 20 Jó tanácsok karmestereknek • Határozd meg, mit kell tennie! • Alakítsd át ezt világos és egyértelmű utasításokra! • Győződj meg arról, hogy mindenki, aki a végrehajtásban érintett,

megérti mit várnak el tőle! • Ellenőrizd, hogy mindenkinek megvan-e a szükséges tudása és képessége, hogy hibátlanul végezze a munkáját, és képezi-e magát, ha szükséges! • Bocsáss rendelkezésre berendezést és eljárást, hogy lehetővé tedd a munka hibátlan és hatékony elvégzését! • Ellenőrizd, hogy a munkát hibátlanul elvégezték-e! A minőséghurok Marketing és piackutatás Tervezési tevékenység, gyártmányfejlesztés Leselejtezés, hulladékfeldolgozás Anyagbeszerzés Folyamattervezés Műszaki szolgáltatás és karbantartás Vevő Szállító Gyártás Felszerelés és üzemeltetés Értékesítés és elosztás Ellenőrzés és vizsgálat Csomagolás és tárolás A Total Quality Management koncepciója • középpontjában a minőség áll • a szervezet minden tagjának a részvételén alapszik • hosszútávú siker a vevő megelégedettsége révén • hasznára legyen a szervezet minden tagjának és a

társadalomnak AZ ÚJ SZABVÁNYCSALÁD Összehangolt szabványpár • ISO 9001: Minőségirányítási rendszerek - Követelmények • ISO 9004: Minőségirányítási rendszerek - Útmutató a működés továbbfejlesztéséhez Alkalmazási terület • ISO 9001: eredményesség a vevői követelmények teljesítésében • ISO 9004: teljes működés, az erőforrások kihasználása és az eredményesség fejlesztése Kompatibilis technológia • ISO 9000: Minőségirányítási rendszerek - alapok és szótár Felülvizsgálatok • ISO 190011: Irányelvek a minőségügyi és környezet-irányítási felülvizsgálathoz A minőségirányítás 8 alapelve • Vevőközpontú szervezet (a vevőktől függ a cég jövője) • Vezetési kultúra (megfelelő belső környezet megteremtése) • A Munkatársak bevonása (képességeik a szervezet előnyére válnak) • • • • • 3. oldal, összesen: 20 Folyamat-szemléletű megközelítés (az erőforrások és

tevékenységek, folyamatként vannak kezelve) Rendszer-szemléletű irányítás (kölcsönös kapcsolatban levő folyamatok rendszerként történő irányítása) Folyamatos fejlesztés (folyamatos cél legyen) Tények alapján történő döntéshozatal (adatok, információk elemzése) Kölcsönösen előnyös szállítói kapcsolatok (kölcsönös függőség, az értékteremtési képesség fejlesztése) A legfontosabb változások (ISO 9001:1994 - ISO 9001:2000) Általános követelmények, minden szervezetre, mérettől és típustól függetlenül, minden termék/szolgáltatástípusra: folyamatközpontú felépítés nagyobb hangsúly a felső vezetésre vevőközpontú szemlélet erősödése a folyamatos továbbfejlesztés követelménye összhang az ISO 14001-gyel A szabvány szereplői (lánc): Szállító - Szervezet - Vevő ? ? ? A folyamat eredménye: szolgáltatás (pl. szállítás, könyvelés) szoftver (pl. szótár, program)

hardver (pl. gép, alkatrész, berendezés) feldolgozott anyag (pl. kenőanyag, üzemanyag) A MINŐSÉGIRÁNYÍTÁSI FOLYAMAT MODELLJE A szabvány szerkezete 0. Bevezetés, Alkalmazási terület 1. Rendelkező hivatkozások, Kifejezések és meghatározások 2. A minőségirányítási rendszer, A vezetőség felelőssége 3. Erőforrás gazdálkodás, A termék előállítása 4. Mérés, elemzés és továbbfejlesztés A minőségirányítási rendszer - általános követelmények • folyamatok azonosítása, sorrendjük, kölcsönhatásuk • kritériumok és módszerek, erőforrások és információ • megfigyelés, mérés, intézkedések megtétele, az „outsourcing” felügyelete A DOKUMENTÁCIÓRA VONATKOZÓ KÖVETELMÉNYEK Általános rész • minőségügyi kézikönyv, a szabvány által előírt dokumentált eljárások • a szervezet által szükségesnek tartott eljárások, feljegyzések Minőségügyi kézikönyv • alkalmazási terület (kizárások),

dokumentált eljárások folyamatok közötti kölcsönhatás A dokumentumok kezelése • dokumentált eljárás, jóváhagyás • naprakésszé tétel, rendelkezésre állás • olvashatóság, külső dokumentumok • elavult példányok A minőségügyi feljegyzések kezelése • dokumentált eljárás, olvashatóság, azonosíthatóság, tárolás • előkeresés, megőrzési idő, selejtezés A vezető felelőssége • bizonyítani kell, vevői, törvényi, jogszabályi követelmények • minőségpolitika, minőségi célok, vezetőségi átvizsgálások, erőforrások 4. oldal, összesen: 20 Minőségpolitika • a szervezet célja, követelmények teljesítése, továbbfejlesztés • keret a minőségi célokhoz, közzététel, átvizsgálás Tervezés • Minőség célok (funkciók, szintek számára, mérhetőség, összhang a minőségpolitikával) • A minőségirányítási rendszer tervezése (végrehajtás egységes működés változás esetén)

Felelősség, hatáskör, kommunikáció • Felelősség és hatáskör (meghatározás, kölcsönös kapcsolat, közzététel) • A vezetőség képviselője (a vezetőség tagja, egyéb felelősségeitől függetlenül, a rendszer létrehozása, fenntartása, beszámolás a vezetőségnek, tudatosság) • Belső kommunikáció (létrehozás, végrehajtás) Vezetőségi átvizsgálás • Általános rész (tervezett időközönként, folyamatos alkalmasság, továbbfejlesztés, feljegyzés) • Az átvizsgálás kiinduló adatai (felülvizsgálatok, vevői visszajelzések, folyamatok, termék, megelőzés, helyesbítés, korábbi átvizsgálások, tervezett változások, továbbfejlesztési javaslatok) • Az átvizsgálás eredményei – a döntések (a minőségirányítási rendszer továbbfejlesztése, termék továbbfejlesztése, erőforrás szükséglet) Erőforrás-gazdálkodás • Az erőforrások biztosítása (Meghatározás, rendelkezésre bocsátás, a rendszerhez, a

vevői megelégedettséghez) • Emberi erőforrások (Felkészültség, tudatosság, képzés: szükséges felkészültség meghatározása, képzés vagy más intézkedés, eredményesség értékelése, tudatosság biztosítása, feljegyzések) • Infrastruktúra (meghatározás, biztosítás, épület, munkaterület, felszerelés, folyamat berendezései, támogató szolgáltatás) • Munkakörnyezet (meghatározás, irányítás, termék megfeleléshez szükséges elemek) A TERMÉK ELŐÁLLÍTÁSA A termék előállításának megtervezése • termék-előállításhoz szükséges folyamatok, összhang más folyamatokkal • termékre vonatkozó célok, követelmények, folyamatok, dokumentumok, erőforrások • igazolás, jóváhagyás, megfigyelés, mérés, feljegyzések A termékre vonatkozó követelmények meghatározása • vevő által előírt, tervezett felhasználáshoz szükséges • törvény, jogszabály, szervezet által előírt A termékre vonatkozó

követelmények átvizsgálása • kötelezettség vállalása előtt, követelmények meghatározottak • eltérések tisztázottak, teljesíthetőség • feljegyzés, szóbeli megrendelés, változások ismertek legyenek Kapcsolattartás a vevővel • termék információk, szerződés kezelése • módosítások, vevői visszajelzések, vevői panaszok A TERMÉK-TERVEZÉS ÉS -FEJLESZTÉS A terméktervezés és -fejlesztés megtervezése • szakaszok, átvizsgálás, igazolás, jóváhagyás • felelősségek, hatáskörök, kapcsolatok, naprakészen tartás A terméktervezés és -fejlesztés kiinduló adatai • funkció, teljesítmény, törvények, jogszabályok, korábbi tervezés • egyéb lényeges követelmények, átvizsgálás, egyértelműség, teljesség A terméktervezés és -fejlesztés eredményei • kiinduló követelményekkel összehasonlítható formában, megfelelés a kiinduló követelményeknek • információ a beszerzéshez, előállításhoz,

elfogadási kritériumok, termékjellemzők A terméktervezés és -fejlesztés átvizsgálása • megfelelő pontokon, követelmények teljesítésének képessége, problémák azonosítása 5. oldal, összesen: 20 • érintettek részvétele, intézkedések. feljegyzések A terméktervezés és -fejlesztés igazolása • kiinduló adatok követelményeknek való megfelelése, intézkedések, feljegyzések A terméktervezés és -fejlesztés jóváhagyása • tervezett intézkedések alapján, kiszállítás előtt, intézkedések. feljegyzések A terméktervezés és -fejlesztés változásainak kezelése • azonosítás. átvizsgálás, igazolás, jóváhagyás • alkatrészekre gyakorolt hatás, intézkedések, feljegyzések BESZERZÉS A beszerzés folyamata • előírt követelményeknek való megfelelés, beszerzett termék hatása • szállítók értékelése teljesítő képességük alapján, értékelési kritériumok, feljegyzések A beszerzési információ

• elfogadási követelmények (termékre, eljárásra, folyamatra, berendezésre) • munkatársak képzettsége, minőségirányítási rendszer, megfelelés biztosítása továbbítás előtt A beszerzett termék igazolása • ellenőrzési vagy más tevékenység a megfelelés biztosítására • szervezet vagy vevő szándéka • közlés a beszerzési információban • igazolási lépések • kibocsátás módszere A TERMÉK-ELŐÁLLÍTÁS ÉS A SZOLGÁLTATÁS VÉGREHAJTÁSA A termék-előállítás és a szolgáltatás végrehajtás szabályozása • szabályozott körülmények, termékjellemzők, munkautasítások A termék-előállítás és a szolgáltatás végrehajtás szabályozása (folyt.) • berendezések, megfigyelő és mérőeszközök, megfigyelés és mérés, • kibocsátás, kiszállítás, kiszállítás utáni tevékenység A termék-előállítási és szolgáltatási folyamatok jóváhagyása • ha a folyamat eredménye nem igazolható -

képesség bizonyítása • folyamat átvizsgálás, elfogadás. berendezés, személyzet • módszerek, eljárások, feljegyzések, ismételt jóváhagyás Azonosítás és nyomon követhetőség • ha célszerű, megfelelő eszközök, termék állapotának azonosítása • ha a nyomon követhetőség követelmény A vevő tulajdona • azonosítás, igazolás, megóvás, megőrzés, gond esetén jelentés a vevőnek, feljegyzés A termék megóvása • házon belül (azonosítás, kezelés, tárolás, csomagolás) • kiszállítás, alkatrészekre is Megfigyelő -és mérőeszközök kezelése • megfigyelések, mérések meghatározása, megfigyelő és mérőeszközök meghatározása • végrehajtás a követelményeknek megfelelően • ahol igazolható eredmény szükséges (kalibrálás/hitelesítés, beállítás, azonosítás, megóvás) • eredmények újraértékelése, szoftverek igazolása MÉRÉS, ELEMZÉS ÉS TOVÁBBFEJLESZTÉS Általános rész •

tervezés, végrehajtás, termék megfeleléshez, minőségügyi rendszer • minőségügyi rendszer eredményességének továbbfejlesztéséhez, módszerek (statisztikai módszerek is) Vevői megelégedettség • információ a vevői követelmények teljesítéséről, módszer (megszerzésre, felhasználásra) 6. oldal, összesen: 20 Belső felülvizsgálat • dokumentált eljárás, meghatározott időközönként • tervezett intézkedéseknek való megfelelés, eredményes működés, program - állapot, • fontosság, korábbi eredmények, kritériumok, alkalmazási terület, gyakoriság, módszerek • objektivitás és pártatlanság, eredmények jelentése, feljegyzések, intézkedések eltérések esetén, követő intézkedések A folyamatok megfigyelése és mérése • minőségirányítási rendszer folyamatai, módszerek, képesség bizonyítása, hibajavítás, helyesbítés A termék megfigyelése és mérése • követelmények teljesítésének

igazolása, tervezett intézkedésekkel összhangban • megfelelés bizonyítékainak megőrzése, kibocsátásra felhatalmazottak feljegyzése • továbbengedés feltételei, ha a tervezett intézkedéseket nem hajtották végre A nem megfelelő termékek kezelése • dokumentált eljárás, azonosítás, kezelés, intézkedés (eltérés kiküszöbölése, engedélyezés, tervezett felhasználás kizárása) • feljegyzések, ismételt igazolás, kiszállítás után feltárt eltérés kezelése Adatelemzés • megfelelő adatok meghatározása, elemzése, a minőségirányítási rendszer eredményességének igazolása, továbbfejlesztési lehetőségek feltárása • információ: vevői elégedettségről, termékkövetelmények teljesítéséről, folyamatok, termékek jellemzőiről, tendenciáiról, szállítókról TOVÁBBFEJLESZTÉS Folyamatos továbbfejlesztés • eredményesség továbbfejlesztése • eszközök (minőségpolitika, minőségi célok,

felülvizsgálati eredmények, adatelemzés, helyesbítés, megelőzés, vezetőségi átvizsgálás) Helyesbítő intézkedés • dokumentált eljárás, felmerült problémák hatásával összhangban • átvizsgálás, okok meghatározása • intézkedés, feljegyzés, átvizsgálás Megelőző intézkedés • dokumentált eljárás, lehetséges problémák hatásával összhangban • lehetséges eltérések és okaik meghatározása, intézkedés, feljegyzés, átvizsgálás ISO 9004:2000 • Szerkezete azonos a 9001-ével • Tartalmazza az ISO 9001 szövegét • Deklaráltan nem tanúsításra készült • Figyelembe veszi a többi érdekcsoportot is: 2. Az informatikai biztonság menedzselésének eljárásrendje Mi az informatikai biztonság? Az informatikai biztonság az információt sokféle fenyegetés ellen védi annak érdekében, hogy biztos legyen az üzletmenet folyamatossága, minimális legyen az üzleti kár, valamint hogy maximális legyen az üzlet

lehetősége és a beruházások megtérülése Az informatikai biztonságot azzal lehet elérni, hogy megfelelő módon olyan óvintézkedésekből építünk rendszer, amely szabályzatokból, a gyakorlatból, eljárásokból, szervezet-felépítésből és szoftverfunkciókból áll. Jellemzői: Megőrzi a titkosságot, a sértetlenséget és biztosítja a rendelkezésre állást Miért van rá szükség? Mind az információ, mind az ahhoz tartozó folyamatok, rendszerek és hálózatok jelentős üzleti vagyont képeznek. A titkosság, sérthetetlenség és a rendelkezésre állás azért lényeges, hogy a versenyelőny, a készpénzforgalom, a profitképesség, a jogi megfelelés, valamint hogy a szervezet arculata megmaradjon 7. oldal, összesen: 20 Az informatikai rendszerek és hálózataik egyre gyakrabban szembesülnek igen sokféle biztonsági fenyegetéssel, többek között számítógéppel támogatott csalással, kémkedéssel, szabotázzsal, vandalizmussal, tűzzel

és árvízzel. • Az informatikai rendszerektől és szolgáltatásoktól való függőség a biztonsági fenyegetettségekkel szemben még sérülékenyebbé, még sebezhetőbbé tesz. • Az informatikai erőforrások megosztása megnehezíti a hozzáférés ellenőrzését • Az osztott feldolgozás jelentősen meggyengítette a szakértői központi ellenőrzés hatékonyságát Megjegyzések a kialakításhoz • Műszaki eszközökkel csak korlátozott biztonság érhető el, ezért alkalmas menedzseléssel és megfelelő eljárásokkal kell támogatni. • Gondos tervezést és a részletekre való odafigyelést igényel annak megállapítása, hogy melyik óvintézkedést hova helyezzük el • Az informatikai biztonsági óvintézkedések minden bizonnyal olcsóbbak és hatékonyabbak, ha már követelmények összeállításába és a tervezésben is bennfoglaltatnak A biztonsági követelmények forrásai • Kockázatfelmérés, Jogi, törvényi, szabályozási és